I ricercatori di sicurezza informatica hanno lanciato un avviso riguardo a una campagna dannosa che prende di mira gli utenti del repository di pacchetti Python Package Index (PyPI) con librerie false che si spacciano per strumenti “time” (relativi al tempo), ma che nascondono funzionalità per rubare dati sensibili come i token di accesso al cloud.

Pacchetti Pypi fasulli e i loro danni

La società di sicurezza delle catene di approvvigionamento software ReversingLabs ha dichiarato di aver scoperto due gruppi di pacchetti, per un totale di 20. I pacchetti sono stati scaricati cumulativamente oltre 14.100 volte:

- snapshot-photo (2.448 download)

- time-check-server (316 download)

- time-check-server-get (178 download)

- time-server-analysis (144 download)

- time-server-analyzer (74 download)

- time-server-test (155 download)

- time-service-checker (151 download)

- aclient-sdk (120 download)

- acloud-client (5.496 download)

- acloud-clients (198 download)

- acloud-client-uses (294 download)

- alicloud-client (622 download)

- alicloud-client-sdk (206 download)

- amzclients-sdk (100 download)

- awscloud-clients-core (206 download)

- credential-python-sdk (1.155 download)

- enumer-iam (1.254 download)

- tclients-sdk (173 download)

- tcloud-python-sdks (98 download)

- tcloud-python-test (793 download)

Il primo gruppo riguarda pacchetti utilizzati per caricare dati sull’infrastruttura dell’attaccante, mentre il secondo gruppo è composto da pacchetti che implementano funzionalità di client per vari servizi cloud come Alibaba Cloud, Amazon Web Services e Tencent Cloud.

Tuttavia, gli attaccanti hanno anche utilizzato pacchetti “time” per esfiltrare segreti del cloud e tutti i pacchetti identificati sono già stati rimossi da PyPI al momento della scrittura di questo articolo.

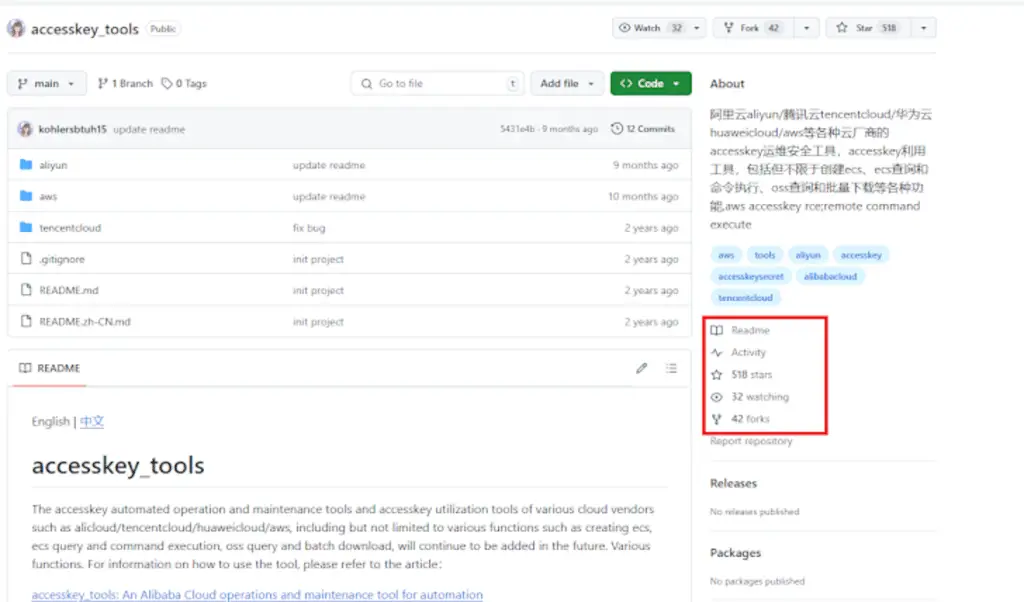

Un’ulteriore analisi ha rivelato che tre dei pacchetti, acloud-client, enumer-iam e tcloud-python-test, sono stati elencati come dipendenze di un progetto GitHub relativamente popolare chiamato accesskey_tools, che è stato forkato 42 volte e ha ricevuto 519 stelle.

Un commit al codice sorgente che fa riferimento a tcloud-python-test è stato effettuato l’8 novembre 2023, indicando che il pacchetto era disponibile per il download su PyPI da allora. Il pacchetto è stato scaricato 793 volte fino ad oggi, secondo le statistiche di pepy.tech.

La cessazione dei download dei pacchetti Python malevoli

La notizia arriva mentre Fortinet FortiGuard Labs ha dichiarato di aver scoperto migliaia di pacchetti su PyPI e npm, alcuni dei quali contengono script di installazione sospetti progettati per distribuire codice dannoso durante l’installazione o per comunicare con server esterni.

“Gli URL sospetti sono un indicatore chiave di pacchetti potenzialmente dannosi, poiché vengono spesso utilizzati per scaricare payload aggiuntivi o stabilire comunicazioni con server di comando e controllo (C&C), dando agli attaccanti il controllo sui sistemi infetti“, ha dichiarato Jenna Wang, la quale ha concluso: “In 974 pacchetti, tali URL sono legati al rischio di esfiltrazione di dati, download di ulteriori malware e altre azioni dannose. È fondamentale esaminare e monitorare gli URL esterni nelle dipendenze dei pacchetti per prevenire possibili sfruttamenti.“