Le organizzazioni russe sono diventate il bersaglio di una campagna di phishing che distribuisce un malware chiamato PureRAT, secondo quanto emerso da nuove analisi condotte da Kaspersky.

“La campagna rivolta alle aziende russe è iniziata nel marzo 2023, ma nel primo terzo del 2025 il numero di attacchi è quadruplicato rispetto allo stesso periodo del 2024“, ha dichiarato il fornitore di sicurezza informatica, riguardo PureRAT

PureRAT, cos’è questo malware e come funziona

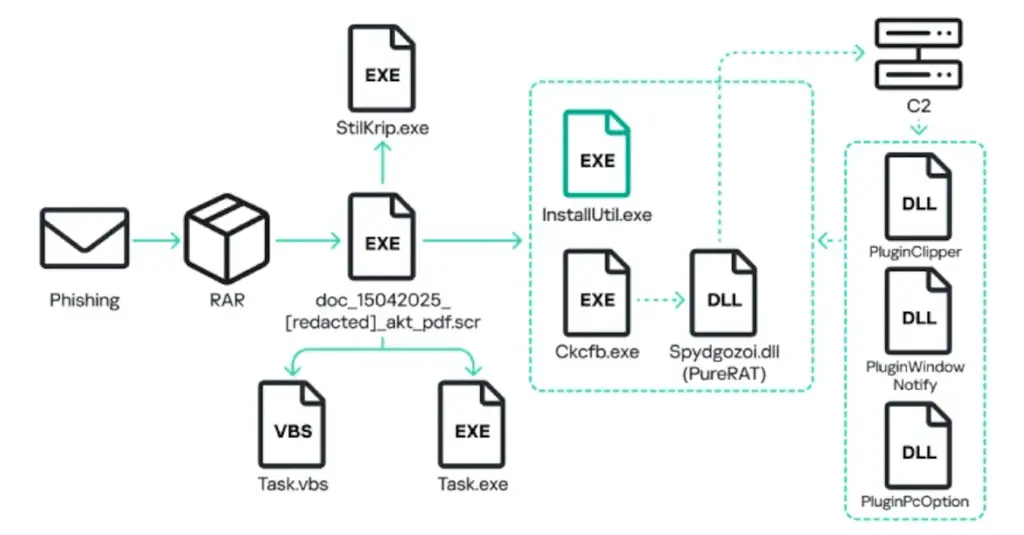

Le catene di attacco, che non sono state attribuite a personaggi o gruppi noti, iniziano con un’email di phishing contenente un file RAR allegato o un link a un archivio che si maschera da documento Microsoft Word o PDF tramite l’uso di estensioni doppie (es. doc_054_[oscurato].pdf.rar).

All’interno dell’archivio è presente un eseguibile che, una volta avviato, copia sé stesso nella cartella “%AppData%” del sistema Windows compromesso con il nome task.exe e crea uno script Visual Basic chiamato “Task.vbs” nella cartella di avvio (Startup).

Successivamente, l’eseguibile estrae un altro file eseguibile chiamato ckcfb.exe, esegue l’utility di sistema “InstallUtil.exe” e vi inietta un modulo decifrato. A sua volta, ckcfb.exe estrae e decifra una DLL denominata Spydgozoi.dll, che contiene il payload principale del malware PureRAT.

PureRAT stabilisce connessioni SSL con un server di comando e controllo (C2) e invia informazioni di sistema, tra cui dettagli sui software antivirus installati, il nome del computer e il tempo trascorso dall’ultimo avvio del sistema. In risposta, il server C2 invia moduli ausiliari per eseguire diverse azioni malevole:

- PluginPcOption, in grado di eseguire comandi per l’autoeliminazione, il riavvio dell’eseguibile e lo spegnimento o riavvio del computer.

- PluginWindowNotify, che controlla il nome della finestra attiva alla ricerca di parole chiave come “password”, “banca”, “WhatsApp”, ed esegue azioni successive, come trasferimenti di fondi non autorizzati.

- PluginClipper, che agisce come un clipper malware, sostituendo gli indirizzi di portafogli di criptovalute copiati negli appunti del sistema con un indirizzo controllato dall’attaccante.

“Il trojan include moduli per il download e l’esecuzione di file malevoli che garantiscono accesso completo al file system, al registro di sistema, ai processi, alla fotocamera e al microfono; implementano funzionalità di keylogger e permettono il controllo remoto occulto del computer tramite desktop remoto“, ha spiegato Kaspersky.

Come vengono rubate le informazioni tramite PureRAT e la parentela con altri malware

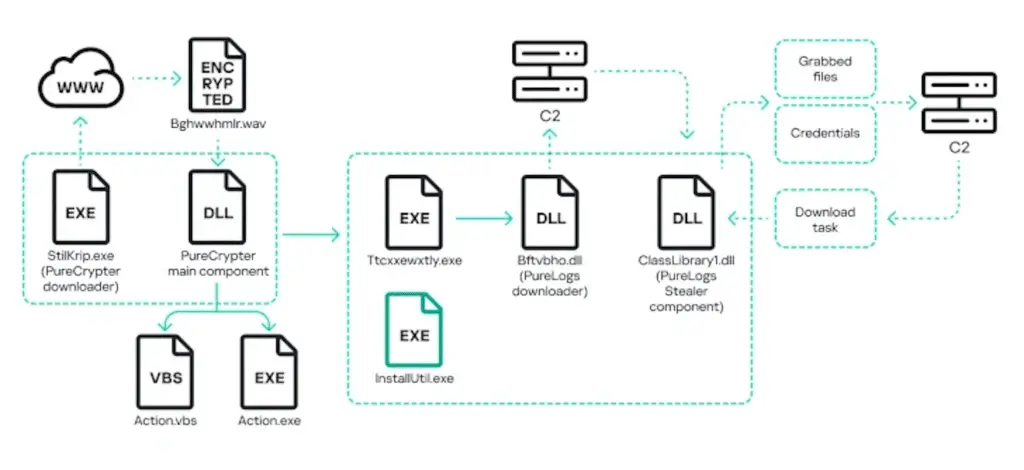

L’eseguibile originale che lancia ckcfb.exe estrae simultaneamente un secondo binario chiamato StilKrip.exe, un downloader commerciale noto come PureCrypter, utilizzato per distribuire diversi payload in passato, attivo sin dal 2022.

StilKrip.exe è progettato per scaricare Bghwwhmlr.wav, che segue la stessa sequenza di attacco sopra descritta per eseguire InstallUtil.exe e infine avviare Ttcxxewxtly.exe, un eseguibile che estrae ed esegue un payload DLL chiamato PureLogs (Bftvbho.dll).

PureLogs è un infostealer commerciale in grado di raccogliere dati da browser web, client email, servizi VPN, app di messaggistica, estensioni per wallet di criptovalute, gestori di password, app per wallet di criptovalute e altri programmi come FileZilla e WinSCP.

“La backdoor PureRAT e il ladro di informazioni PureLogs dispongono di un’ampia gamma di funzionalità che permettono agli attaccanti di ottenere accesso illimitato ai sistemi infetti e ai dati riservati delle organizzazioni“, ha concluso Kaspersky. “Il principale vettore d’attacco contro le aziende resta l’email con allegati o link malevoli.”

PureRAT può arrivare in Italia e in caso come difendersi?

Sebbene sia rara l’ipotesi che tale minaccia informatica possa arrivare in Italia, alla fine valgono sempre i soliti discorsi:

- Non scaricare roba a caso da siti sospetti

- Attenzione ad aprire e-mail sospette e non scaricare qualsiasi file presentino (nemmeno JPG o PDF)

- PureRAT gira in ambiente Windows, quindi gli antivirus per Windows come Malwarebytes possono sistemare la cosa una volta fatto il danno (ma prevenire è meglio che curare)

- Tenere il sistema aggiornato