I ricercatori di sicurezza informatica hanno scoperto un nuovo rootkit per Linux chiamato PUMAKIT, che offre capacità di elevazione dei privilegi, nasconde file e directory e si cela dagli strumenti di sistema, eludendo al contempo il rilevamento.

Cos’è PUMAKIT e come funziona

“PUMAKIT è un rootkit sofisticato basato su un modulo del kernel (LKM) che utilizza meccanismi avanzati di occultamento per nascondere la sua presenza e mantenere la comunicazione con i server di comando e controllo“, hanno detto i ricercatori di Elastic Security Lab, Remco Sprooten e Ruben Groenewoud, in un rapporto tecnico pubblicato giovedì.

L’analisi dell’azienda si basa su artefatti caricati sulla piattaforma di scansione malware VirusTotal all’inizio di settembre.

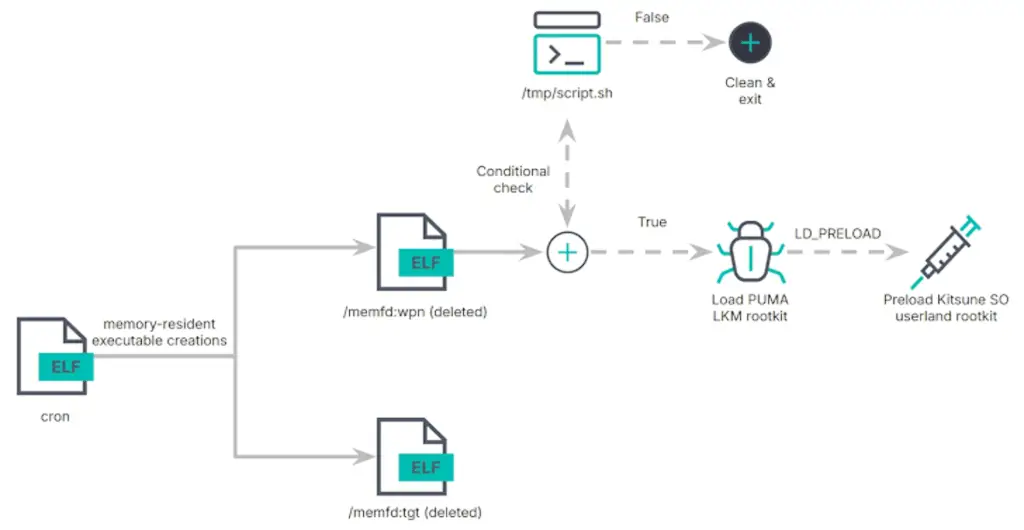

Gli interni del malware sono basati su un’architettura a più stadi che comprende un componente dropper chiamato “cron”, due eseguibili in memoria (“/memfd:tgt” e “/memfd:wpn”), un rootkit LKM (“puma.ko”) e un rootkit in spazio utente in oggetto condiviso (SO) chiamato Kitsune (“lib64/libs.so”).

Come fa PUMAKIT a “nascondersi”

Utilizza anche il tracciatore delle funzioni interne di Linux (ftrace) per agganciarsi a ben 18 diverse chiamate di sistema e varie funzioni del kernel come “prepare_creds” e “commit_creds” per alterare i comportamenti di sistema fondamentali e raggiungere i suoi obiettivi.

“Vengono utilizzati metodi unici per interagire con PUMA, inclusa l’uso della syscall rmdir() per l’elevazione dei privilegi e comandi specializzati per estrarre configurazioni e informazioni in tempo di esecuzione“, hanno spiegato i ricercatori.

“Attraverso il suo deployment a fasi, il rootkit LKM garantisce che venga attivato solo quando vengono soddisfatte condizioni specifiche, come i controlli di avvio sicuro o la disponibilità di simboli del kernel. Queste condizioni vengono verificate esaminando il kernel di Linux, e tutti i file necessari sono incorporati come binari ELF all’interno del dropper.”

L’eseguibile “/memfd:tgt” è il binario predefinito di Cron di Ubuntu Linux senza modifiche, mentre “/memfd:wpn” è un loader per il rootkit a condizione che le condizioni siano soddisfatte; il rootkit LKM, da parte sua, contiene un file SO incorporato che viene utilizzato per interagire con il rootkit dallo spazio utente.

Elastic ha osservato che ogni fase della catena di infezione è progettata per nascondere la presenza del malware e sfruttare i file in memoria e specifici controlli prima di rilasciare il rootkit e PUMAKIT non è stato attribuito a nessun criminale informatico singolo o a gruppo di criminali informatici conosciuti, pertanto è completamente nuovo nel panorama delle minacce informatiche.

“PUMAKIT è una minaccia complessa e furtiva che utilizza tecniche avanzate come il hooking delle syscall, l’esecuzione in memoria e metodi unici di elevazione dei privilegi. Il suo design multi-architetturale evidenzia la crescente sofisticazione dei malware mirati ai sistemi Linux“, hanno concluso i ricercatori.

Linux sicuro? Un mito sempre meno vero ogni anno

Nonostante la reputazione di Linux come sistema operativo sicuro, questa visione sta diventando sempre più obsoletam questo perché, di base, molte distribuzioni Linux non dispongono di un sistema di protezione automatica come Windows Defender, lasciando gli utenti più vulnerabili a minacce come PUMAKIT.

Sebbene sia possibile configurare antivirus come ClamAV per il monitoraggio in tempo reale, le definizioni devono essere aggiornate manualmente, il che può rappresentare una sfida, soprattutto per gli utenti meno esperti.

Tra le altre cose (purtroppo) il processo di aggiornamento non è sempre intuitivo e richiede una certa familiarità con il terminale e la gestione del sistema e di conseguenza, senza un adeguato monitoraggio e protezione attiva, anche i sistemi Linux possono diventare bersagli facili per attacchi sempre più sofisticati, come quelli basati su rootkit, che sfruttano vulnerabilità non rilevate.

I sistemi operativi su base Linux (purtroppo) sono circondati da più mitologia che realtà dei fatti, il recente caso Free Download Manager non è che un esempio di come questi miti vengano poi smentiti dai fatti, in questo caso il malware è rimasto ben 3 anni installato all’insaputa degli utenti, non solo per la mancanza di un controllo automatico, ma perché nessuno faceva nemmeno quello manuale (ad esempio con ClamAV). Il motivo? “che virus vuoi che prenda, tanto uso Linux…“.