Delle problematiche nella PowerShell Gallery potrebbero essere sfruttati da dei malintenzionati per poter perpetrare attacchi attacchi al registro di sistema di Windows.

PowerShell Gallery, cos’è in breve

La PowerShell Gallery è un repository centrale gestito da Microsoft che permette agli sviluppatori di condividere, scaricare e distribuire codice PowerShell; questo codice può includere moduli PowerShell, script e risorse di configurazione dello stato desiderato (DSC).

La PowerShell Gallery offre un modo conveniente per gli utenti di accedere a una vasta gamma di strumenti, script e componenti PowerShell creati dalla comunità e da Microsoft stessa. Tuttavia, è stato segnalato che la PowerShell Gallery ha avuto problemi di sicurezza legati alla possibilità di inserire pacchetti maligni e alla difficoltà di identificare i pacchetti legittimi a causa di alcune vulnerabilità.

Questa galleria è accessibile tramite il sito omonimo.

Quali sono i problemi riscontrati

“Queste vulnerabilità rendono gli attacchi di typosquatting inevitabili in questo registro, rendendo al contempo estremamente difficile per gli utenti identificare il vero proprietario di un pacchetto“, hanno dichiarato i ricercatori della sicurezza di Aqua Mor Weinberger, Yakir Kadkoda e Ilay Goldman in un rapporto.

Mantenuta da Microsoft, la PowerShell Gallery è un repository centrale per la condivisione e l’acquisizione di codice PowerShell, inclusi moduli PowerShell, vari script e risorse di configurazione dello stato desiderato (DSC). Il registro vanta 11.829 pacchetti unici e un totale di 244.615 pacchetti.

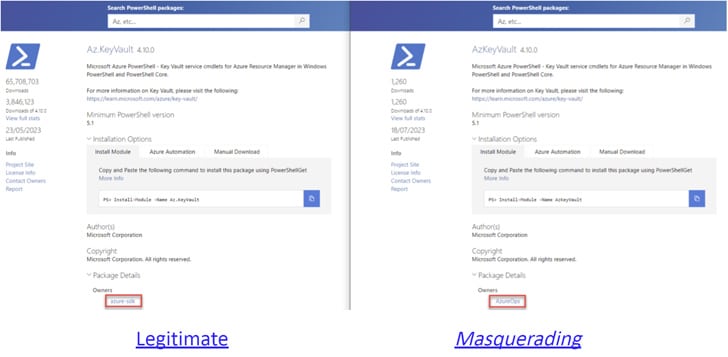

I problemi identificati dalla società di sicurezza cloud riguardano la politica poco rigorosa del servizio nei confronti dei nomi dei pacchetti, la mancanza di protezioni contro gli attacchi di typosquatting, consentendo così agli aggressori di caricare moduli PowerShell maligni che appaiono genuini agli utenti ignari.

Una seconda vulnerabilità riguarda la capacità di un attore malevolo di falsificare i metadati di un modulo, inclusi i campi Autore(i), Copyright e Descrizione, per renderlo più legittimo, ingannando così gli utenti ignari a installarli.

“L’unico modo per gli utenti di determinare il vero autore/proprietario è aprire la scheda ‘Dettagli del pacchetto’“, hanno detto i ricercatori.

“Tuttavia, ciò li porterà solo al profilo del falso autore [un hacker che si camuffa con nickname], poiché l’attaccante [cioè l’hacker, in sintesi] può liberamente scegliere qualsiasi nome quando crea un utente nella PowerShell Gallery. Pertanto, determinare l’autore effettivo di un modulo PowerShell nella PowerShell Gallery rappresenta un compito impegnativo.”

È stata inoltre scoperta una terza vulnerabilità che potrebbe essere sfruttata dagli aggressori per enumerare tutti i nomi e le versioni dei pacchetti, inclusi quelli non elencati e destinati a essere nascosti alla vista pubblica.

Questo può essere realizzato utilizzando l’API PowerShell “https://www.powershellgallery.com/api/v2/Packages?$skip=number,” consentendo a un aggressore di ottenere accesso illimitato al database completo dei pacchetti PowerShell, inclusa le relative versioni.

“Questo accesso incontrollato fornisce agli attori maligni la capacità di cercare informazioni sensibili potenziali all’interno dei pacchetti non elencati. Di conseguenza, qualsiasi pacchetto non elencato che contiene dati confidenziali diventa altamente suscettibile di compromissione“, hanno spiegato i ricercatori.

Aqua ha dichiarato di aver segnalato le carenze a Microsoft nel settembre 2022, a seguito delle quali si dice che l’azienda produttrice di Windows abbia messo in atto correzioni reattive entro il 7 marzo 2023. Tuttavia, i problemi rimangono riproducibili.

“Poiché ci affidiamo sempre di più a progetti open-source e registri, i rischi di sicurezza ad essi associati diventano più evidenti“, hanno concluso i ricercatori.

“La responsabilità di proteggere gli utenti incombe principalmente sulla piattaforma. È essenziale che la PowerShell Gallery, e piattaforme simili, adottino le misure di sicurezza necessarie per migliorare la loro sicurezza.”

Cosa fare, dunque?

Oltre ad aspettare che alla grande M (Microsoft) aggiornino non solo Windows (PowerShell è di fatto uno strumento di Windows), anche aspettare che dal database Powershell Gallery (quindi dall’omonimo sito) vengano rimoessi questi script dannosi per il sistema operativo.

Creare una sorta di pseudo-virus con file bat di Windows (che usano il prompt dei comandi di Windows, e alla fine PowerShell non è che un erede), è terribilmente facile, a questo aggiungi che molte persone non hanno una vera a propria comprensione dello strumento PowerShell quindi è un attimo scaricare un file che vada ad intaccare il sistema operativo a tua insaputa.