Criminali informatici legati alla Corea del Nord sono stati osservati da ricercatori di sicurezza informatica mentre utilizzavano pacchetti Python avvelenati come mezzo per distribuire un nuovo malware chiamato PondRAT, nell’ambito di una campagna in corso.

PondRAT, la sua scoperta e il suo funzionamento

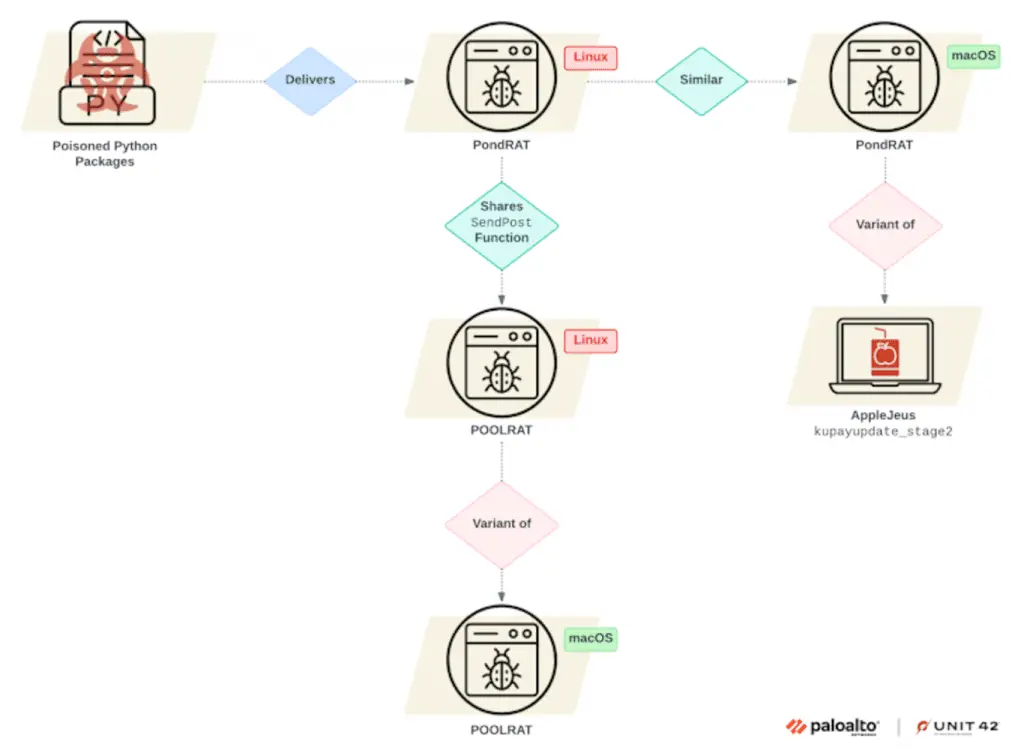

Secondo nuove scoperte dell’Unità 42 di Palo Alto Networks, PondRAT viene considerato una versione più leggera di POOLRAT (noto anche come SIMPLESEA), una backdoor per macOS già attribuito al Gruppo Lazarus e utilizzato in attacchi legati alla compromissione della catena di fornitura di 3CX avvenuta l’anno scorso.

Alcuni di questi attacchi fanno parte di una campagna persistente di attacchi informatici denominata Operation Dream Job, in cui i potenziali bersagli vengono attirati con offerte di lavoro allettanti nel tentativo di ingannarli e far scaricare loro malware.

“Gli attaccanti dietro questa campagna hanno caricato diversi pacchetti Python avvelenati su PyPI, un popolare repository di pacchetti Python open-source“, ha detto Yoav Zemah, ricercatore dell’Unità 42, collegando l’attività con moderata certezza ad un gruppo di criminali informatici chiamato Gleaming Pisces.

L’avversario è noto anche alla comunità di sicurzza informatica con i nomi Citrine Sleet, Labyrinth Chollima, Nickel Academy e UNC4736, un sottogruppo del Lazarus Group noto anche per la distribuzione del malware AppleJeus.

Si ritiene che l’obiettivo finale degli attacchi sia “garantire l’accesso ai fornitori della catena di approvvigionamento attraverso i punti finali degli sviluppatori e successivamente ottenere l’accesso ai punti finali dei clienti dei fornitori, come osservato in incidenti precedenti.”

I pacchetti Python dannosi usati da PondRAT

L’elenco dei pacchetti dannosi, ora rimossi dal repository PyPI, è il seguente:

- real-ids (893 download)

- coloredtxt (381 download)

- beautifultext (736 download)

- minisound (416 download)

La catena di infezione è piuttosto semplice: i pacchetti, una volta scaricati e installati sui sistemi degli sviluppatori, sono progettati per eseguire una fase successiva codificata che, a sua volta, esegue le versioni Linux e macOS del malware RAT dopo averle recuperate da un server remoto.

Un’ulteriore analisi di PondRAT ha rivelato somiglianze sia con POOLRAT che con AppleJeus, con gli attacchi che distribuiscono anche nuove varianti Linux di POOLRAT.

“Le versioni Linux e macOS di POOLRAT utilizzano una struttura funzionale identica per caricare le loro configurazioni, presentando nomi di metodi e funzionalità simili“, ha detto Zemah, aggiungendo: “Inoltre, i nomi dei metodi in entrambe le varianti sono sorprendentemente simili, e le stringhe sono quasi identiche. Infine, il meccanismo che gestisce i comandi dal server di comando e controllo è quasi identico.”

PondRAT non attacca solo macOS ma anche Linux

PondRAT, una versione più snella di POOLRAT, ha capacità come caricare e scaricare file, sospendere le operazioni per un intervallo di tempo predefinito ed eseguire comandi arbitrari.

“Le prove di ulteriori varianti Linux di POOLRAT hanno mostrato che Gleaming Pisces ha potenziato le sue capacità su entrambe le piattaforme Linux e macOS,” ha dichiarato l’Unità 42, che ha poi aggiunto: “La trasformazione in arma di pacchetti Python dall’aspetto legittimo attraverso più sistemi operativi rappresenta un rischio significativo per le organizzazioni. L’installazione riuscita di pacchetti di terze parti dannosi può portare a infezioni da malware che compromettono l’intera rete.“

La divulgazione arriva mentre KnowBe4, che è stata ingannata nell’assumere un attore delle minacce nordcoreano come dipendente, ha riferito che più di una dozzina di aziende “hanno assunto dipendenti nordcoreani o sono state assediate da una moltitudine di curriculum e domande false inviate da nordcoreani speranzosi di ottenere un lavoro nella loro organizzazione.”

Ha descritto l’attività, monitorata da CrowdStrike con il nome di Famous Chollima, come un’operazione “complessa, industriale, su larga scala, di uno stato-nazione” e ha affermato che rappresenta un “grave rischio per qualsiasi azienda con dipendenti che lavorano solo da remoto.”

E tu cosa ne pensi di questo ennesimo malware creato da attaccanti nordcoreani? Scrivilo sui commenti!