L’incessante lavoro degli esperti di sicurezza informatica, ha fatto scoprire loro un nuovo un proof of concept (PoC) su GitHub, che nasconde una backdoor con un metodo di persistenza “astuto”, poiché si tratta di un PoC falso, ma questo lo vedremo tra poco, curioso come questa falla sia stata scoperta a pochi giorni di distanza da un’altra.

Cosa fa questo PoC falso?

“In questo caso, il PoC [PoC falso, per la cronaca] è un lupo travestito da pecora, che nutre intenti dannosi sotto le spoglie di un innocuo strumento di apprendimento“, hanno dichiarato i ricercatori di Uptycs Nischay Hegde e Siddartha Malladi. “Operando come un downloader, scarica ed esegue silenziosamente uno script bash di Linux, mascherando le sue operazioni come un processo a livello di kernel.”

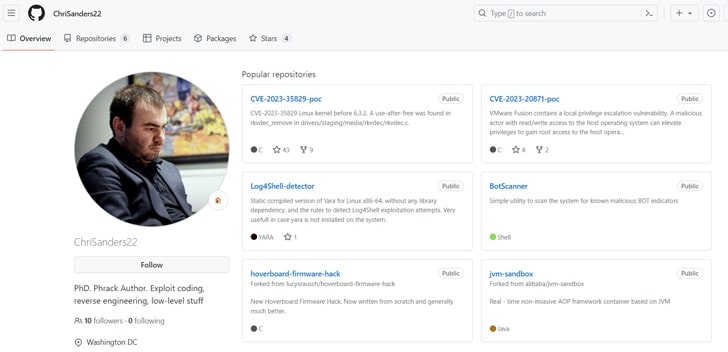

Il repository (il PoC falso) si maschera da PoC normale (CVE-2023-35829), un difetto ad alta gravità recentemente rivelato nel kernel Linux. Da allora è stato rimosso, ma non prima di essere biforcuto 25 volte. Un altro PoC condiviso dallo stesso account, ChriSanders22 (CVE-2023-20871), un bug di escalation dei privilegi che interessa VMware Fusion, è stato sottoposto a fork due volte.

Uptypcs ha anche identificato un secondo profilo GitHub contenente un falso PoC CVE-2023-35829. È ancora disponibile al momento della scrittura di questo articolo ed è stato forkato almeno una ventina di volte. Un esame più attento della cronologia del commit mostra che le modifiche sono state inviate da ChriSanders22, suggerendo che è stato biforcato dal repository originale.

La backdoor è dotata di un’ampia gamma di funzionalità per rubare dati sensibili da host compromessi e consentire a un attore di minacce di ottenere l’accesso remoto aggiungendo la propria chiave SSH al file .ssh/authorized_keys.

“Il PoC intende che eseguiamo un comando make che è uno strumento di automazione utilizzato per compilare e creare eseguibili da file di codice sorgente“, hanno spiegato i ricercatori. “Ma all’interno del Makefile risiede uno snippet di codice che crea ed esegue il malware. Il malware nomina ed esegue un file chiamato kworker, che aggiunge il percorso $HOME/.local/kworker in $HOME/.bashrc, stabilendo così la sua persistenza.”

Lo sviluppo della faccenda arriva quasi un mese dopo che VulnCheck ha scoperto una serie di falsi account GitHub che si fingono ricercatori di sicurezza per distribuire malware con il pretesto di exploit PoC per software popolari come Discord, Google Chrome, Microsoft Exchange Server, Signal e WhatsApp.

Gli utenti che hanno scaricato ed eseguito i PoC sono invitati a utilizzare chiavi SSH non autorizzate, eliminare il file kworker, cancellare il percorso kworker dal file bashrc e controllare /tmp/.iCE-unix.pid per potenziali minacce.

“Sebbene possa essere difficile distinguere i PoC legittimi da quelli ingannevoli, l’adozione di pratiche sicure come i test in ambienti isolati (ad esempio, macchine virtuali) può fornire un livello [maggiore] di protezione“, hanno affermato i ricercatori.