I ricercatori di sicurezza informatica hanno scoperto una nuova variante per Linux di un ceppo di ransomware noto come Play (anche conosciuto come Balloonfly e PlayCrypt) progettato per colpire ambienti VMware ESXi.

Ransomware Play, la parola ai ricercatori di sicurezza informatica

“Questo sviluppo suggerisce che il gruppo potrebbe ampliare i suoi attacchi sulla piattaforma Linux, portando a un bacino di vittime più ampio e a negoziazioni di riscatto più efficaci“, hanno affermato i ricercatori di Trend Micro in un rapporto pubblicato venerdì.

Play, apparso sulla scena nel giugno 2022, è noto per le sue tattiche di doppia estorsione, criptando i sistemi dopo aver esfiltrato dati sensibili e richiedendo un pagamento in cambio di una chiave di decrittazione; secondo stime rilasciate da Australia e Stati Uniti, fino a ottobre 2023 il gruppo ransomware ha vittimizzato circa 300 organizzazioni.

Le statistiche condivise da Trend Micro per i primi sette mesi del 2024 mostrano che gli Stati Uniti sono il paese con il maggior numero di vittime, seguiti da Canada, Germania, Regno Unito e Paesi Bassi.

Manifattura, servizi professionali, costruzioni, IT, commercio al dettaglio, servizi finanziari, trasporti, media, servizi legali e immobiliare sono alcuni dei settori più colpiti dal ransomware Play durante questo periodo.

L’analisi di Play su Linux

L’analisi della variante Linux di Play da parte della società di cybersecurity proviene da un file di archivio RAR ospitato su un indirizzo IP (108.61.142[.]190), che contiene anche altri strumenti identificati come utilizzati in attacchi precedenti, come PsExec, NetScan, WinSCP, WinRAR e il backdoor Coroxy.

“Anche se non è stata osservata alcuna infezione effettiva, il server di comando e controllo (C&C) ospita gli strumenti comuni che il ransomware Play utilizza attualmente nei suoi attacchi“, ha affermato. “Questo potrebbe denotare che la variante Linux potrebbe impiegare tattiche, tecniche e procedure (TTP) simili.”

Il campione di ransomware, una volta eseguito, si assicura di essere in esecuzione in un ambiente ESXi prima di procedere a criptare i file delle macchine virtuali (VM), inclusi disco, configurazione e file di metadati delle VM, aggiungendo loro l’estensione “.PLAY.” Una nota di riscatto viene quindi depositata nella directory principale.

Un’ulteriore analisi ha determinato che il gruppo ransomware Play sta probabilmente utilizzando i servizi e l’infrastruttura forniti da Prolific Puma, che offre un servizio di abbreviazione di link illecito ad altri cybercriminali per aiutarli a eludere il rilevamento durante la distribuzione di malware.

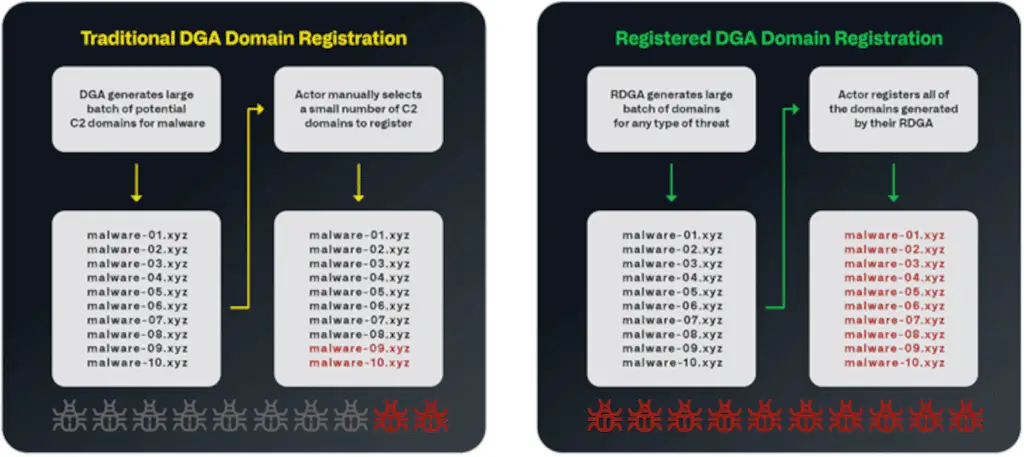

In particolare, impiega quello che viene chiamato algoritmo di generazione di domini registrati (RDGA) per creare nuovi nomi di dominio, un meccanismo programmatico sempre più utilizzato da diversi malintenzionati, tra cui VexTrio Viper e Revolver Rabbit, per phishing, spam e propagazione di malware.

Revolver Rabbit, ad esempio, si ritiene abbia registrato oltre 500.000 domini sul top-level domain (TLD) “.bond” a un costo approssimativo di oltre 1 milione di dollari, sfruttandoli come server C2 attivi e esca per il malware stealer XLoader (noto anche come FormBook).

“Il modello RDGA più comune utilizzato da questo criminale informatico è una serie di una o più parole del dizionario seguite da un numero di cinque cifre, con ogni parola o numero separato da un trattino“, ha osservato Infoblox in una recente analisi. “A volte il criminale informatico utilizza codici di paese ISO 3166-1, nomi di paesi per intero o numeri corrispondenti agli anni invece delle parole del dizionario.“

Gli RDGA sono molto più difficili da rilevare e difendere rispetto ai tradizionali DGA a causa del fatto che consentono ai criminali informatici di generare molti nomi di dominio da registrare per l’uso, sia tutti in una volta che nel tempo, nella loro infrastruttura criminale.

“In un RDGA, l’algoritmo è un segreto mantenuto dai criminali informatici, e registrano tutti i nomi di dominio“, ha detto Infoblox. “In un DGA tradizionale, il malware contiene un algoritmo che può essere scoperto, e la maggior parte dei nomi di dominio non verrà registrata. Mentre i DGA sono utilizzati esclusivamente per la connessione a un controller di malware, i RDGA sono utilizzati per un’ampia gamma di attività malevole.”

Gli ultimi risultati indicano una potenziale collaborazione tra due gruppi di criminali informatici, suggerendo che gli autori dietro il ransomware Play stanno adottando misure per bypassare i protocolli di sicurezza attraverso i servizi di Prolific Puma.

“Gli ambienti ESXi sono obiettivi di grande valore per gli attacchi ransomware a causa del loro ruolo critico nelle operazioni aziendali“, ha concluso Trend Micro. “L’efficienza di criptare numerose VM simultaneamente e i dati preziosi che contengono aumentano ulteriormente la loro attrattività per i criminali informatici.”