La società italiana di sicurezza informatica Cleafy, che ha scoperto il malware tra la fine del 2022 e l’inizio del 2023, lo sta monitorando con il nome di PixPirate.

Cosa ci dicono gli esperti di PixPirate?

“PixPirate appartiene alla nuova generazione di trojan bancari Android, in quanto può eseguire ATS (Automatic Transfer System), consentendo agli aggressori di automatizzare l’inserimento di un trasferimento di denaro dannoso sulla piattaforma di pagamento istantaneo Pix, adottata da più banche brasiliane“, hanno detto i ricercatori Francesco Iubatti e Alessandro Strino.

È anche l’ultimo arrivato in una lunga lista di malware per il banking Android che abusa delle API dei servizi di accessibilità del sistema operativo per svolgere le sue funzioni malevoli, tra cui la disattivazione di Google Play Protect, l’intercettazione dei messaggi SMS, la prevenzione della disinstallazione e la pubblicazione di annunci canaglia tramite notifiche push.

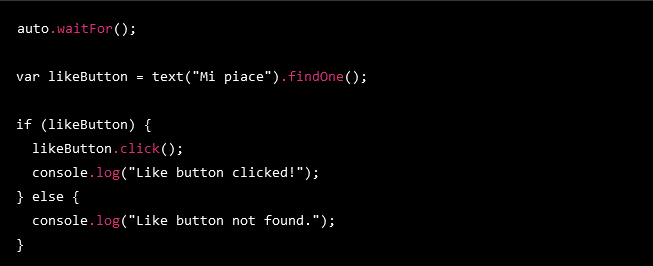

E non è tutto: tra i danni di questo malware c’è anche quelli di andare rubare le password inserite dagli utenti nelle applicazioni bancarie, i malintenzionati dietro l’operazione hanno sfruttato l’offuscamento e la crittografia del codice utilizzando un framework noto come Auto.js per resistere agli sforzi di reverse engineering.

I programmi dropper utilizzati per distribuire PixPirate rientrano nelle vesti di applicazione di autenticazione, ma non ci sono prove che le applicazioni siano state pubblicate nel Google Play Store ufficiale.

I risultati delle ricerche su questo malware arrivano più di un mese dopo che ThreatFabric ha rivelato i dettagli di un altro malware chiamato BrasDex, anch’esso dotato di funzionalità ATS, oltre ad aver abusato di PIX per effettuare trasferimenti di fondi fraudolenti.

“L’introduzione di funzionalità ATS abbinate a framework che aiutino lo sviluppo di applicazioni mobile, utilizzando linguaggi flessibili e più diffusi (abbassando la curva di apprendimento e i tempi di sviluppo), potrebbe portare a malware più sofisticati che, in futuro, potrebbero essere paragonati a le loro controparti workstation“, hanno detto i ricercatori.

Ma non è tutto: ulteriori sviluppi della questione sono arrivati nel momento in cui Cyble ha fatto luce su un nuovo trojan di accesso remoto Android con nome in codice Gigabud RAT che prende di mira gli utenti in tre nazioni asiatiche, ossia Thailandia, Perù e Filippine almeno dal luglio 2022 mascherandosi da applicazioni bancarie e governative.

“Il RAT ha funzionalità avanzate come la registrazione dello schermo e l’abuso dei servizi di accessibilità per rubare credenziali bancarie“, hanno affermato i ricercatori, sottolineando il suo utilizzo di siti di phishing come tramiti per la sua distribuzione.

La società di sicurezza informatica italiana ha inoltre svelato che questi malefici personaggi che stanno dietro lo store online del dark web noto come InTheBox stanno pubblicizzando un catalogo di 1.894 web injection compatibili con vari malware bancari Android come Alien, Cerberus, ERMAC, Hydra e Octo.

I moduli di web injection, utilizzati principalmente per la raccolta di credenziali e dati sensibili, sono progettati per individuare servizi bancari, servizi di pagamento mobile, scambi di criptovalute e applicazioni di e-commerce mobile in Asia, Europa, Medio Oriente e Americhe.

Inutile dire che di questa “allegra famiglia di malware” ne fa parte anche PixPirate.

Ma in una svolta dei fatti ancora più preoccupante si scopre che le applicazioni fraudolente hanno trovato un modo per aggirare le difese sia su App Store di Apple che in Google Play per perpetrare quella che viene chiamata una truffa di macellazione di maiali chiamata CryptoRom.

La tecnica prevede l’utilizzo di metodi di ingegneria sociale come l’approccio alle vittime tramite applicazioni di appuntamenti come Tinder per indurle a scaricare, per l’appunto, programmini di investimento fraudolenti con l’obiettivo di rubare i loro soldi.

Se per Android abbiamo PixPirate che è un nuovo arrivato, le applicazioni della controparte iOS dannose in questione sono Ace Pro e MBM_BitScan, entrambe rimosse da Apple; da segnalare che anche una versione Android di MBM_BitScan è stata rimossa da Google.

La società di sicurezza informatica Sophos, che ha effettuato la scoperta, ha affermato che le applicazioni iOS presentavano una “tecnica di evasione delle revisioni” che ha consentito agli autori del malware di superare il processo di verifica.

“Entrambe le app che abbiamo trovato utilizzavano contenuti remoti per fornire le loro funzionalità dannose, contenuti che probabilmente erano nascosti fino al completamento della revisione dell’App Store“, ha affermato il ricercatore di Jagadeesh Chandraiah della società Sophos.

Le truffe sulle criptovalute hanno avuto inizio in Cina e Taiwan e da allora si sono espanse a livello globale negli ultimi anni, con molte operazioni effettuate da zone economiche speciali in Laos, Birmania e Cambogia.

Nel novembre 2022, il Dipartimento di giustizia degli Stati Uniti (DoJ) ha annunciato la rimozione di sette domini in relazione a una truffa sulle criptovalute che ha fruttato ad autori malintenzionati ignoti una cifra di oltre oltre 10 milioni di dollari da ben cinque vittime.

Come difendersi da PixPirate?

Come al solito (e non vale solo per PixPirate), bisogna imparare a fare una controllatina di quel che si scarica quando si naviga su internet; se PixPirate e i suoi “compagni” sono in grado di aggirare i controlli degli antivirus e degli antimalware, allo stato attuale l’unica è prestare attenzione.

Occhio quindi a:

- utenti su Tinder, Facebook, Instagram, etc. che mandano link strani in chat;

- poste elettroniche sospette (occhio alla grafica e all’indirizzo del mittente, dunque);

- attenti a siti sospetti con link ingannevoli.