I server Linux sono il bersaglio di una campagna in corso che distribuisce un malware furtivo (difficile, dunque da rilevare per gli antivirus) denominato perfctl, il cui scopo principale è eseguire un programma per il mining di criptovalute e un programma di proxyjacking.

perfctl: cos’è questo malware che attacca i server Linux di criptovalute e come funziona

“Perfctl è particolarmente elusivo e persistente, impiegando diverse tecniche sofisticate“, hanno dichiarato i ricercatori di sicurezza di Aqua, Assaf Morag e Idan Revivo, in un rapporto condiviso pubblicamente, sul quale hanno poi aggiunto: “Quando un nuovo utente accede al server, il malware interrompe immediatamente tutte le attività ‘rumorose’, rimanendo inattivo fino a quando il server torna a essere inattivo. Dopo l’esecuzione, elimina il proprio binario e continua a funzionare silenziosamente in background come un servizio.”

Vale la pena notare che alcuni aspetti della campagna sono stati rivelati lo scorso mese da Cado Security, che ha descritto una campagna mirata a istanze di Selenium Grid esposte a internet, con l’obiettivo di installare software per il mining di criptovalute e per il proxyjacking.

In particolare, è stato scoperto che il malware perfctl sfrutta una vulnerabilità di sicurezza in Polkit (CVE-2021-4043, nota anche come PwnKit) per ottenere privilegi di root e installare un miner chiamato perfcc.

Il nome “perfctl” sembra essere una scelta deliberata per evitare il rilevamento e confondersi con i processi legittimi del sistema, poiché “perf” si riferisce a uno strumento di monitoraggio delle prestazioni di Linux e “ctl” indica controllo in vari strumenti a riga di comando, come systemctl, timedatectl e rabbitmqctl.

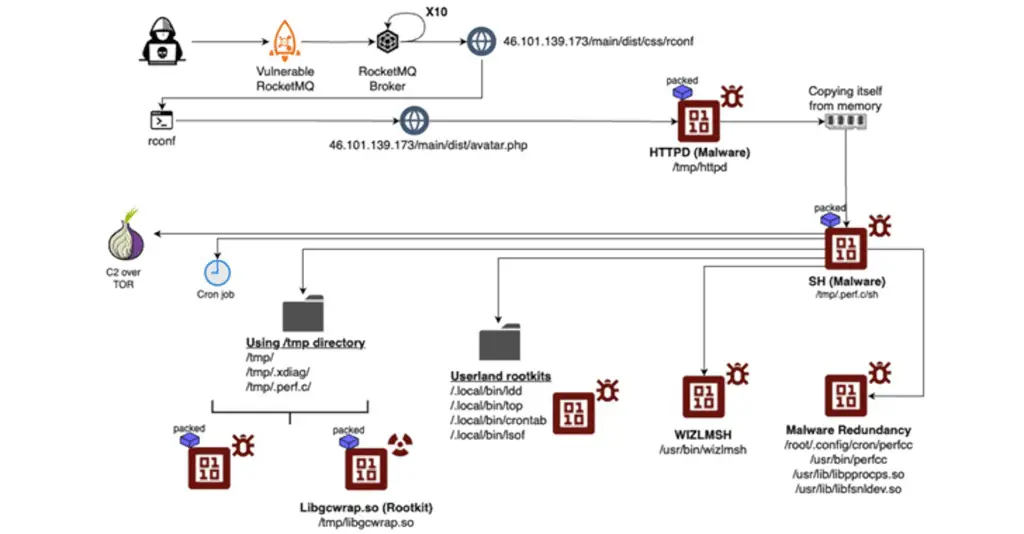

La catena di attacco, come osservato dalla società di sicurezza cloud contro i suoi server honeypot, prevede la violazione dei server Linux sfruttando un’istanza vulnerabile di Apache RocketMQ per consegnare un payload chiamato “httpd.”

Una volta eseguito, il malware si copia in una nuova posizione nella directory “/tmp”, esegue il nuovo binario, termina il processo originale ed elimina il binario iniziale nel tentativo di cancellare le tracce.

Oltre a copiare se stesso in altre posizioni e darsi nomi apparentemente innocui, il malware è progettato per installare un rootkit per evitare la rilevazione e distribuire il payload del miner; alcune istanze prevedono anche il recupero e l’esecuzione di software di proxyjacking da un server remoto.

Per mitigare il rischio posto da perfctl, è consigliato mantenere i sistemi e tutti i software aggiornati, limitare l’esecuzione di file, disabilitare i servizi non utilizzati, applicare la segmentazione della rete e implementare il controllo degli accessi basato sui ruoli (RBAC) per limitare l’accesso ai file critici.

“Per rilevare il malware perfctl, è necessario cercare picchi insoliti nell’uso della CPU o rallentamenti del sistema, soprattutto se è stato installato un rootkit sul server“, hanno affermato i ricercatori. “Questi segnali possono indicare attività di mining di criptovalute, specialmente durante i periodi di inattività.”

Invulnerabilità dei sistemi Linux da virus: un mito sempre meno vero

L’invulnerabilità dei sistemi Linux ai virus è un mito che diventa sempre meno vero con il passare del tempo. Sebbene Linux sia spesso considerato più sicuro rispetto ad altri sistemi operativi, questa percezione è dovuta in parte alla sua architettura e alla minore diffusione su desktop rispetto a Windows e con la crescente adozione di server Linux e infrastrutture cloud, i criminali informatici stanno concentrando sempre più i loro sforzi su questo ambiente.

Attacchi sofisticati, come quello di perfctl, dimostrano che anche i sistemi Linux sono vulnerabili a malware complessi, evidenziando la necessità di rafforzare continuamente le misure di sicurezza e di abbandonare l’illusione di un sistema completamente immune alle minacce.

E tu cosa ne pensi del caso perfctl? Scrivilo sui commenti.