Lunedì, la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti ha aggiunto una vulnerabilità di sicurezza ad alta gravità che riguarda il software di gestione delle stampe PaperCut NG/MF al suo catalogo delle Vulnerabilità Note Sfruttate (KEV), citando prove di sfruttamento attivo in ambienti reali.

La vulnerabilità, identificata come CVE-2023-2533 (con punteggio CVSS di 8.4), è un bug di tipo cross-site request forgery (CSRF) che potrebbe portare all’esecuzione di codice da remoto.

Papercut NG/MF cos’è in breve

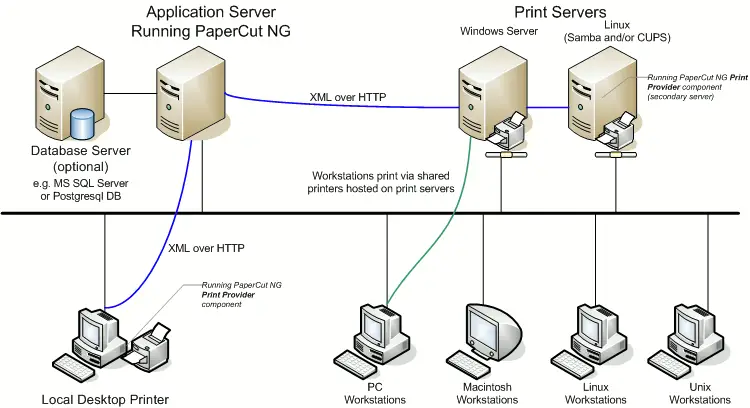

PaperCut NG è un software di gestione delle stampe che consente alle organizzazioni di monitorare, gestire e controllare l’utilizzo delle stampanti, riducendo i costi e promuovendo la sostenibilità e offre funzionalità come il monitoraggio della stampa, la gestione dei costi, il controllo degli accessi, la stampa mobile e la stampa “Find-me“

Cosa sappiamo della vunlerabilità sul software PaperCut NG/MF secondo la CISA

“PaperCut NG/MF contiene una vulnerabilità CSRF che, in condizioni specifiche, potrebbe consentire a un attaccante di modificare le impostazioni di sicurezza o eseguire codice arbitrario”, ha dichiarato la CISA in un avviso ufficiale.

PaperCut NG/MF è ampiamente utilizzato in scuole, aziende e uffici governativi per gestire i lavori di stampa e controllare le stampanti di rete e dato che il pannello di amministrazione è solitamente eseguito su server web interni, una vulnerabilità sfruttata in questo contesto potrebbe offrire un punto d’ingresso privilegiato agli aggressori, specialmente se trascurata.

In uno scenario d’attacco, un criminale informatico potrebbe sfruttare la falla prendendo di mira un utente amministratore con sessione attiva, inducendolo a cliccare su un link appositamente creato che porta a modifiche non autorizzate.

PaperCut NG/MF: come viene infettato questo software?

Al momento non è noto come la vulnerabilità venga sfruttata concretamente negli attacchi, ma dato che precedenti falle in PaperCut sono state utilizzate sia da hacker iraniani che da gruppi di cybercriminali come Bl00dy, Cl0p e i ransomware LockBit per ottenere accesso iniziale, è fondamentale che gli utenti applichino gli aggiornamenti necessari, qualora sia già stato fatto.

Attualmente non esiste un proof-of-concept (PoC) pubblico, ma è possibile che la falla venga sfruttata tramite email di phishing o siti malevoli che inducono un amministratore autenticato a eseguire inconsapevolmente la richiesta dannosa. La sola patch non basta: le organizzazioni dovrebbero anche rivedere i timeout di sessione, limitare l’accesso degli admin a IP conosciuti, e applicare una rigorosa validazione dei token CSRF.

Conclusione degli esperti

Secondo la Direttiva Operativa Vincolante (BOD) 22-01, le agenzie della Federal Civilian Executive Branch (FCEB) sono obbligate ad aggiornare le proprie installazioni con una versione corretta entro il 18 agosto 2025.

Gli amministratori dovrebbero confrontare la situazione con le tecniche del framework MITRE ATT&CK, in particolare T1190 (Sfruttamento di applicazioni esposte pubblicamente) e T1071 (Protocollo a livello applicativo) per allineare le regole di rilevamento. In un’ottica più ampia, tracciare gli incidenti relativi a PaperCut in relazione ai vettori d’accesso iniziale dei ransomware può aiutare a costruire strategie di rafforzamento a lungo termine.