Una campagna di malvertising (pubblicità malevole, spesso con link ingannevoli) sta sfruttando installer manomessi di software popolari come Google Chrome e Microsoft Teams per diffondere un backdoor chiamato Oyster (noto anche come Broomstick e CleanUpLoader).

Le ricerche dietro Oyster

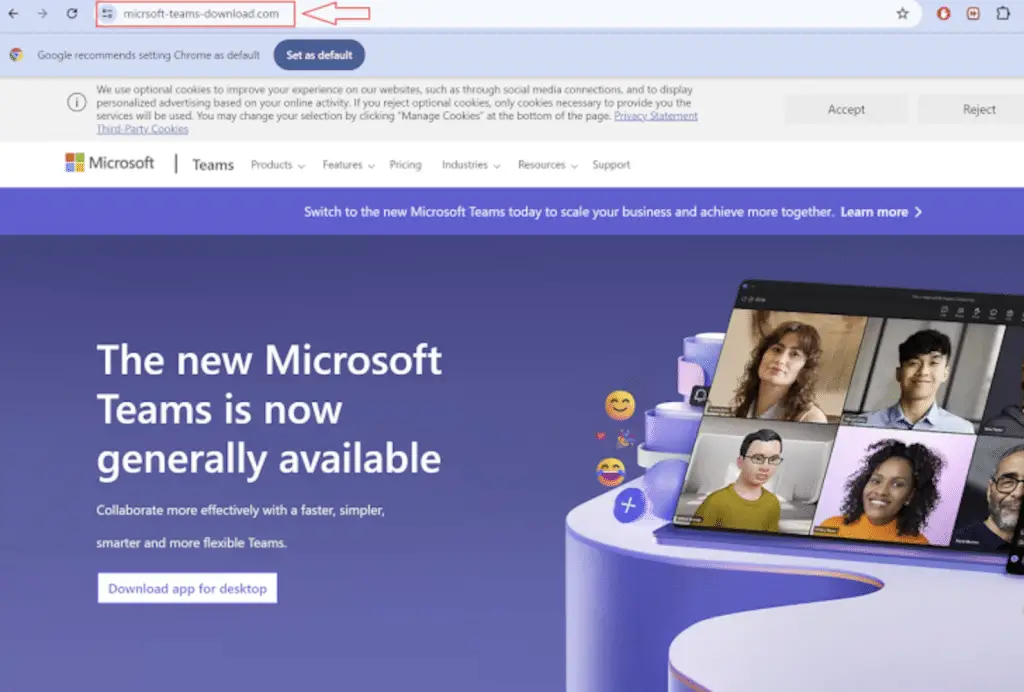

Secondo quanto riportato da Rapid7, sono stati identificati siti web simili a quelli legittimi che ospitano carichi dannosi verso cui gli utenti vengono reindirizzati dopo averli cercati su motori di ricerca come Google e Bing.

I criminali informatici attirano gli utenti ignari su siti web falsi che affermano di contenere software legittimo; tuttavia, tentando di scaricare il file di installazione, invece di avviare il setup, si avvia invece una catena di infezione da malware.

In particolare, l’eseguibile serve da via per il backdoor chiamato Oyster, capace di raccogliere informazioni sull’host compromesso, comunicare con un indirizzo di comando e controllo (C2) codificato e supportare l’esecuzione di codice remoto.

Sebbene in passato Oyster sia stato distribuito tramite un componente loader dedicato noto come Broomstick Loader (aka Oyster Installer), le più recenti catene di attacco implicano il deployment diretto del backdoor. Si ritiene che il malware sia associato a ITG23, un gruppo di criminali informatici legato alla Russia noto per il malware TrickBot.

Qual è il modus operando del malware Oyster

L’esecuzione del malware è seguita dall’installazione del software legittimo Microsoft Teams nel tentativo di mantenere l’inganno e evitare di sollevare sospetti; Rapid7 ha infatti osservato che il malware è stato utilizzato anche per avviare uno script PowerShell responsabile di stabilire la persistenza nel sistema.

Questo annuncio arriva contemporaneamente alla scoperta di un gruppo di cybercriminali noto come Rogue Raticate (noto anche come RATicate), responsabile di una campagna di phishing via email che utilizza le scuse di PDF per indurre gli utenti a cliccare su URL dannosi e distribuire NetSupport RAT.

L’analisi dei ricercatori di sicurezza informatica di Symantec

Symantec ha dichiarato: “Se un utente viene ingannato con successo nel cliccare sull’URL, verrà guidato attraverso un sistema di distribuzione del traffico (TDS) lungo la catena di infezione e, alla fine, avrà lo strumento di accesso remoto NetSupport installato sul suo dispositivo.”

Inoltre, coincide con l’emergere di una nuova piattaforma di phishing-as-a-service (PhaaS) chiamata ONNX Store che consente ai clienti di orchestrare campagne di phishing usando codici QR incorporati in allegati PDF che indirizzano le vittime a pagine di harvesting di credenziali.

Si ritiene che ONNX Store, che offre anche hosting a prova di bomba e servizi RDP tramite un bot Telegram, sia una versione rebrandizzata del kit di phishing noto come Caffeine, precedentemente documentato da Mandiant, società di proprietà di Google, nel ottobre 2022, gestito da un criminale informatico di lingua araba chiamato MRxC0DER.

Oltre ad utilizzare meccanismi anti-bot di Cloudflare per evitare la rilevazione da parte dei scanner di siti web di phishing, gli URL distribuiti tramite le campagne di quishing contengono JavaScript crittografato che viene decodificato durante il caricamento della pagina per raccogliere metadati di rete delle vittime e relay dei token 2FA (verifica a due fattori).

“ONNX Store ha un meccanismo di bypass dell’autenticazione a due fattori (2FA) che intercetta le richieste di autenticazione a due fattori dalle vittime“, ha detto il ricercatore di EclecticIQ Arda Büyükkaya. “Le pagine di phishing assomigliano alle vere interfacce di login di Microsoft 365, ingannando i bersagli affinché inseriscano le loro credenziali di autenticazione.”

Conclusione

Bisogna sempre controllare quali siti si sta visitando, e non cliccare mai a caso: è essenziale controllare che l’URL sia legittimo, prima di scaricare qulasiasi cosa, poiché potrebbe non essere rilevata immediatamente dall’antivirus (se mancano ancora le definizione), proprio come potrebbe accadere con malware come Oyster.