OpenAI ha annunciato venerdì di aver bloccato una serie di account collegati a quella che ha definito un’operazione di influenza occulta iraniana, che utilizzava ChatGPT (strumento per l’appunto di OpenAI) per generare contenuti focalizzati, tra le altre cose, sulle prossime elezioni presidenziali degli Stati Uniti.

Come OpenAI ha sventato un attacco hacker di matrice iraniana

“Questa settimana abbiamo identificato e disattivato un gruppo di account ChatGPT che stavano generando contenuti per un’operazione di influenza occulta iraniana identificata come Storm-2035“, ha dichiarato OpenAI che ha successivamente aggiunto: “L’operazione utilizzava ChatGPT per generare contenuti focalizzati su una serie di argomenti, tra cui commenti sui candidati di entrambe le parti nelle elezioni presidenziali degli Stati Uniti, che venivano poi condivisi tramite account sui social media e siti web.”

L’azienda di intelligenza artificiale (IA) OpenAI ha affermato che i contenuti non hanno ottenuto un coinvolgimento significativo, con la maggior parte dei post sui social media che ha ricevuto pochi o nessun like, condivisione e commento; ha inoltre sostenuto di aver trovato poche prove che gli articoli di lunga durata creati utilizzando ChatGPT siano stati condivisi sulle piattaforme di social media.

Il contenuto degli articoli creati con lo strumento della stessa OpenAI

Gli articoli riguardavano la politica degli Stati Uniti e gli eventi globali, e sono stati pubblicati su cinque diversi siti web che si presentavano come testate giornalistiche progressiste e conservatrici, indicando un tentativo di colpire persone su entrambi i lati dello spettro politico.

OpenAI ha dichiarato che il suo strumento ChatGPT è stato utilizzato per creare commenti in inglese e spagnolo, che sono stati poi pubblicati su una dozzina di account su X e uno su Instagram e che alcuni di questi commenti sono stati generati chiedendo ai suoi modelli di intelligenza artificiale di riscrivere commenti pubblicati da altri utenti dei social media.

“L’operazione ha generato contenuti su diversi argomenti: principalmente, il conflitto a Gaza, la presenza di Israele ai Giochi Olimpici e le elezioni presidenziali degli Stati Uniti, e in misura minore la politica in Venezuela, i diritti delle comunità Latinx negli Stati Uniti (sia in spagnolo che in inglese) e l’indipendenza scozzese“, ha detto OpenAI, aggiungendo: “Hanno intervallato i loro contenuti politici con commenti sulla moda e la bellezza, forse per apparire più autentici o nel tentativo di costruirsi un seguito.”

Il gruppo hacker che OpenAI ha preventivamente sventato

Storm-2035 è stato anche uno dei gruppi di criminali informatici evidenziati la scorsa settimana da Microsoft, che lo ha descritto come una rete iraniana “attivamente impegnata con gruppi di elettori statunitensi agli estremi opposti dello spettro politico con messaggi polarizzanti su questioni come i candidati presidenziali degli Stati Uniti, i diritti LGBTQ e il conflitto Israele-Hamas.”

Alcuni dei falsi siti di notizie e commenti creati dal gruppo includono EvenPolitics, Nio Thinker, Savannah Time, Teorator e Westland Sun; si è visto che questi siti utilizzano anche servizi abilitati all’intelligenza artificiale per plagiare una parte dei loro contenuti da pubblicazioni statunitensi.

Si ritiene che tale gruppo sia attivo almeno dal 2020.

Microsoft ha inoltre avvertito di un aumento delle attività di influenza maligna straniera rivolte alle elezioni degli Stati Uniti negli ultimi sei mesi da parte di reti iraniane e russe, queste ultime tracciate fino a gruppi identificati come Ruza Flood (noto anche come Doppelganger), Storm-1516 e Storm-1841 (alias Rybar).

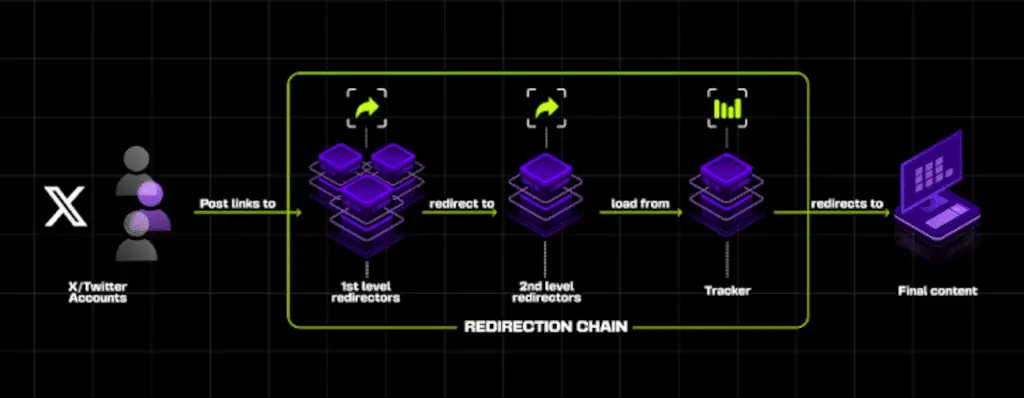

“Doppelganger diffonde e amplifica informazioni fabbricate, false o anche legittime attraverso i social network“, ha affermato la società di sicurezza informatica francese HarfangLab. “Per farlo, gli account sui social network pubblicano link che avviano una catena di reindirizzamenti offuscati che conducono ai siti di contenuti finali.”

Articoli “scritti” tramite account compromessi

Tuttavia, ci sono indicazioni che la rete di propaganda stia cambiando tattiche in risposta a un’applicazione più aggressiva delle regole, utilizzando sempre più post e annunci non politici e falsificando siti di notizie non politiche e di intrattenimento come Cosmopolitan, The New Yorker e Entertainment Weekly nel tentativo di sfuggire alla rilevazione, secondo Meta.

I post contengono link che, quando cliccati, reindirizzano gli utenti a un articolo relativo alla guerra in Russia o alla geopolitica su uno dei domini contraffatti che imitano pubblicazioni di intrattenimento o salute; gli annunci sono creati utilizzando account compromessi.

La società di social media, che ha interrotto 39 operazioni di influenza dalla Russia, 30 dall’Iran e 11 dalla Cina dal 2017 sulle sue piattaforme, ha dichiarato di aver scoperto sei nuove reti dalla Russia (4), dal Vietnam (1) e dagli Stati Uniti (1) nel secondo trimestre del 2024.

Dopo OpenAI la parola va a META e a Google

“Dall’inizio di maggio, Doppelganger ha ripreso i suoi tentativi di condividere link ai suoi domini, ma a un ritmo molto più basso“, ha detto Meta. “Abbiamo anche visto sperimentare con più passaggi di reindirizzamento, tra cui il servizio di abbreviazione dei link TinyURL per nascondere la destinazione finale dietro i link e ingannare sia Meta che i nostri utenti nel tentativo di evitare il rilevamento e condurre le persone ai loro siti web fuori piattaforma.”

Lo sviluppo arriva mentre anche il Threat Analysis Group (TAG) di Google ha dichiarato questa settimana di aver rilevato e interrotto sforzi di spear-phishing sostenuti dall’Iran volti a compromettere gli account personali di utenti di alto profilo in Israele e negli Stati Uniti, compresi quelli associati alle campagne presidenziali degli Stati Uniti.

L’attività è stata attribuita a un gruppo di criminali informatici denominato APT42, un gruppo di hacker sponsorizzato dallo stato e affiliato al Corpo delle Guardie della Rivoluzione Islamica dell’Iran (IRGC). È noto per condividere sovrapposizioni con un altro gruppo di intrusione noto come Charming Kitten (alias Mint Sandstorm).

“APT42 utilizza una varietà di tattiche diverse come parte delle loro campagne di phishing via email, tra cui l’hosting di malware, pagine di phishing e reindirizzamenti dannosi“, ha detto il gigante tecnologico. “Generalmente cercano di abusare di servizi come Google (ad esempio Sites, Drive, Gmail e altri), Dropbox, OneDrive e altri per questi scopi.”

La strategia dei criminali informatici

La strategia generale è quella di guadagnarsi la fiducia dei loro bersagli utilizzando tecniche sofisticate di ingegneria sociale con l’obiettivo di portarli fuori dalla loro email e nei canali di messaggistica istantanea come Signal, Telegram o WhatsApp, prima di spingere link falsi progettati per raccogliere le loro informazioni di accesso.

Gli attacchi di phishing sono caratterizzati dall’uso di strumenti come GCollection (alias LCollection o YCollection) e DWP per raccogliere credenziali dagli utenti di Google, Hotmail e Yahoo, ha osservato Google, evidenziando la “forte comprensione di APT42 dei fornitori di servizi email che prendono di mira.”

“Una volta che APT42 ottiene l’accesso a un account, spesso aggiungono ulteriori meccanismi di accesso, tra cui la modifica degli indirizzi email di recupero e l’utilizzo di funzionalità che consentono applicazioni che non supportano l’autenticazione a più fattori, come le password specifiche per le applicazioni in Gmail e le password delle app di terze parti in Yahoo“, ha aggiunto.