Degli autori ignoti, ergo non, identificati hanno implementato una nuova backdoor che prende in prestito le sue funzionalità dalla suite di malware multipiattaforma Hive della Central Intelligence Agency (CIA) degli Stati Uniti, il cui codice sorgente è stato rilasciato da WikiLeaks nel novembre 2017.

Qui non si tratta, tuttavia, di disattenzione dell’utente come in altri casi.

“Questa è la prima volta che abbiamo individuato una variante del kit di attacco Hive della CIA sul web e l’abbiamo chiamata xdr33 in base al suo certificato lato bot incorporato CN=xdr33“, hanno dichiarato Alex Turing e Hui Wang di Qihoo Netlab 360 in un comunicato tecnico pubblicato la scorsa settimana.

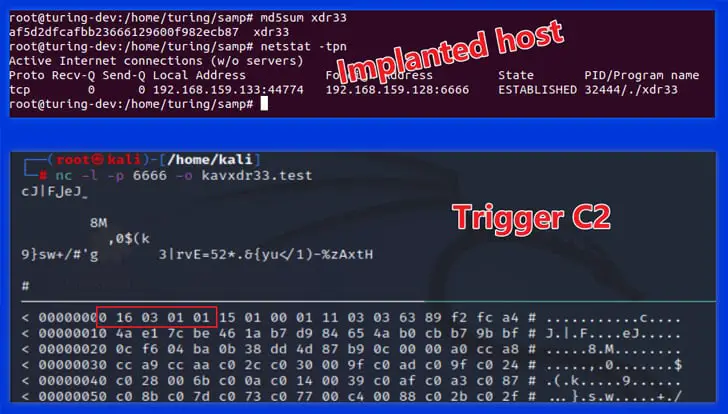

Sembrerebbe che xdr33 si propaghi sfruttando una vulnerabilità di sicurezza N-day non specificata nelle appliance F5, comunicando con un server di comando e controllo (C2) utilizzando SSL con certificati Kaspersky contraffatti.

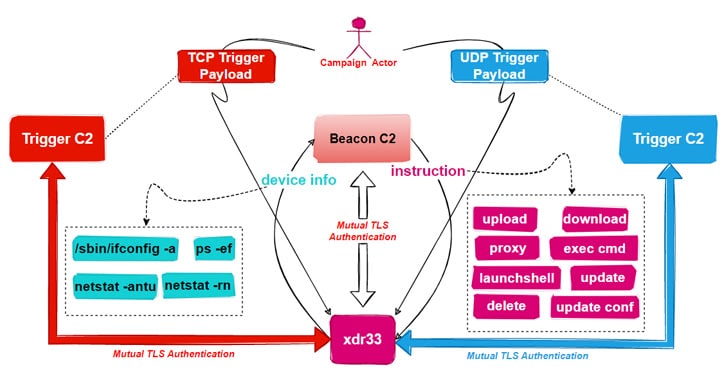

L’intento della backdoor, secondo la società cinese di sicurezza informatica, è quello di estrapolare le informazioni sensibili e di fungere da trampolino di lancio per le successive intrusioni; Hive è quindi stato migliorato dal progetto originale della CIA con l’aggiunta di nuove istruzioni e funzionalità C2, e tante altre modifiche.

L’esempio ELF funziona inoltre come Beacon esfiltrando periodicamente i metadati di sistema al server remoto ed eseguendo i comandi emessi dal C2.

Ciò include la possibilità di scaricare e caricare file infetti, eseguire comandi utilizzando cmd e avviare shell (powershell), oltre all’aggiornamento e alla cancellazione di tracce di sé stesso dall’host compromesso.

Il malware incorpora anche un modulo di Trigger progettato per intercettare il traffico di rete per uno specifico pacchetto “trigger” al fine di estrarre il server C2 dichiarato nel payload del pacchetto IP, stabilire la connessione e attendere l’esecuzione dei comandi inviati dal C2.

“Notare che Trigger C2 differisce da Beacon C2 nei dettagli della comunicazione; dopo aver stabilito un tunnel SSL, [il] bot e Trigger C2 utilizzano uno scambio di chiavi Diffie-Helllman per stabilire una chiave condivisa, che viene utilizzata nell’AES algoritmo per creare un secondo livello di crittografia“, hanno spiegato i ricercatori.

Analisi tecnica del kit di malware Hive modificato

Il 21 ottobre 2022, il sistema honeypot di 360Netlab ha catturato un file ELF sospetto ee07a74d12c0bb3594965b51d0e45b6f, che si è propagato tramite vulnerabilità F5 con zero rilevamento VT, il sistema dei ricercatori di sicurezza informatica ha notato che comunica con IP 45.9.150.144 utilizzando SSL con certificati Kaspersky contraffatti.

Dopo un’ulteriore ricerca, è stato che questo campione è stato adattato dal codice sorgente del server del progetto Hive trapelato dalla CIA. Questa è la prima volta che viene di fatto rivelata una variante del kit di attacco HIVE della CIA ed è stata chiamata xdr33 in base al suo certificato lato bot incorporato CN=xdr33, come detto all’inizio dell’articolo.

Hive utilizza la macro BEACON_HEADER_VERSION per definire la versione specificata, che ha un valore di 29 nel ramo Master del codice sorgente e un valore di 34 in xdr33; è possibile che xdr33 abbia già avuto diversi cicli di aggiornamenti iterativi. Rispetto al codice sorgente dell’HIVE, xdr33 è stato aggiornato nelle seguenti 5 aree:

- Sono state aggiunte nuove istruzioni CC

- Funzioni di wrapping o di espansione

- Le strutture sono state riordinate ed estese

- Formato del messaggio di attivazione

- Aggiunta di operazioni CC all’attività Beacon

Queste modifiche a xdr33 non sono molto sofisticate in termini di implementazione e, insieme al fatto che la vulnerabilità utilizzata in questa diffusione è N-day, è da escludere la possibilità che la CIA abbia continuato a migliorare il codice sorgente trapelato; l’ipotesi più plausibile è che, per l’appunto, il codice sorgente di HIVE sia stato “potenziato” da terze parti.