I ricercatori di sicurezza informatica hanno scoperto un nuovo malware per Android, battezzato Ngate, che è in grado di trasmettere i dati di pagamento con la carta delle vittime, provenienti da carte di credito e debito fisiche, a un dispositivo controllato dagli aggressori con l’obiettivo di effettuare operazioni fraudolente.

Cosa si sa su Ngate

Eset, la società slovacca di cybersecurity sta monitorando il nuovo malware, NGate per l’appunto, affermando di aver osservato una campagna criminale che prende di mira tre banche in Repubblica Ceca.

Il malware “ha la capacità unica di trasmettere i dati delle carte di pagamento delle vittime, tramite un’applicazione dannosa installata sui loro dispositivi Android, al telefono Android con root dell’attaccante“, hanno dichiarato i ricercatori Lukáš Štefanko e Jakub Osmani in un’analisi.

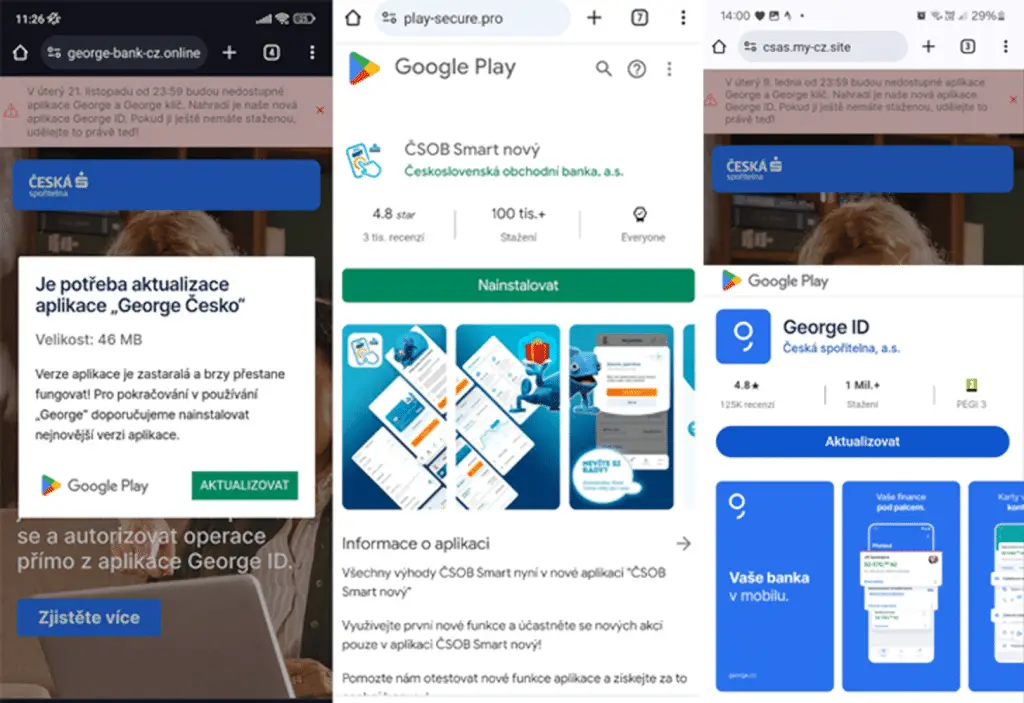

L’attività fa parte di una campagna più ampia che è stata individuata nel prendere di mira istituzioni finanziarie in Repubblica Ceca da novembre 2023 utilizzando app web progressive (PWA) e WebAPKs dannose; il primo utilizzo registrato di NGate risale a marzo 2024.

L’obiettivo di Ngate e il suo funzionamento

L’obiettivo finale degli attacchi è clonare i dati di comunicazione in prossimità (NFC) dalle carte di pagamento fisiche delle vittime utilizzando NGate e trasmettere tali informazioni a un dispositivo dell’attaccante che poi emula la carta originale per prelevare denaro da un bancomat.

NGate ha le sue radici in uno strumento legittimo chiamato NFCGate, sviluppato originariamente nel 2015 per scopi di ricerca sulla sicurezza da studenti del Secure Mobile Networking Lab presso la TU Darmstadt.

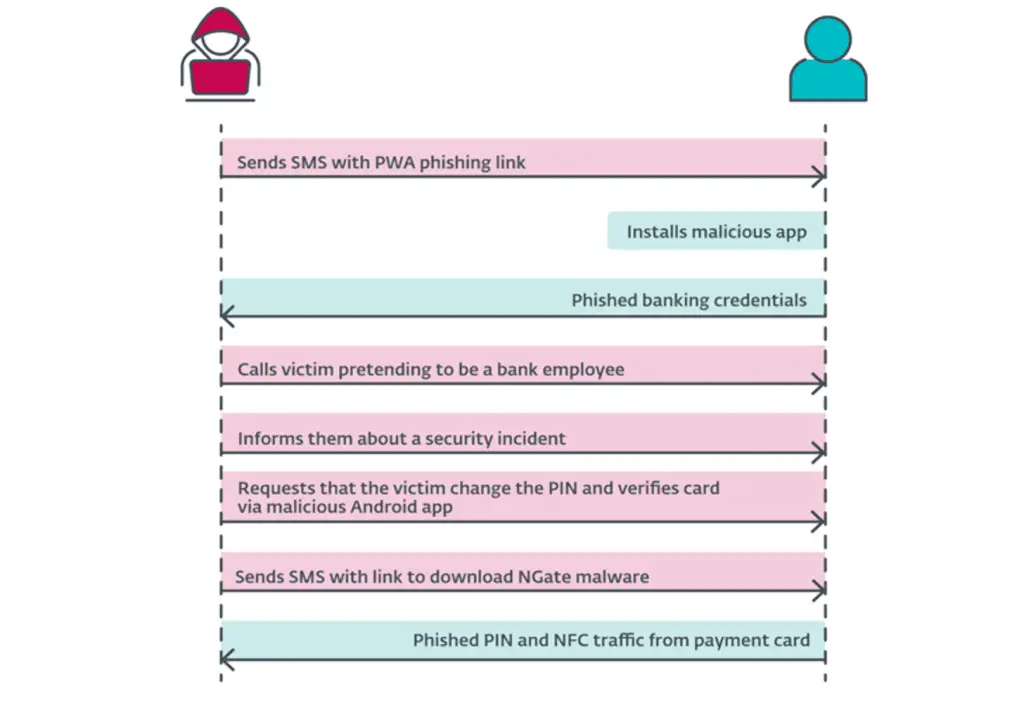

Si ritiene che le catene di attacco coinvolgano una combinazione di ingegneria sociale e phishing via SMS per ingannare gli utenti e far loro installare NGate, indirizzandoli a domini temporanei che imitano siti web bancari legittimi o app di mobile banking ufficiali disponibili sul Google Play Store.

Fino ad ora sono state identificate sei diverse app NGate tra novembre 2023 e marzo 2024, quando le attività si sono interrotte probabilmente a seguito dell’arresto di un giovane di 22 anni da parte delle autorità ceche in connessione con il furto di fondi da bancomat.

Ngate e i tentativi di phishing

Oltre ad abusare della funzionalità di NFCGate per catturare il traffico NFC e trasferirlo a un altro dispositivo, NGate richiede agli utenti di inserire informazioni finanziarie sensibili, tra cui l’ID cliente bancario, la data di nascita e il codice PIN della loro carta bancaria. La pagina di phishing viene presentata all’interno di una WebView.

“Chiede anche agli utenti di attivare la funzionalità NFC sul loro smartphone“, hanno affermato i ricercatori. “Successivamente, le vittime sono istruite a posizionare la loro carta di pagamento sul retro del loro smartphone fino a quando l’applicazione dannosa riconosce la carta.”

Gli attacchi adottano inoltre un approccio subdolo in cui le vittime, dopo aver installato l’app PWA o WebAPK tramite link inviati via SMS, vedono le loro credenziali compromesse e successivamente ricevono chiamate dal criminale informatico, che finge di essere un dipendente della banca e li informa che il loro conto bancario è stato compromesso a causa dell’installazione dell’app.

Vengono quindi istruite a cambiare il loro PIN e a convalidare la loro carta bancaria utilizzando un’app mobile diversa (ossia NGate), il cui link di installazione viene anch’esso inviato tramite SMS: fortunatamente non ci sono prove che queste app siano state distribuite tramite il Google Play Store.

“NGate utilizza due server distinti per facilitare le sue operazioni“, hanno spiegato i ricercatori. “Il primo è un sito web di phishing progettato per attirare le vittime a fornire informazioni sensibili e in grado di avviare un attacco di relè NFC. Il secondo è un server di relè NFCGate incaricato di reindirizzare il traffico NFC dal dispositivo della vittima a quello dell’attaccante.”

Altri malware all’orizzonte

La divulgazione arriva mentre Zscaler ThreatLabz ha dettagliato una nuova variante di un noto trojan bancario Android chiamato Copybara, che si propaga tramite attacchi di phishing vocale (vishing) e induce le vittime a inserire le credenziali del loro conto bancario.

“Questa nuova variante di Copybara è attiva da novembre 2023 e utilizza il protocollo MQTT per stabilire la comunicazione con il suo server di comando e controllo (C2)“, ha affermato Ruchna Nigam, concludendo: “Il malware abusa della funzionalità del servizio di accessibilità nativa dei dispositivi Android per esercitare un controllo granulare sul dispositivo infetto. In background, il malware procede anche a scaricare pagine di phishing che imitano popolari exchange di criptovalute e istituzioni finanziarie utilizzando i loro loghi e nomi di applicazioni.”

Come comportarsi se si incappasse in questo malware

Essendo il malware in lingue dell’est europa (ceco e slovacco), è molto improbabile che un utente italiano possa incappare in questo malware, ci sono però alcune regole che si possono seguire:

- Prevenzione: lo so, questa la dico sempre, ma è molto dura da entrare in testa, se si fa caso all’immagine sopra si nota subito che c’è un link sopra che nulla ha a che vedere coi servizi Google, incredibile ma vero, la lettura può salvare la vita del proprio telefono Android;

- Un buon antivirus: sebbene Google Play Store abbia introdotto una sorta di Windows Defender su Android, non è una cattiva idea fare una passata, esistono Eset, Malwarebytes, o gratuitamente addirittura Hypatia su F-Droid, applicazione che gratuitamente offre protezione in tempo reale.

- Buone abitudini di navigazione: il brutto vizio di cliccare in ogni dove è duro a morire, e malware come Ngate sfruttano proprio la poca attenzione delle persone;

- Backup: quella cosa che è semrpe consigliata, ma nessuno fa mai, di farsi una copia dei propri dati per non ritrovarsi “in mezzo all’autostrada digitale di internet”;

- Attenzione a meme e post “nostalgici”: ti sarà capitato di notare post su Facebook o Instagram tipo “da piccolo/a avevo un cagnolino, il suo nome era XXXXX“, le domande di sicurezza molto spesso sono qualcosa di relativo al nostro passato (ristorante preferito, nome dell’animale da bambino, cognome da nubile della madre, etc.) e bisogna evitare di rispondere a questi post.

- Credenziali non banali: se per password metti parole banali tipo “passerottina82” ove non solo c’è la tua data di nascita rendendo scontato parte della password, ma una parole anche banale, un po’ te la vai a cercare.

Queste sono regole di “buona condotta contro i malware e il phishing”, che non dovrebbero valere solo per Ngate, ma sempre su internet, tuttavia non è da escludere che un malware come Ngate o malware simili (che comunque già circolano), possano arrivare anche in Italia in lingua italiana: prestare sempre attenzione a quando si naviga.