Arriva l’ennesimo malware che si propaga trramite siti fasulli che sembrano veri: NetSupport RAT.

Un’indagine condotta dal team di DomainTools Investigations (DTI) ha portato alla scoperta di una nuova campagna di distribuzione malware particolarmente subdola, basata su script PowerShell multi-stadio e siti web clone progettati per sembrare legittimi, tra cui versioni fasulle di Gitcode e DocuSign. L’obiettivo finale? Installare NetSupport RAT, uno strumento di amministrazione remota legittimo spesso sfruttato a fini malevoli da gruppi APT (minacce persistenti avanzate) come FIN7 o Storm-0408.

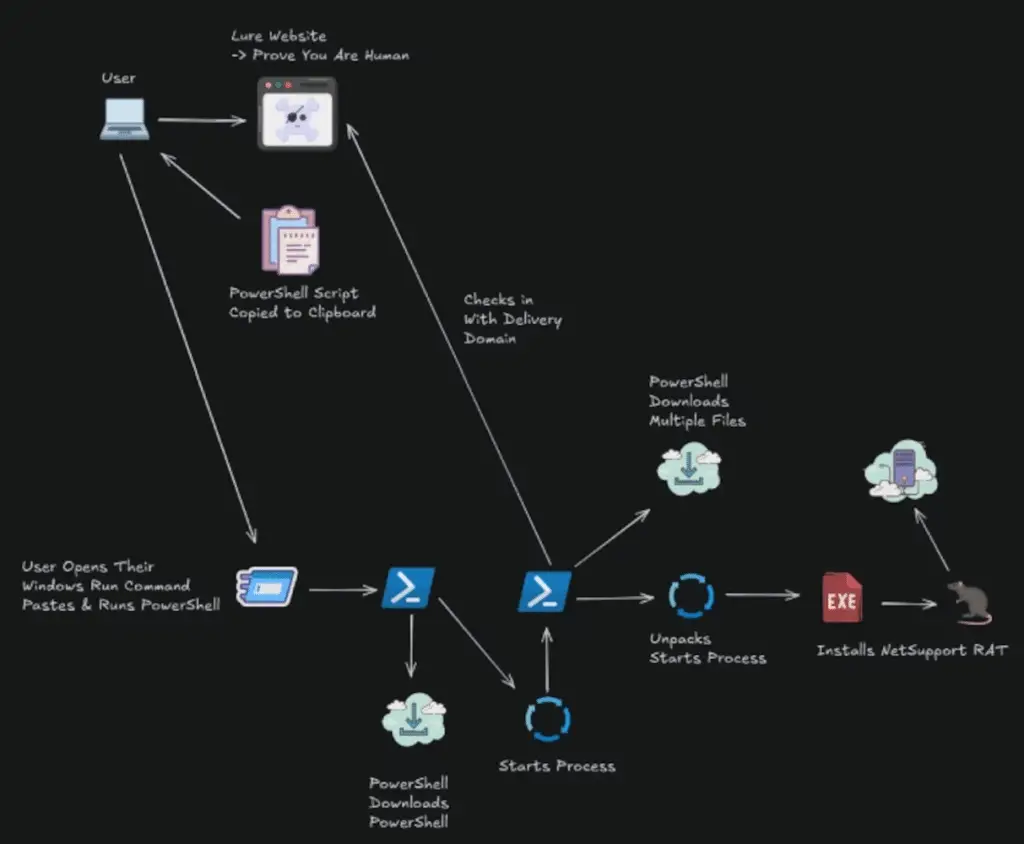

La catena d’infezione di NetSupport RAT: PowerShell e clipboard poisoning

Il vettore iniziale si basa sull’ingegneria sociale: le vittime vengono indirizzate a siti compromessi dove viene loro chiesto di copiare ed eseguire manualmente uno script PowerShell tramite il comando “Win + R”.

In particolare:

- Lo script iniziale PowerShell scarica un secondo downloader.

- Quest’ultimo recupera script intermedi da un dominio esca (

tradingviewtool[.]com). - Gli script successivi scaricano payload aggiuntivi, concludendo il processo installando NetSupport RAT.

La variante più sofisticata utilizza falsi siti DocuSign (es. docusign.sa[.]com) che implementano un CAPTCHA in stile ClickFix. Quando l’utente lo completa, viene attivata una tecnica nota come clipboard poisoning:

- Un comando PowerShell offuscato viene copiato automaticamente negli appunti.

- L’utente viene poi guidato ad aprire il comando Esegui e incollare lo script, attivandolo.

Persistenza e multi-stage download

Lo script eseguito inizialmente scarica anche un eseguibile (wbdims.exe) da GitHub, utilizzato per ottenere persistenza locale, assicurandosi che NetSupport RAT venga eseguito ad ogni avvio del sistema.

La sequenza dei payload prosegue in tre fasi:

- Lo script si collega a

docusign.sa[.]com/verification/c.php. - Attiva un refresh che carica un secondo script da

s.php?an=1. - Questo script scarica un archivio ZIP (

an=2), lo estrae e avviajp2launcher.exe.

Obiettivo: elusione e resilienza

La struttura modulare e frammentata dell’attacco è deliberata: ogni fase è progettata per eludere i controlli automatici (AV, EDR) e ritardare l’identificazione dell’intero schema, rendendo l’operazione più resiliente ai takedown infrastrutturali.

Secondo DomainTools, diversi elementi (come il nome dei domini, pattern di registrazione e struttura degli URL) mostrano analogie con le operazioni SocGholish (FakeUpdates) già osservate nell’ottobre 2024.

Considerazioni finali

NetSupport Manager, pur essendo uno strumento legittimo, è da tempo presente negli arsenali di diversi gruppi criminali, e la semplicità con cui può essere mascherato da tool benigno lo rende ideale per il controllo remoto post-infezione.

La campagna analizzata rappresenta un mix pericoloso di:

- Tecniche classiche (CAPTCHA, RAT, GitHub persistence)

- Tattiche moderne (clipboard poisoning, multistage loader, URL spoofing)

Come comportarsi qualora si dovesse trovarsi “dinanzi” NetSupport RAT

A parte i soliti consigli di non rispondere a mail sospette (specie cliccare in link dubbi), evitare l’esecuzione manuale di comandi PowerShell suggeriti da fonti esterne e non fidarsi di siti che emulano brand noti, specie se propongono CAPTCHA sospetti o istruzioni inusuali.