Il team di ricerca Trellix ha identificato una nuova campagna di spear-phishing attiva da maggio 2025 che impiega il tool legittimo di accesso remoto NetBird per ottenere il controllo persistente su sistemi appartenenti a dirigenti finanziari di settori ad alto valore strategico, inclusi banche, assicurazioni, aziende energetiche e società di investimento, operanti in Europa, Africa, Medio Oriente, Sud Asia e Canada.

Phishing avanzato con multi-stage payload delivery

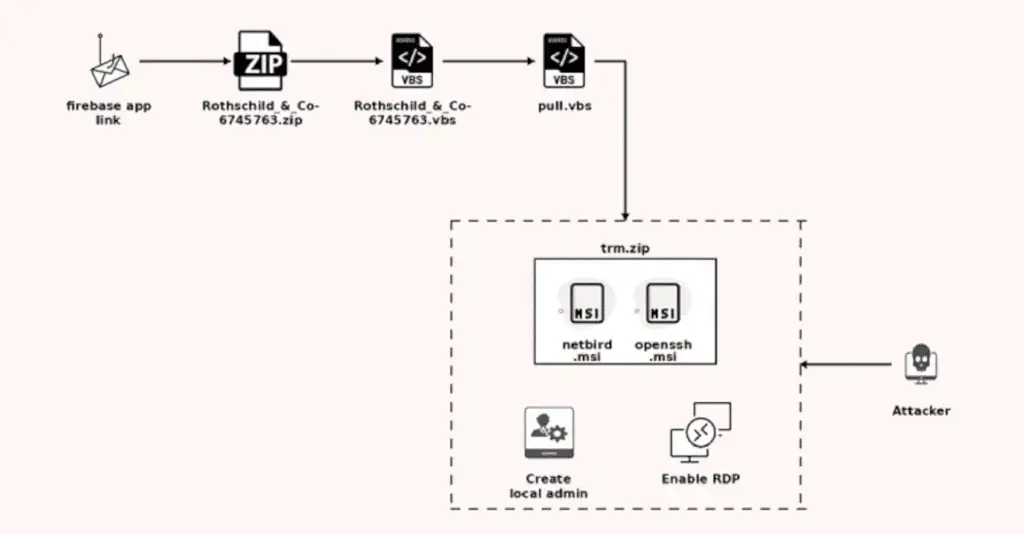

La catena d’infezione con NetBird ha inizio con un’email che impersona un recruiter di Rothschild & Co., offrendo un’“opportunità strategica” presso l’azienda; il messaggio include un falso allegato PDF, che in realtà è un link di phishing ospitato su Firebase, accessibile solo dopo la risoluzione di un CAPTCHA.

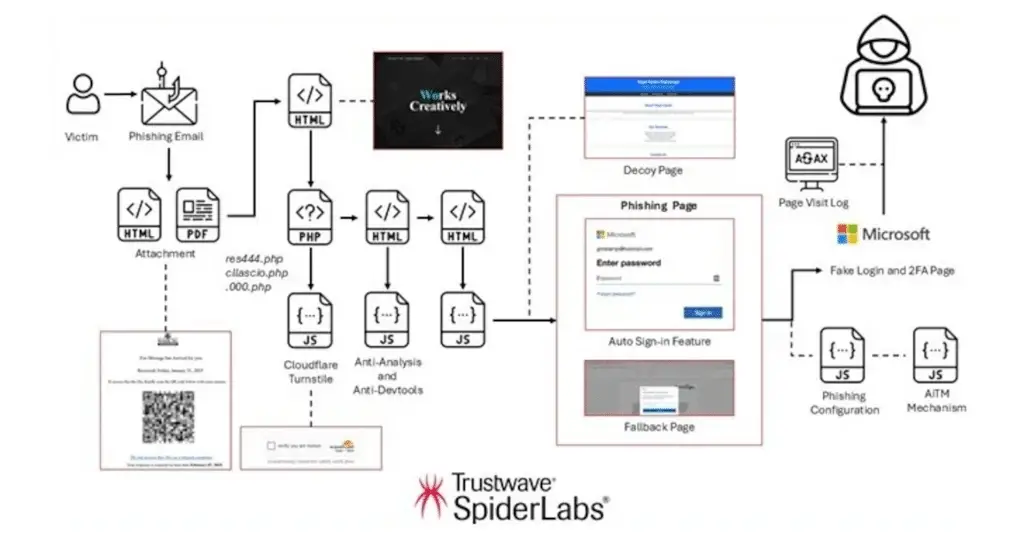

Tale meccanismo CAPTCHA funge da gatekeeper per attivare una funzione JavaScript che decifra l’URL reale (cifrato inline nella pagina) usando una chiave hard-coded. Questo approccio è progettato per aggirare i filtri automatici antiphishing, incluso Cloudflare Turnstile e Google reCAPTCHA.

Una volta superata la verifica, la vittima scarica un archivio ZIP contenente uno script VBScript che esegue un secondo script remoto tramite wscript.exe e quest’ultimo scarica un ulteriore payload rinominato trm.zip, da cui vengono estratti due file MSI: NetBird e OpenSSH.

Persistenza avanzata e tecniche anti-detection

Il malware installa i due componenti creando un account utente locale nascosto, abilita il Remote Desktop Protocol (RDP), configura una scheduled task per garantire l’avvio automatico di NetBird al boot del sistema, e rimuove ogni collegamento visibile all’applicazione per evitare il rilevamento da parte dell’utente finale.

Un ulteriore dominio di reindirizzamento attivo da quasi un anno e collegato alla stessa infrastruttura suggerisce che la campagna sia attiva da tempo, pur non essendo ancora stata attribuita a un criminale informatico specifico.

Remote Access Tool legittimi sotto osservazione

NetBird non è l’unico RAT legittimo ad essere sfruttato: i ricercatori evidenziano un trend crescente nell’uso di strumenti come ConnectWise ScreenConnect, Atera, Splashtop, FleetDeck e LogMeIn Resolve, spesso impiegati per mantenere accesso remoto silente ed eludere i controlli di sicurezza più comuni.

“Questo attacco è meticolosamente costruito, con un impianto multi-fase che coniuga social engineering, cifratura dinamica e strumenti legittimi per ottenere una persistenza invisibile”, ha commentato Srini Seethapathy (Trellix).

Abuso di infrastrutture affidabili: nuove varianti di social engineering

Parallelamente, sono emerse diverse campagne (perlopiù di ingegneria sociale) che sfruttano infrastrutture affidabili e piattaforme cloud note per ingannare i filtri e le vittime:

- Email da domini affidabili giapponesi come

@nifty[.]comper bypassare DKIM/SPF e carpire credenziali. - Sfruttamento di Google Apps Script per ospitare pagine di phishing con tema “fattura” e rubare credenziali Microsoft.

- False fatture Apple Pay utilizzate per raccogliere dati su carte di credito e account Yahoo.

- Spazi Notion compromessi con redirect a falsi login Microsoft (credential exfiltration via Telegram bot).

- Exploit della CVE-2017-11882 in documenti Office per distribuire Formbook mascherato da file PNG.

Phishing-as-a-Service: l’industrializzazione dei crimini informatici

La campagna che usa NetBird, tra le altre cose, si inserisce in un contesto più ampio dominato dai modelli Phishing-as-a-Service (PhaaS), come confermato da Trustwave. Le indagini rivelano sovrapposizioni tra i kit DadSec (aka Phoenix) e Tycoon2FA, entrambi basati su infrastrutture condivise per l’automazione del phishing a due fattori.

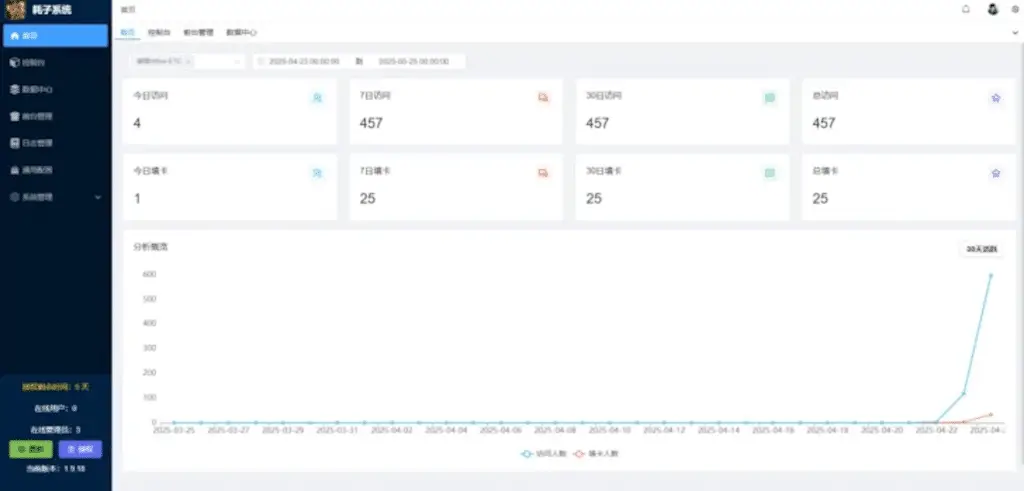

Emergono inoltre kit plug-and-play come Haozi, un PhaaS cinese con pannello web preconfigurato e assistenza via Telegram. Offerto a 2.000 dollari/anno, Haozi ha già facilitato oltre 280.000 dollari in attività illecite, con supporto per advertising di terze parti e sistemi di gestione SMS.

“Haozi semplifica radicalmente l’adozione del phishing automatizzato, eliminando la necessità di interfacciarsi con riga di comando o configurare l’infrastruttura”, ha dichiarato Netcraft.

Evoluzione delle tecniche: AiTM, OAuth phishing e device join

Secondo Microsoft, i modelli PhaaS più recenti supportano tecniche sofisticate come:

- Adversary-in-the-Middle (AiTM) su credenziali MFA.

- OAuth consent phishing, con link malevoli che autorizzano applicazioni di terze parti.

- Device join phishing, dove la vittima è indotta a unire un device controllato dall’attaccante al dominio aziendale.

Queste tecniche sono state recentemente osservate in campagne attribuite a criminali informatici legati alla Russia, veicolate tramite email con inviti a meeting e codici di autorizzazione OAuth validi.

“Le difese tecniche migliorano, ma il social engineering continua a colpire laddove l’errore umano resta l’anello debole. Solo un’adeguata formazione e una comprensione approfondita dei pattern di attacco possono limitare l’efficacia di queste campagne”, ha dichiarato Igor Sakhnov, Deputy CISO Identity di Microsoft.

Conclusione

Il caso NetBird evidenzia come l’evoluzione delle campagne di spear-phishing nel 2025 dimostra che i confini tra strumenti legittimi e usi malevoli sono sempre più labili; l’integrazione di tool IT comuni, CAPTCHA personalizzati e infrastrutture cloud affidabili rende gli attacchi più difficili da rilevare e mitigare.

In questo contesto, le aziende (come la stessa dietro NetBird) devono adottare un approccio proattivo: formazione continua del personale, monitoraggio delle anomalie comportamentali e revisione dei permessi concessi alle applicazioni di terze parti sono oggi fondamentali per una postura difensiva efficace.