I ricercatori di sicurezza informatica hanno individuato un attacco di phishing che distribuisce il malware More_eggs mascherandolo come un curriculum, una tecnica che è stata rilevata per la prima volta più di due anni fa.

Il primo attacco dovuto a More_eggs

L’attacco, che non ha avuto successo, ha preso di mira una società anonima nel settore dei servizi industriali a maggio 2024, ha rivelato la società canadese di sicurezza informatica eSentire la scorsa settimana.

“Nello specifico, l’individuo preso di mira era un reclutatore che è stato ingannato dal criminale informatico facendogli credere di essere un candidato e attirandolo sul loro sito web per scaricare il loader“, ha affermato la società.

More_eggs, ritenuto opera di un criminale informatico noto come Golden Chickens (detto altresì Venom Spider), è una backdoor modulare in grado di raccogliere informazioni sensibili. Viene offerto ad altri criminali informatici sotto un modello Malware-as-a-Service (MaaS).

L’anno scorso, eSentire ha smascherato le identità reali di due individui, ovverosia Chuck da Montreal e Jack, che a quanto pare stanno gestendo l’operazione.

L’ultima catena di attacco prevede che i criminali informatici rispondano agli annunci di lavoro su LinkedIn con un link a un falso sito di download di curriculum che porta al download di un file di scorciatoia di Windows (LNK) dannoso.

Vale la pena notare che le precedenti attività di More_eggs hanno preso di mira i professionisti su LinkedIn con offerte di lavoro malevole per indurli a scaricare il malware.

“Navigando sullo stesso URL giorni dopo si ottiene il curriculum dell’individuo in semplice HTML, senza indicazioni di un reindirizzamento o download“, ha dichiarato eSentire.

More_eggs e i file LNK di Windows ingannevoli

Il file LNK viene quindi utilizzato per recuperare una DLL dannosa sfruttando un programma legittimo di Microsoft chiamato ie4uinit.exe, dopodiché la libreria viene eseguita utilizzando regsvr32.exe per stabilire la persistenza, raccogliere dati sull’host infetto e rilasciare ulteriori payload, incluso il backdoor More_eggs basato su JavaScript.

“Le campagne More_eggs sono ancora attive e i loro operatori continuano a utilizzare tattiche di ingegneria sociale come fingere di essere candidati alla ricerca di un ruolo particolare, e attirare le vittime (in particolare i reclutatori) a scaricare il loro malware“, ha affermato eSentire, che ha poi aggiunto: “Inoltre, le campagne come More_eggs, che utilizzano l’offerta MaaS, sembrano essere sparse e selettive rispetto alle tipiche reti di distribuzione malspam.“

Lo sviluppo arriva mentre la società di cybersecurity ha anche rivelato i dettagli di una campagna di download drive-by che utilizza falsi siti web per lo strumento di attivazione di Windows KMSPico per distribuire Vidar Stealer.

“Il sito kmspico[.]ws è ospitato dietro Cloudflare Turnstile e richiede l’input umano (inserire un codice) per scaricare il pacchetto ZIP finale“, ha reso noto eSentire. “Questi passaggi sono insoliti per una pagina di download di applicazioni legittime e vengono eseguiti per nascondere la pagina e il payload finale dai crawler web automatizzati.”

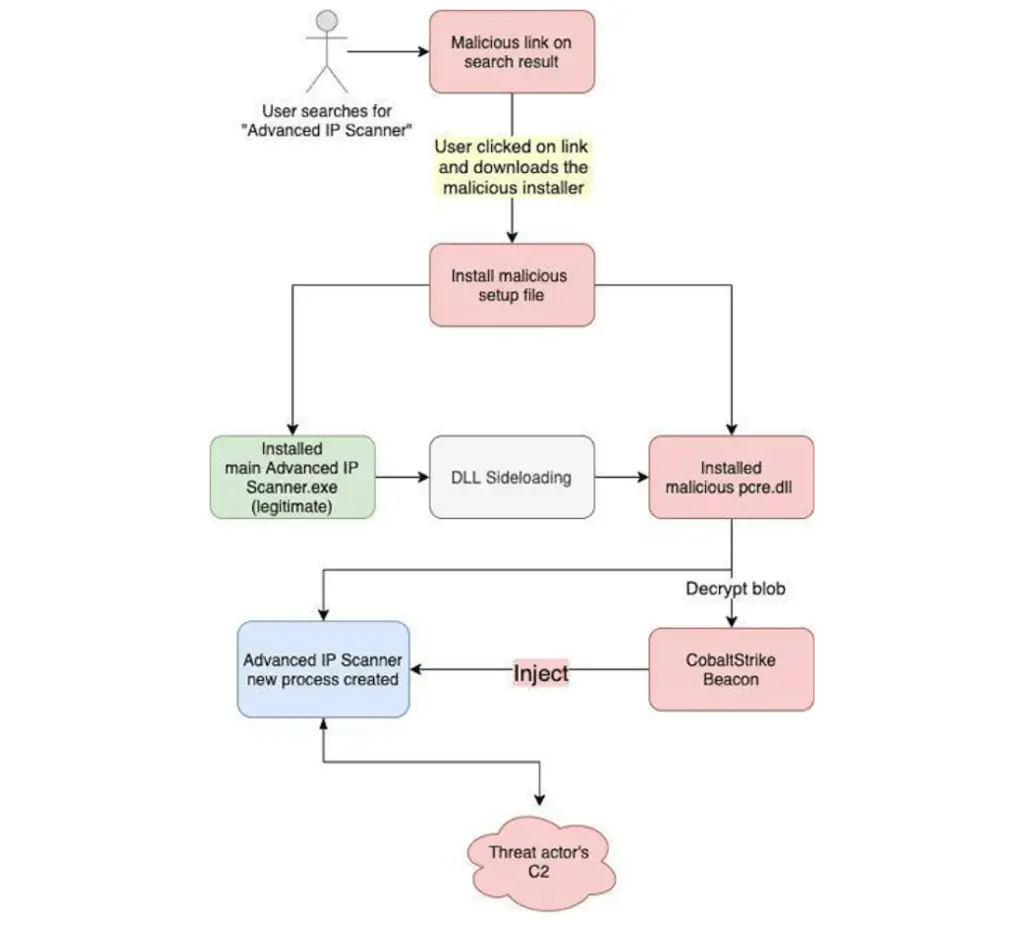

Campagne simili di ingegneria sociale hanno anche creato siti imitazione che impersonano software legittimi come Advanced IP Scanner per distribuire Cobalt Strike, ha affermato Trustwave SpiderLabs la scorsa settimana.

More_eggs e i tentativi di phishing

Segue anche l’emergere di un nuovo kit di phishing chiamato V3B che è stato utilizzato per prendere di mira i clienti di varie banche nell’Unione Europea con l’obiettivo di rubare credenziali e password monouso (OTP).

Il kit, offerto a $130-$450 al mese tramite un modello Phishing-as-a-Service (PhaaS) attraverso il dark web e un canale Telegram dedicato, si dice che sia attivo da marzo 2023; è progettato per supportare oltre 54 banche situate in Austria, Belgio, Finlandia, Francia, Germania, Grecia, Irlanda, Italia, Lussemburgo e Paesi Bassi.

L’aspetto più importante di V3B è che presenta modelli personalizzati e localizzati per imitare vari processi di autenticazione e verifica comuni ai sistemi di online banking e e-commerce della regione.

Viene inoltre fornito con capacità avanzate per interagire in tempo reale con le vittime e ottenere i loro codici OTP e PhotoTAN, nonché eseguire un attacco di dirottamento del login tramite codice QR (noto anche come QRLJacking, sostanzialmente un “dirottamento” dal QR originale) su servizi come WhatsApp che consentono l’accesso tramite codici QR.

“Hanno da allora costruito una base clienti focalizzata sul prendere di mira le istituzioni finanziarie europee“, ha detto Resecurity che ha successivamente aggiunto “Attualmente, si stima che centinaia di cybercriminali stiano usando questo kit per commettere frodi, lasciando le vittime con conti bancari vuoti.“