Dopo alcuni mesi, gli autori di questo ransomware (di nome Monti) si sono rifatti vivi per attaccare organizzazioni governative e non, tuttavia sebbene nell’immaginario collettivo i ransomware sono legati a doppio filo a Windows, non è assolutamente questo il caso, poiché la variante di questo ransomware attacca pure i sistemi Linux, ma questo lo vedrai tra poco.

Il ransomware Monti non è propriamente una novità

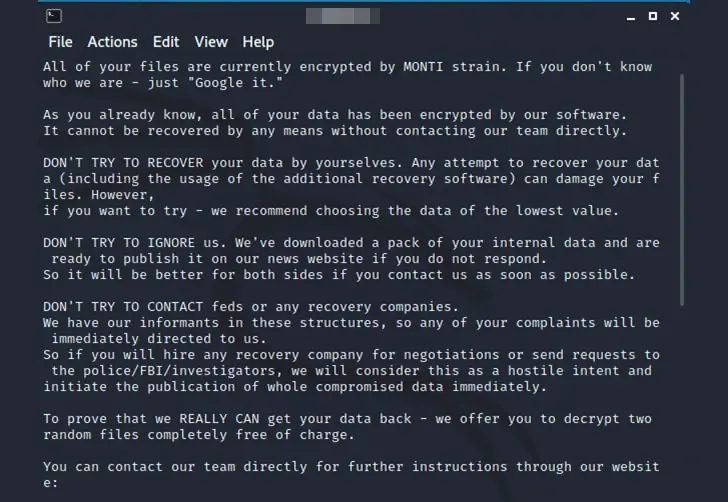

In realtà, tuttavia, questo ransomware non è propriamente nuovo come già accennato; Monti è emerso nel giugno 2022, settimane dopo che il gruppo ransomware Conti aveva interrotto le sue operazioni di hackeraggio, imitando deliberatamente le tattiche e gli strumenti associati a quest’ultimo, addirittura gli autori avevano pure imitato il codice sorgente di Conti.

La nuova versione, secondo Trend Micro, rappresenta in un certo senso una “taglio col passato”, mostrando cambiamenti significativi rispetto alle sue precedenti versioni orientate verso sistemi operativi su base Linux.

“Contrariamente alla variante precedente, che è principalmente basata sul codice sorgente trapelato di Conti, questa nuova versione utilizza un encryptor diverso con comportamenti distinti aggiuntivi“, hanno dichiarato i ricercatori di Trend Micro, Nathaniel Morales e Joshua Paul Ignacio.

Secondo un’analisi BinDiff, è stato rivelato che mentre le iterazioni più vecchie avevano una similitudine del 99% con Conti, l’ultima versione ha una similitudine solamente del 29%, suggerendo che Monti altro non sia che un upgrade del ransomware Conti, per l’appunto.

Alcuni dei cambiamenti cruciali includono l’aggiunta di un parametro ‘–whitelist’ per istruire il locker a saltare un elenco di macchine virtuali e la rimozione degli argomenti della riga di comando –size, –log e –vmlist.

La variante Linux è anche progettata per manipolare il file motd (noto anche come messaggio del giorno) per mostrare la nota di riscatto, utilizzare la crittografia AES-256-CTR invece di Salsa20 e fare affidamento esclusivamente sulla dimensione del file per il suo processo di crittografia.

In altre parole, i file più grandi di 1,048 MB ma più piccoli di 4,19 MB avranno solo i primi 100,000 (0xFFFFF) byte del file criptati, mentre quelli che superano i 4,19 MB avranno una porzione dei loro contenuti bloccata a seconda dell’esito di un’operazione di Shift Right.

I file con una dimensione inferiore a 1,048 MB avranno tutti i loro contenuti criptati e pressoché impossibili da recuperare se non pagando gli strozzini dall’altro lato.

“È probabile che i malintenzionati dietro Monti abbiano ancora impiegato parti del codice sorgente di Conti come base per la nuova variante, come dimostrano alcune funzioni simili, ma hanno apportato cambiamenti significativi al codice, soprattutto all’algoritmo di crittografia“, hanno affermato i ricercatori.

“Inoltre, modificando il codice, gli operatori di Monti stanno migliorando la sua capacità di sfuggire alla rilevazione, rendendo le loro attività dannose ancora più difficili da identificare e fermare“.

“Se usi Linux puoi fare quello che vuoi perché tanto è sicuro”

Sui social avrai probabilmente sentito parlare di memorabili imprese “leggendarie” dei sistemi GNU/Linux, perché sono immuni da malware, ransomware e quant’altro, purtroppo però queste “leggende” lasciano un po’ il tempo che trovano.

Un sistema operativo sicuro però non protegge dalle cattive abitudini, dato che i ransomware solitamente sono inviati via posta elettronica e scaricati da qualcuno; i problemi sui computer (salvo bug degli sviluppatori) non avvengono per puro caso, la maggioranza sono causati dall’utente finale.

L’uso di Linux di per sé non protegge dal Monti o altri ransomware solo perché “stai usando Linux” ed è un concetto sul quale bisogna fare i conti prima o dopo: la sicurezza parte dal rapporto uomo-macchina, e l’uomo è il miglior antivirus e anti ransomware alla fine.