Microsoft ha fatto luce su quattro diverse famiglie di ransomware: KeRanger, FileCoder, MacRansom e EvilQuest, noti per avere un impatto negativo sui sistemi MacOS di Apple.

“Sebbene queste famiglie di malware siano vecchie, esemplificano la gamma di capacità e potenziali comportamenti dannosi sulla piattaforma [di casa Apple]“, ha affermato il team di Security Threat Intelligence del colosso tecnologico in un rapporto di giovedì.

Il vettore iniziale per queste famiglie di ransomware coinvolge ciò che il produttore di Windows chiama “metodi assistiti dall’utente”, in cui la vittima scarica e installa applicazioni trojan, altro non sarebbe la classica “ingegneria sociale” vista altre volte (vedi il caso degli installer di Windows 10 con trojan).

In alternativa, il trojan può anche arrivare come payload di seconda fase rilasciato da un malware già esistente sull’host infetto o come parte di un attacco alla supply chain.

Indipendentemente dal modus operandi impiegato, gli attacchi procedono in modo simile, con i malintenzionati che si affidano a caratteristiche del sistema operativo legittime e sfruttano le vulnerabilità per penetrare nei sistemi e crittografare i file interessati (vedi gli “attacchi” Ransomware).

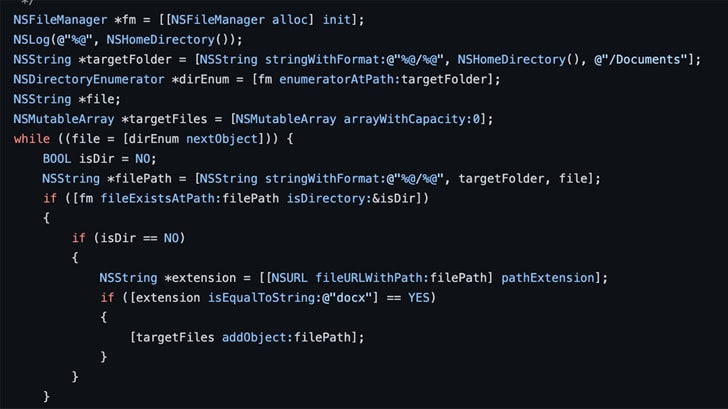

Ciò include l’uso dell’utility Unix find così come funzioni di libreria come opendir, readdir e closedir per enumerare i file. Un altro metodo toccato da Microsoft, ma non adottato dai ceppi ransomware, prevede l’interfaccia NSFileManager Objective-C.

Si è visto che KeRanger, MacRansom ed EvilQuest utilizzano una serie di controlli incrociati basati su hardware e software per determinare se il malware è in esecuzione in un ambiente virtuale nel tentativo di resistere ai tentativi di analisi e di debug.

KeRanger, in particolare, utilizza una tecnica nota come esecuzione ritardata (delayed excecution) per sfuggire al rilevamento. Raggiunge questo obiettivo mettendosi in una sorta di stand-by per tre giorni al suo lancio prima di avviare le sue funzioni malevole.

La persistenza (il fatto che si “attivi” di continuo, tipico di virus e malware), è essenziale per garantire che il malware venga eseguito anche dopo il riavvio del sistema, viene stabilita mediante agenti di avvio e code del kernel, ha detto Microsoft in una sua documentazione ufficiale.

Mentre FileCoder utilizza l’utilità ZIP per crittografare i file, KeRanger utilizza la crittografia AES in modalità Cipher Block Chaining (CBC) per raggiungere i suoi obiettivi; mentre MacRansom che EvilQuest, invece, sfruttano un algoritmo di crittografia simmetrico.

EvilQuest, che si è scoperto per la prima volta nel luglio 2020, va oltre il tipico ransomware per incorporare altre funzionalità simili a trojan, come il keylogging, la compromissione dei file Mach-O mediante l’iniezione di codice malevoloe la disabilitazione del software di sicurezza.

Include inoltre funzionalità atte ad eseguire qualsiasi file direttamente dalla memoria (dalla RAM che è una memoria volatile), senza lasciare alcuna traccia del carico utile su disco rigido.

“Il ransomware continua a essere una delle minacce più diffuse e di impatto che colpisce le [varie] organizzazioni, con i malintenzionati che evolvono costantemente le loro tecniche e ampliano il loro lavoro per avere una rete più ampia di potenziali obiettivi“, ha affermato Microsoft.

Come mai Microsoft “aiuta” Apple?

Non molti ne sono al corrente, ma Microsoft ha letteralmente salvato Apple in un periodo critico; del resto se in un primo momento MS “combatteva” gli avversari (come la guerra all’open source dei primi tempi), in un secondo è diventata “benefattrice”.

Nel video sovrastante (in lingua inglese), potrai vedere come di fatto Microsoft ha salvato Apple; per chi non mastica l’inglese esistono una serie di articoli su internet, come questo, che spiegano molto bene la faccenda.

C’è da dire che in fin dei conti la faccenda è un tantino mitizzata, il video sottostante (sempre in lingua inglese) , di fatto racconta altri particolari del rapporto Microsoft-Apple.