Alcuni criminali informatici associati al ransomware Medusa hanno intensificato le loro attività a seguito dell’introduzione di un sito dedicato alle fughe di dati nel dark web nel febbraio 2023 per pubblicare dati sensibili delle vittime che non sono disposte ad accettare le loro richieste.

Come mai il ransomware Medusa ha intensificato i suoi attacchi

“Come parte della loro strategia di multi-estorsione, questo gruppo fornirà alle vittime diverse opzioni quando i loro dati vengono pubblicati sul loro sito di fughe [di dati], come prolungamento del tempo, cancellazione dei dati o download di tutti i dati“, hanno dichiarato i ricercatori di Palo Alto Networks Unit 42 Anthony Galiette e Doel Santos in un rapporto, aggiungendo che “Tutte queste opzioni hanno un prezzo a seconda dell’organizzazione colpita da questo gruppo“.

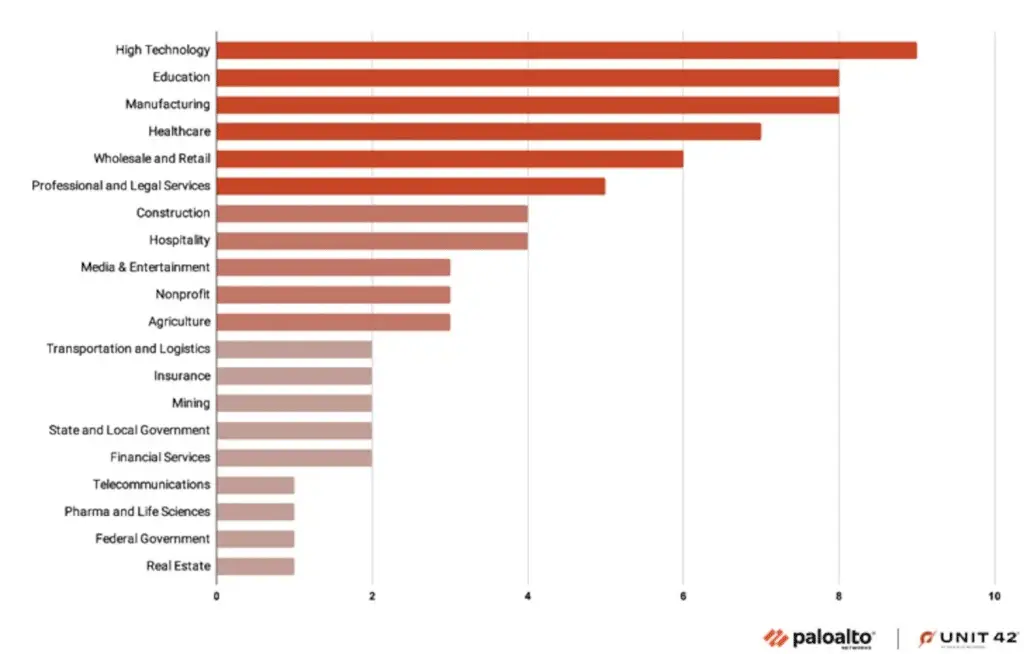

Medusa (da non confondere con Medusa Locker) si riferisce a una famiglia di ransomware apparsa alla fine del 2022 prima di diventare prominente nel 2023, e questa famiglia di ransomware è particolarmente nota per mirare opportunisticamente a una vasta gamma di settori come l’alta tecnologia, l’istruzione, la produzione, la sanità e il commercio al dettaglio.

Fino a 74 organizzazioni, principalmente negli Stati Uniti, nel Regno Unito, in Francia, Italia, Spagna e India, si stima siano state colpite dal ransomware nel 2023.

Gli attacchi ransomware orchestrati dal gruppo iniziano con lo sfruttamento di risorse o applicazioni esposte su Internet con vulnerabilità non corrette e il dirottamento di account legittimi, spesso utilizzando intermediari di accesso iniziale per ottenere un punto d’appoggio per mirare alle reti.

In un caso osservato dalla società di sicurezza informatica, è stato sfruttato un server Microsoft Exchange per caricare una shell web, che è stata poi utilizzata come condotto per installare ed eseguire il software di monitoraggio e gestione remota (RMM) di ConnectWise.

Un aspetto notevole delle infezioni è la dipendenza dalle tecniche di “living-off-the-land” (LotL) per mescolarsi con attività legittima e evitare la rilevazione ed è stato osservato anche l’uso di una coppia di driver di kernel per terminare un elenco codificato di prodotti di sicurezza.

La fase di accesso iniziale è seguita dalla scoperta e dalla ricognizione della rete compromessa, con gli attori che lanciano infine il ransomware per enumerare ed cifrare tutti i file tranne quelli con le estensioni .dll, .exe, .lnk e .medusa (l’estensione data ai file cifrati); sebbene questo significhi che attacca prevalentemente l’ambiente Windows viste le tipologie di file, non è da escludere che in futuro non possano aggiornarlo per renderlo compatibile con macOS o sistemi operativi GNU/Linux.

Per ogni vittima compromessa, il sito di fughe di Medusa mostra informazioni sulle organizzazioni, il riscatto richiesto, il tempo rimasto prima che i dati rubati siano pubblicati pubblicamente e il numero di visualizzazioni nel tentativo di esercitare pressione sull’azienda.

Gli autori offrono anche scelte diverse alla vittima, tutte coinvolgenti una forma di estorsione per eliminare o scaricare i dati rubati e cercare un prolungamento del tempo per evitare la pubblicazione dei dati.

Con il ransomware che continua a rappresentare una minaccia diffusa, mirando a società tecnologiche, sanità, infrastrutture critiche e tutto ciò che sta nel mezzo, gli attori minacciosi dietro di esso stanno diventando più audaci nelle loro tattiche, andando oltre la pubblicazione pubblica di nomi e imprecazioni alle organizzazioni, ricorrendo a minacce di violenza fisica e persino a canali dedicati alle relazioni pubbliche.

“Il ransomware ha cambiato molte sfaccettature del panorama delle minacce, ma un recente sviluppo chiave è la sua crescente commercializzazione e professionalizzazione“, hanno dichiarato i ricercatori di Sophos il mese scorso, definendo le bande di ransomware “sempre più abili nei media“.

Medusa, secondo Unit 42, non solo ha un team media per gestire probabilmente i loro sforzi di branding, ma sfrutta anche un canale pubblico Telegram chiamato “information support”, dove vengono condivisi file di organizzazioni compromesse e possono essere accessibili tramite il clearnet. Il canale è stato istituito nel luglio 2021.

“L’emergere del ransomware Medusa alla fine del 2022 e la sua notorietà nel 2023 rappresentano uno sviluppo significativo nel panorama del ransomware“, hanno dichiarato i ricercatori. “Questa operazione mostra complesse metodologie di propagazione, sfruttando sia vulnerabilità di sistema che intermediari di accesso iniziale, evitando abilmente la rilevazione attraverso tecniche di ‘living-off-the-land’.“

Lo sviluppo avviene mentre Arctic Wolf Labs ha reso pubbliche due casi in cui vittime delle bande di ransomware Akira e Royal sono state prese di mira da terze parti malintenzionate che si fingevano ricercatori di sicurezza per tentativi di estorsione secondaria.

“I criminali informatici hanno tessuto una narrazione cercando di aiutare le organizzazioni vittime, offrendosi di infiltrarsi nell’infrastruttura server dei gruppi di ransomware originali coinvolti per eliminare dati esfiltrati“, hanno dichiarato i ricercatori di sicurezza Stefan Hostetler e Steven Campbell, notando che gli attori minacciosi chiedevano circa 5 bitcoin in cambio del servizio.

Segue anche un nuovo avviso dal Finnish National Cyber Security Centre (NCSC-FI) riguardo a un aumento degli incidenti di ransomware Akira nel paese verso la fine del 2023, sfruttando una falla di sicurezza nei dispositivi VPN Cisco (CVE-2023-20269, punteggio CVSS: 5.0) per violare entità domestiche.