Un nuovo aggiornamento di un sofisticato spyware Android chiamato Mandrake è stato scoperto in cinque applicazioni che erano disponibili per il download dal Google Play Store e sono rimaste non rilevate per due anni.

La scoperta dello spyware Mandrake

Le applicazioni hanno attirato un totale di oltre 32.000 installazioni prima di essere rimosse dallo store, ha dichiarato Kaspersky in un rapporto di lunedì. La maggior parte dei download proviene da Canada, Germania, Italia, Messico, Spagna, Perù e Regno Unito.

“I nuovi campioni includevano nuovi livelli di offuscamento e tecniche di evasione, come il trasferimento delle funzionalità dannose in librerie native offuscate, l’uso del pinning dei certificati per le comunicazioni C2 e l’esecuzione di una vasta gamma di test per verificare se Mandrake stava girando su un dispositivo con root o in un ambiente emulato“, hanno detto i ricercatori Tatyana Shishkova e Igor Golovin.

Com’è stato scoperto questo spyware?

Mandrake è stato documentato per la prima volta dalla società di sicurezza informatica rumena Bitdefender nel maggio 2020, descrivendo il suo approccio deliberato per infettare un piccolo numero di dispositivi mentre riusciva a rimanere nell’ombra dal 2016.

Le varianti di Mandrake

Le varianti aggiornate sono caratterizzate dall’uso di OLLVM per nascondere le funzionalità principali, integrando inoltre una serie di tecniche di evasione sandbox e anti-analisi per impedire l’esecuzione del codice in ambienti gestiti da analisti di malware.

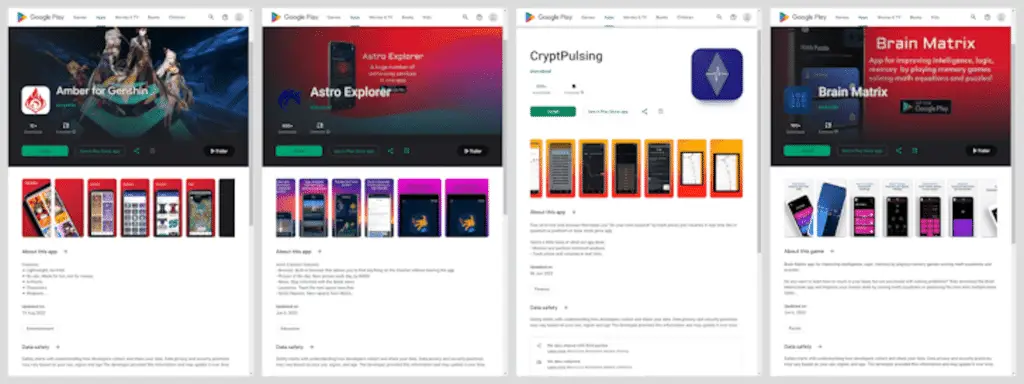

L’elenco delle app contenenti Mandrake è il seguente:

- AirFS (com.airft.ftrnsfr)

- Amber (com.shrp.sght)

- Astro Explorer (com.astro.dscvr)

- Brain Matrix (com.brnmth.mtrx)

- CryptoPulsing (com.cryptopulsing.browser)

Le applicazioni sono suddivise in tre fasi: un dropper che avvia un loader responsabile dell’esecuzione del componente principale del malware dopo averlo scaricato e decriptato da un server di comando e controllo (C2).

Il payload della seconda fase è anche in grado di raccogliere informazioni sullo stato della connettività del dispositivo, sulle applicazioni installate, sulla percentuale della batteria, sull’indirizzo IP esterno e sulla versione corrente di Google Play. Inoltre, può cancellare il modulo principale e richiedere permessi per sovrapporre schermate e funzionare in background.

La terza fase supporta comandi aggiuntivi per caricare un URL specifico in un WebView e avviare una sessione di condivisione remota dello schermo, oltre a registrare lo schermo del dispositivo con l’obiettivo di rubare le credenziali delle vittime e installare ulteriori malware.

“Android 13 ha introdotto la funzione ‘Impostazioni limitate’, che vieta alle applicazioni caricate manualmente di richiedere direttamente permessi pericolosi“, hanno detto i ricercatori. “Per aggirare questa funzione, Mandrake processa l’installazione con un programma di installazione basato su sessione.”

La società di sicurezza russa ha descritto Mandrake come un esempio di minaccia in continua evoluzione, che affina costantemente le sue tecniche per aggirare i meccanismi di difesa ed evitare il rilevamento.

“Ciò evidenzia le notevoli competenze di questi criminali informatici e anche che controlli più rigorosi per le applicazioni prima della pubblicazione nei mercati si traducono solo in minacce più sofisticate e difficili da rilevare che si insinuano nei marketplace ufficiali delle app“, ha detto.

Contattata per un commento, ha dichiarato Google, che sta continuamente rafforzando le difese di Google Play Protect man mano che nuove app dannose vengono segnalate e che sta migliorando le sue capacità per includere il rilevamento delle minacce in tempo reale per affrontare tecniche di offuscamento ed evasione.

“Gli utenti Android sono automaticamente protetti contro le versioni conosciute di questo malware da Google Play Protect, che è attivo di default sui dispositivi Android con Google Play Services“, ha detto un portavoce di Google. “Google Play Protect può avvertire gli utenti o bloccare le app note per comportamenti dannosi, anche quando queste app provengono da fonti esterne a Play.”