L’avanzamento della tecnologia ha portato con sé numerosi benefici, ma purtroppo, ha anche aperto la porta a minacce informatiche sempre più sofisticate; nel corso degli anni, diversi malware hanno guadagnato notorietà per la loro capacità di infiltrarsi nei sistemi informatici e causare danni non indifferenti.

In questo articolo, vedrai quali sono i 5 malware più pericolosi della storia dell’informatica.

Top 5 malware più famosi della storia dell’informatica

Di seguito vedrai descritti i malware più noti nella storia dell’informatica.

1. Conficker (2008)

Conficker, noto anche come Downup, Downadup, o Kido, è uno dei worm informatici più noti e persistente nella storia dell’informatica. La sua comparsa risale al 2008, e ha lasciato un segno indelebile nella sicurezza informatica. Esploreremo ora più approfonditamente le caratteristiche, il funzionamento e l’impatto di Conficker.

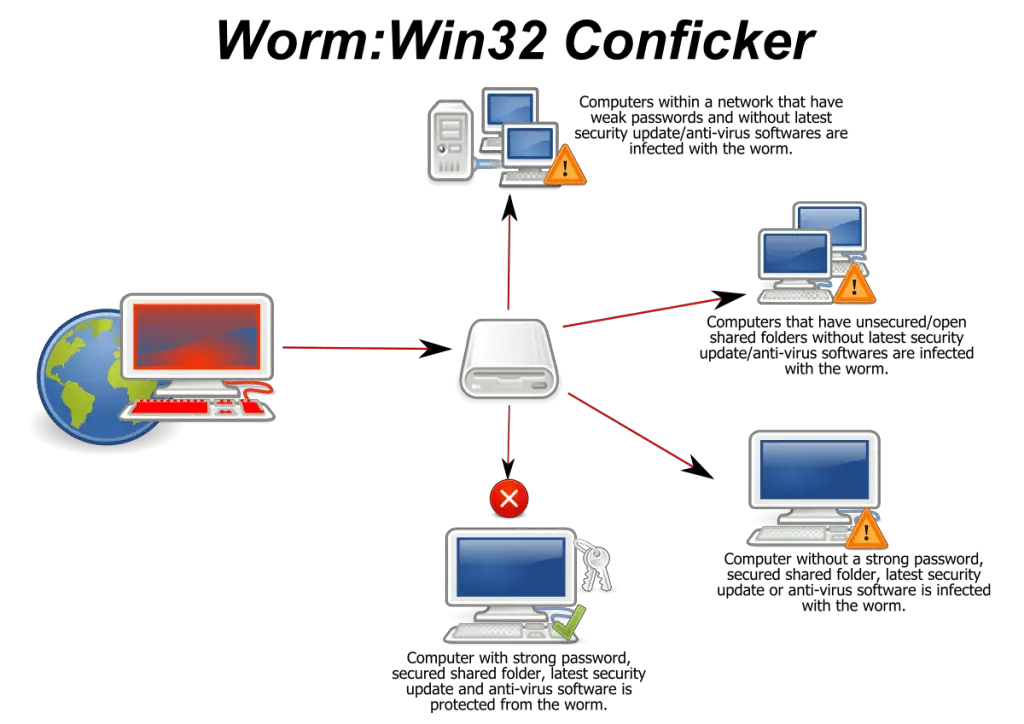

Diffusione e meccanismi di infezione

Conficker è noto per la sua abilità di diffondersi in modo rapido ed efficace: il suo metodo principale di infezione sfrutta le vulnerabilità dei sistemi operativi Windows, in particolare Windows XP e versioni precedenti, sfruttando exploit noti o password deboli; una volta infiltrato in un sistema, Conficker può propagarsi attraverso reti locali, dispositivi USB, e persino sfruttare le condivisioni di rete per infettare altri computer.

Un aspetto particolarmente insidioso di Conficker è la sua capacità di autodistruzione delle vulnerabilità che ha sfruttato per entrare in un sistema, rendendo più difficile il rilevamento e la rimozione.

Struttura modulare e aggiornamenti

Conficker è stato progettato con una struttura modulare che gli permette di ricevere aggiornamenti remoti e di modificarsi autonomamente e questo rende difficile per gli esperti di sicurezza prevedere i suoi movimenti successivi e ha contribuito alla sua resistenza contro le misure di sicurezza.

L’autonomia nella ricezione degli aggiornamenti ha permesso a Conficker di adattarsi alle contromisure adottate dalla comunità di sicurezza informatica, mantenendo la sua capacità di diffusione.

Creazione di Botnet

Una delle principali funzioni di Conficker è quella di creare e controllare una vasta rete di computer infetti, nota come botnet; questa rete può essere sfruttata per scopi malevoli, come l’invio di spam, l’esecuzione di attacchi distribuiti del servizio (DDoS) o la distribuzione di malware aggiuntivo.

La dimensione della botnet creata dal malware Conficker è stata una delle più grandi mai registrate, con milioni di computer infetti che contribuivano al suo controllo remoto.

Impatto globale

Conficker ha avuto un impatto significativo a livello mondiale; la sua rapida diffusione e la capacità di rimanere attivo anche dopo anni dalla sua comparsa hanno reso difficile il suo contenimento. Milioni di computer in tutto il mondo sono stati infettati, creando un problema di sicurezza su vasta scala.

Gli sforzi per combattere Conficker hanno coinvolto collaborazioni internazionali tra governi, organizzazioni di sicurezza informatica e aziende tecnologiche; tuttavia, la sua persistenza ha dimostrato la sfida continua nel mantenere la sicurezza digitale in un ambiente sempre più complesso.

Protezione e rimozione

La protezione contro Conficker richiede una combinazione di aggiornamenti regolari del sistema operativo, l’uso di software antivirus aggiornati e la pratica di buone abitudini di sicurezza informatica, come l’evitare di utilizzare password deboli o di cliccare su link sospetti.

La rimozione di Conficker può essere complicata a causa della sua capacità di autodistruzione delle vulnerabilità sfruttate e gli strumenti di rimozione specifici sono stati sviluppati dalla comunità di sicurezza informatica per affrontare questa minaccia, ma la prevenzione rimane fondamentale.

Conficker rimane uno degli esempi più noti di malware persistente e sofisticato e la sua storia sottolinea l’importanza della vigilanza costante e della cooperazione internazionale per affrontare minacce informatiche sempre più avanzate.

2. Stuxnet (2010)

Stuxnet è un malware che ha fatto la sua comparsa nel 2010, ma la sua storia e l’impatto che ha avuto hanno reso questo worm informatico un capitolo cruciale nella storia della sicurezza informatica, ma andiamo con ordine.

Obiettivo mirato

Ciò che rende Stuxnet unico è il suo obiettivo mirato. A differenza della maggior parte dei malware, Stuxnet non era progettato per rubare dati o causare danni generalizzati ai sistemi, ma il suo scopo era danneggiare fisicamente le infrastrutture industriali, concentrandosi in particolare sui sistemi SCADA (Supervisory Control and Data Acquisition) utilizzati per il monitoraggio e il controllo di impianti industriali.

Attacco alle centrifughe iraniane

Stuxnet è stato progettato per danneggiare le centrifughe utilizzate nel programma nucleare iraniano; mirava alle centrifughe collegate al processo di arricchimento dell’uranio, sostanzialmente il malware cercava di modificare la velocità delle centrifughe, causando danni fisici e riducendo l’efficienza del processo di arricchimento.

Complessità e avanzamento tecnologico

Stuxnet è noto per la sua straordinaria complessità e il suo elevato livello di sofisticazione; era dotato di molteplici moduli, ciascuno progettato per sfruttare diverse vulnerabilità di sicurezza e garantire un controllo completo del sistema e questi moduli includevano tecniche di rootkit per nascondere la presenza del malware, sfruttamento di zero-day exploits per ottenere l’accesso al sistema e la capacità di propagarsi attraverso dispositivi USB.

Diffusione incontrollata

Una delle caratteristiche particolari di Stuxnet è stata la sua capacità di diffondersi incontrollatamente al di fuori del suo obiettivo iniziale; mentre era progettato specificamente per colpire il programma nucleare iraniano, si è diffuso anche in tutto il mondo, infettando sistemi non correlati e questo ha portato alcuni esperti a suggerire che Stuxnet potrebbe essere sfuggito al controllo dei suoi creatori o che la sua diffusione incontrollata potrebbe essere stata intenzionale per confondere gli investigatori.

Origine e attribuzione

L’attribuzione di Stuxnet è stata oggetto di molte speculazioni; tuttavia, molte fonti credono che sia stato sviluppato da qualche governo con risorse significative.

Alcuni rapporti indicano la possibile collaborazione tra gli Stati Uniti e Israele come autori di Stuxnet; questa teoria è supportata dalle motivazioni politiche e dal fatto che il malware era progettato per colpire specificamente il programma nucleare iraniano.

Implicazioni

Stuxnet ha cambiato il panorama della sicurezza informatica, dimostrando che il cyber warfare può avere impatti tangibili e gravi sulla sicurezza nazionale e sulla stabilità geopolitica e ha spinto molte nazioni a rivedere le proprie strategie di difesa informatica e ha evidenziato la necessità di proteggere le infrastrutture critiche da minacce informatiche avanzate.

Stuxnet rimane uno dei malware più sofisticati e significativi nella storia della sicurezza informatica e la sua storia sottolinea la crescente interconnessione tra il mondo digitale e quello fisico, evidenziando la necessità di continue ricerche e sforzi collaborativi per affrontare le minacce emergenti nel mondo della cyber security.

3. WannaCry (2017)

WannaCry è stato uno dei malware (un ransomware, precisamente) più devastanti mai creati, con un’impatto globale che ha attirato l’attenzione di governi, aziende e individui in tutto il mondo; ecco una panoramica più dettagliata su WannaCry.

Scoppio dell’attacco

WannaCry ha fatto la sua comparsa nel maggio 2017, colpendo migliaia di organizzazioni in tutto il mondo; questo ransomware è stato particolarmente insidioso perché ha sfruttato una vulnerabilità di sicurezza in Windows chiamata EternalBlue, precedentemente scoperta dalla National Security Agency (NSA) degli Stati Uniti e poi divulgata pubblicamente da un gruppo di hacker noto come Shadow Brokers.

Metodo di diffusione

Una delle caratteristiche distintive di WannaCry è stata la sua capacità di diffondersi rapidamente attraverso le reti, infettando i sistemi connessi e sfruttando la vulnerabilità EternalBlue; ciò ha permesso al ransomware di propagarsi su scala globale in pochissimo tempo, colpendo organizzazioni di varie dimensioni e settori.

Funzionamento del ransomware

Una volta che WannaCry infettava un sistema, crittografava i file presenti su di esso, rendendoli inaccessibili agli utenti; successivamente, visualizzava un messaggio di richiesta di riscatto, minacciando di distruggere i file criptati se non veniva pagato un riscatto in bitcoin, pertanto il pagamento del riscatto non garantiva sempre il ripristino dei file, e molte vittime hanno subito danni finanziari e operativi significativi.

Impatto globale

L’attacco di WannaCry ha avuto un impatto su scala globale, colpendo organizzazioni in oltre 150 paesi; tra le vittime c’erano ospedali, aziende di telecomunicazioni, istituzioni governative e molte altre. In alcuni casi, l’attacco ha compromesso la sicurezza di infrastrutture critiche, mettendo in evidenza la vulnerabilità di settori cruciali.

Risposta delle autorità e comunità internazionale

La rapida diffusione e l’ampio impatto di WannaCry hanno spinto le autorità di tutto il mondo a reagire; le agenzie di sicurezza informatica e i ricercatori hanno collaborato per sviluppare strumenti di decrittazione e fornire consigli su come prevenire l’infezione; tuttavia, la scala dell’attacco ha evidenziato la necessità di una maggiore cooperazione internazionale nella lotta contro le minacce informatiche.

Lezioni apprese e miglioramenti nella sicurezza

WannaCry ha sottolineato l’importanza di pratiche di sicurezza informatica fondamentali, come l’applicazione tempestiva di patch di sicurezza e la sensibilizzazione degli utenti; in risposta a questo attacco, molte organizzazioni hanno rafforzato le loro politiche di sicurezza e migliorato la gestione delle patch per ridurre la vulnerabilità ai ransomware.

Identità degli attaccanti

Nonostante gli sforzi di investigatori e agenzie di sicurezza informatica, l’identità degli attaccanti di WannaCry rimane in gran parte sconosciuta; tuttavia, è stato suggerito che l’attacco potrebbe essere stato condotto da un gruppo di hacker mandati da qualche nazione o da attori non legati a nessun governo, ma con un obiettivo finanziario.

WannaCry rappresenta un punto di svolta nella storia dei ransomware, evidenziando la necessità di una sicurezza informatica più robusta, la collaborazione tra paesi e un’immediata risposta alle vulnerabilità software. L’incidente ha anche sollevato questioni etiche riguardo al pagamento del riscatto e ha sottolineato la continua sfida di proteggere le infrastrutture critiche nella società digitale moderna.

4. Mydoom (2004)

Un altro malware noto in ambito informatico è sicuramente il worm Mydoom, che ha fatto la sua comparsa nel gennaio 2004, diventando rapidamente uno dei malware più virulenti e distruttivi della sua epoca; la sua diffusione massiccia e le conseguenze che ha avuto lo rendono un capitolo importante nella storia dei malware, ma ecco una panoramica più approfondita su Mydoom.

Modalità di diffusione

Mydoom si diffondeva principalmente attraverso e-mail, sfruttando allegati dannosi nei messaggi.e una volta che un utente apriva l’allegato infetto, il worm si installava nel sistema, compromettendo la sicurezza e permettendo al malware di diffondersi ad altri contatti nella lista dell’utente.

Obiettivi e funzionalità

Mydoom aveva principalmente due obiettivi: creare una botnet e condurre attacchi di denial-of-service (DoS) a determinati siti web; una volta infettato un computer, Mydoom apriva una “porta posteriore” nel sistema, consentendo al malware di ricevere comandi da remoto e questo ha permesso agli autori di Mydoom di controllare i computer infetti e coordinarli per lanciare attacchi DoS contro obiettivi specifici.

Gli attacchi Denial-of-Service (DoS) di Mydoom

Mydoom è stato progettato per eseguire attacchi DoS contro il motore di ricerca Google e la società di software SCO Group; gli attacchi DoS hanno l’obiettivo di sovraccaricare i server target con un eccessivo numero di richieste, rendendoli inaccessibili per gli utenti legittimi. L’obiettivo era, presumibilmente, danneggiare l’operatività di queste aziende.

Rapidità di Diffusione

Uno degli aspetti più notevoli di Mydoom è stata la sua incredibile rapidità di diffusione, tanto che in pochissimo tempo, il worm ha infettato milioni di computer in tutto il mondo, creando una rete di dispositivi infetti pronti per eseguire gli attacchi orchestrati dagli autori.

Ritrovamenti posteriori

Nonostante la rapida diffusione e gli sforzi per contenere Mydoom, la sua origine rimane in gran parte sconosciuta, tuttavia, alcuni esperti di sicurezza hanno suggerito che potrebbe essere stato creato da spammers o criminali informatici con l’obiettivo di compromettere le risorse di Internet e interrompere le attività commerciali.

Impatto Globale

L’impatto globale di Mydoom è stato significativo: oltre agli attacchi DoS contro obiettivi specifici, il worm ha causato interruzioni nella connettività Internet e nelle comunicazioni e ha rallentato le prestazioni dei computer infetti; le organizzazioni e gli utenti hanno dovuto affrontare la difficile sfida di proteggere i propri sistemi e mitigare gli effetti del worm.

Eredità e lezioni apprese

Mydoom è rimasto attivo e problematico per diverso tempo, ma le lezioni apprese da questo attacco hanno contribuito a plasmare la consapevolezza sulla sicurezza informatica. Gli amministratori di sistema hanno rafforzato le misure di sicurezza, gli utenti hanno aumentato la consapevolezza sugli allegati sospetti nelle e-mail e la comunità di sicurezza ha intensificato gli sforzi per rilevare e rimuovere malware simili.

Questo malware, Mydoom, ha lasciato un’impronta indelebile nella storia della sicurezza informatica, sottolineando l’importanza di pratiche di sicurezza robuste per proteggere gli utenti e le organizzazioni da minacce informatiche sempre più sofisticate.

5. Zeus (2007)

Zeus, anche conosciuto come Zbot, è un trojan bancario che ha fatto la sua comparsa nel 2007, diventando rapidamente uno dei malware più noti e pericolosi nel mondo della sicurezza informatica; questo trojan è stato progettato specificamente per rubare informazioni finanziarie, focalizzandosi principalmente sui dati di accesso alle banche online, ma ecco una panoramica più dettagliata su Zeus.

Obiettivo principale

La caratteristica chiave di Zeus è il suo mirato attacco ai servizi bancari online; una volta infiltrato in un sistema, il trojan raccoglie informazioni sensibili, come nomi utente, password e dettagli delle carte di credito, con l’obiettivo di facilitare frodi finanziarie.

Metodi di infezione

Zeus si diffonde principalmente attraverso attacchi di phishing e attraverso exploit di sicurezza sfruttati durante la navigazione su siti web compromessi; le versioni più avanzate del malware sono state in grado di sfruttare vulnerabilità zero-day, cioè falle di sicurezza non ancora conosciute o corrette dai produttori di software.

Struttura modulare

Una delle caratteristiche distintive di Zeus è la sua struttura modulare: questo significa che gli autori del malware possono personalizzarlo e adattarlo per specifici attacchi o target (per farla breve è open source); la modularità consente anche agli sviluppatori di aggiornare il trojan per evitare la rilevazione da parte degli antivirus e per aggiungere nuove funzionalità, rendendo difficile la sua identificazione e rimozione.

Botnet Zeus

Zeus è noto per la creazione di botnet, una rete di computer infetti controllati a distanza dagli attaccanti; questa botnet è stata utilizzata per condurre una varietà di attività malevole, compreso l’invio di spam, l’esecuzione di attacchi distribuiti del servizio (DDoS) e la distribuzione di malware aggiuntivo.

Target e diffusione globale

Zeus ha colpito utenti e istituzioni finanziarie in tutto il mondo; le organizzazioni bancarie di varie dimensioni sono state bersaglio del trojan, mettendo a rischio la sicurezza delle transazioni online e dei dati sensibili degli utenti.

Operazioni di spyware e keylogging

Oltre al furto di credenziali bancarie, Zeus è noto per le sue capacità di spyware e keylogging: monitora l’attività dell’utente, registrando le informazioni digitate sulla tastiera e catturando screenshot, tutto con l’obiettivo di raccogliere dati sensibili e informazioni finanziarie.

Evoluzione del malware

Zeus è stato soggetto a numerose varianti e aggiornamenti nel corso degli anni: alcune varianti hanno aggiunto nuove tecniche di evasione e tecniche di infezione più avanzate; la continua evoluzione del malware ha reso la sua identificazione e mitigazione una sfida costante per gli esperti di sicurezza informatica.

Anche Zeus rappresenta un esempio significativo di malware specializzato nel furto di informazioni finanziarie e la sua persistenza e capacità di adattamento evidenziano la necessità continua di protezione e consapevolezza nella gestione delle minacce digitali, soprattutto nel settore bancario e finanziario.

Conclusione

Di questi cinque malware mostrati alcuni sono ormai scomparsi dalla circolazione, altri, quelli più recenti è ancora possibile trovarli in qualche versione modificata dagli autori; fatto sta che bisogna rimanere sempre vigili dinanzi a queste minacce, stare attenti a cosa si combina con il proprio PC, telefono o tablet e magari qualche passata di antivirus (come Malwarebytes abbinato a Windows Defender), che male non fa.