Un gruppo di hacker non ben identificato, sta sfruttando vulnerabilità note in Microsoft Exchange Server per distribuire un malware keylogger in attacchi che prendono di mira associazioni ed organizzazioni (governative e non) in Africa e Medio Oriente.

Cosa è stato trapelato di questo Malware Keylogger

La società russa di sicurezza informatica, nota come Positive Technologies ha dichiarato di aver identificato oltre 30 vittime tra agenzie governative, banche, aziende IT e istituzioni educative. Il primo compromesso risale al 2021.

“Questo [malware] keylogger raccoglieva le credenziali degli account in un file accessibile tramite un percorso speciale da internet“, ha dichiarato l’azienda in un rapporto pubblicato la scorsa settimana.

Quali paesi sono stati presi di mira da questo malware keylogger

I paesi presi di mira da questo malware keylogger dall’intrusione includono Russia, Emirati Arabi Uniti, Kuwait, Oman, Niger, Nigeria, Etiopia, Mauritius, Giordania e Libano.

Le catene di attacco iniziano con lo sfruttamento delle vulnerabilità ProxyShell (CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207) che sono state inizialmente corrette da Microsoft nel maggio 2021.

Il successo dello sfruttamento delle vulnerabilità potrebbe consentire a un attaccante di bypassare l’autenticazione, elevare i propri privilegi ed eseguire codice remoto senza autenticazione; la catena di attacchi che ha usato questo sfruttamento è stata scoperta e pubblicata da Orange Tsai del DEVCORE Research Team.

L’ultima parola agli esperti di sicurezza informatica

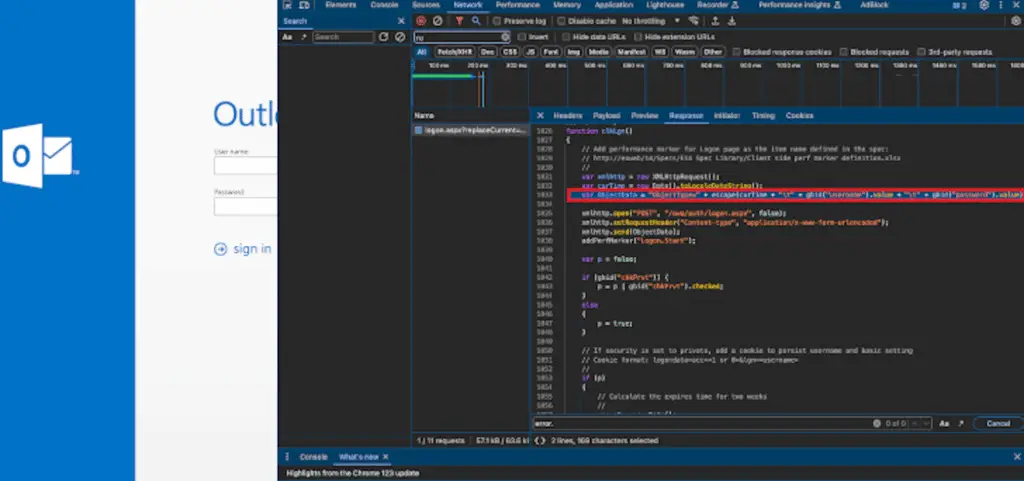

Dopo lo sfruttamento di ProxyShell, gli attori delle minacce aggiungono il keylogger alla pagina principale del server (“logon.aspx”), oltre a iniettare codice malevolo, responsabile della cattura delle credenziali in un file accessibile da internet al clic del pulsante di accesso.

Positive Technologies ha affermato che non può attribuire gli attacchi a un attore o gruppo di malintenzionati noto in questa fase senza ulteriori informazioni.

Oltre ad aggiornare le istanze di Microsoft Exchange Server all’ultima versione, le organizzazioni sono invitate a cercare potenziali segni di compromissione nella pagina principale di Exchange Server, inclusa la funzione clkLgn() dove il malware keylogger è inserito.

“Se il vostro server è stato compromesso, identificate i dati degli account che sono stati rubati e cancellate il file in cui questi dati sono archiviati dagli hacker“, ha dichiarato l’azienda. “È possibile trovare il percorso di questo file nel file logon.aspx“.

Alcuni casi simili, avvenuti in passato

In passato, sono stati segnalati casi simili di sfruttamento di vulnerabilità in Microsoft Exchange Server per distribuire malware.

Il caso del gruppo hacker Hafnium

Nel marzo 2021, ad esempio, il gruppo di hacker noto come Hafnium (un noto gruppo di hacker), con presunti legami con il governo cinese, ha sfruttato diverse falle di sicurezza in Exchange Server per compromettere decine di migliaia di server in tutto il mondo.

Questi attacchi hanno portato all’inserimento di web shell malevole, consentendo agli aggressori di mantenere l’accesso ai server compromessi, esfiltrare dati e installare ulteriori malware.

Il caso dello worm Stuxnet

Un altro caso significativo è avvenuto nel 2010, quando il worm Stuxnet ha sfruttato vulnerabilità zero-day nei sistemi Windows per danneggiare le centrifughe nucleari iraniane, dimostrando l’importanza cruciale della sicurezza informatica nei sistemi di infrastrutture critiche.

Questi episodi evidenziano la necessità continua di aggiornare e proteggere i sistemi informatici contro le minacce emergenti.

Conclusioni

In conclusione, gli attacchi recenti che sfruttano le vulnerabilità di Microsoft Exchange Server per distribuire malware keylogger rappresentano una minaccia significativa per varie entità in Africa e Medio Oriente.

La storia degli attacchi simili, come quelli perpetrati dal gruppo Hafnium e il worm Stuxnet, sottolinea l’importanza di mantenere i sistemi aggiornati e di monitorare costantemente i segni di compromissione.

Le organizzazioni devono adottare misure proattive per proteggere i loro sistemi e i dati sensibili, aggiornando regolarmente il software e implementando controlli di sicurezza robusti per prevenire futuri attacchi.