I ricercatori di sicurezza informatica hanno fatto luce su una campagna di (per fortuna!) breve durata del malware DarkGate che ha sfruttato le condivisioni di file Samba per avviare le infezioni.

Come il malware DarkGate è stato fermato dagli esperti di sicurezza informatica

Il gruppo Unit 42 di Palo Alto Networks ha affermato che l’attività si è estesa nei mesi di marzo e aprile 2024, con le catene di infezione del malware DarkGate che utilizzavano server con condivisioni di file Samba pubblicamente accessibili ospitanti file Visual Basic Script (VBS) e JavaScript; gli obiettivi del malware DarkGate includevano vari paesi sparsi tra Nord America, Europa e parti dell’Asia.

“Questa è stata una campagna relativamente breve che illustra come i criminali informatici possano abusare creativamente di strumenti e servizi legittimi per distribuire il loro malware“, hanno detto i ricercatori di sicurezza Vishwa Thothathri, Yijie Sui, Anmol Maurya, Uday Pratap Singh e Brad Duncan.

Dalle origini del malware DarkGate fino alla fine dela sua breve vita

Secondo le pubblicazioni passate di Fortinet, il malware DarkGate è apparso per la prima volta nel 2018, si è evoluto in un’offerta di malware-as-a-service (MaaS, ossia “malware come un servizio”) utilizzata da un numero ristretto e controllato di clienti; questo malware dispone di capacità per controllare a distanza gli host compromessi, eseguire codice, minare criptovaluta, lanciare shell inverse e rilasciare payload aggiuntivi.

Gli attacchi che coinvolgono il malware DarkGate hanno registrato un aumento significativo negli ultimi mesi, in seguito allo smantellamento dell’infrastruttura QakBot da parte delle forze dell’ordine di varie nazioni nell’agosto dell’anno 2023.

Analisi tecnica del malware DarkGate

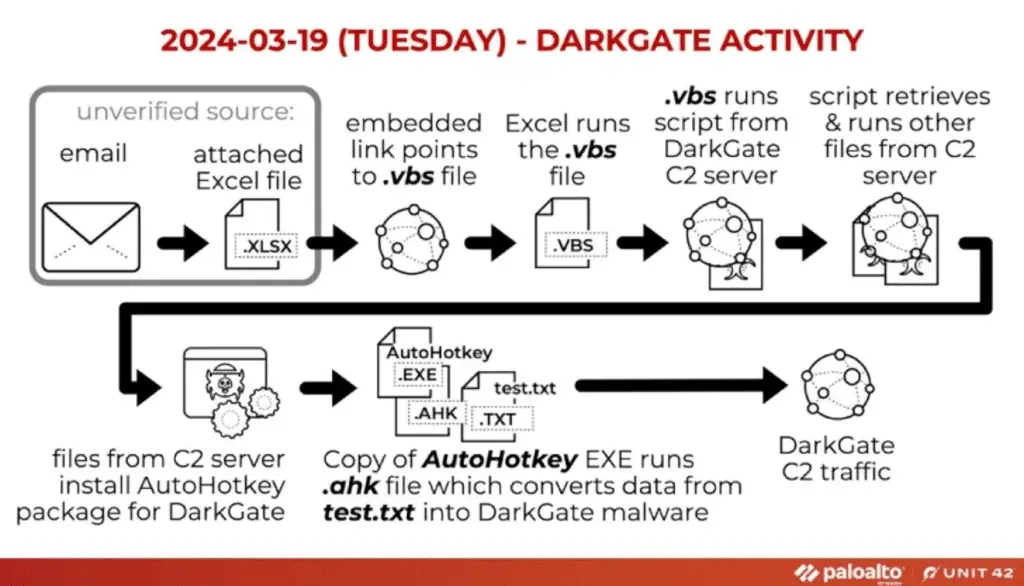

La campagna documentata da Unit 42 inizia con file Microsoft Excel (.xlsx) i quali, una volta aperti, esortano i bersagli a cliccare su un pulsante “Apri incorporato”, che a sua volta recupera ed esegue il codice VBS ospitato su una condivisione di file Samba.

Lo script PowerShell è configurato per recuperare ed eseguire uno script per l’appunto in PowerShell, che viene poi utilizzato per scaricare un pacchetto DarkGate basato su linguaggio di programmazione AutoHotKey (un linguaggio di scripting Open Source per Microsoft Windows).

Sequenze alternative che utilizzano file JavaScript anziché VBS non sono alla fine così diverse (se sei del settore sai a cosa alludo!), nel senso che sono anch’esse progettate per scaricare ed eseguire il successivo script PowerShell.

In sotanza il malware DarkGate funziona scansionando vari programmi anti-malware e controllando le informazioni sulla CPU per determinare se sta funzionando su un host fisico o un ambiente virtuale, consentendo così di ostacolare l’analisi e pertanto non essere rilevati dai software antivirus e antimalware; oltre a questo, esso esamina anche i processi in esecuzione sull’host per determinare la presenza di strumenti di ingegneria inversa (reverse engigneering), debugger e addirittura programmi di virtualizzazione (come VMWare, per capirci).

“Il traffico C2 [comando e controllo] di DarkGate utilizza richieste HTTP non criptate, ma i dati sono offuscati e appaiono come testo codificato in Base64“, hanno detto i ricercatori che hanno poi aggiunto: “Man mano che DarkGate continua a evolversi e affinare i suoi metodi di infiltrazione e resistenza all’analisi, rimane un promemoria potente della necessità di difese di cybersecurity robuste e proattive.”

HTTPS vs HTTP: perché il malware DarkGate fa uso del protocollo HTTP

A questo va segnalato che le richieste sono HTTP e non HTTPS non sono casuali e vanno cercate proprio nella natura del vecchio protocollo HTTP, oramai (quasi) in disuso.

Facendola molto terra terra: Il protocollo HTTP non stabilisce una connessione sicura, e questo pertanto significa che la comunicazione tra il tuo computer e il server di un sito web è in pericolo e questo può portare i criminali informatici a intercettare o rubare i tuoi dati.