Alcuni utenti di lingua cinese sono stati presi di mira da annunci Google malevoli per app di messaggistica limitate come Telegram, nell’ambito di una campagna di malvertising in corso.

In cosa consiste questa campagna di Malvertising che colpisce utenti di lingua cinese

“il criminale informatico [che] sta abusando degli account degli inserzionisti di Google per creare annunci malevoli [malvertising] e indirizzarli verso pagine in cui gli utenti ignari scaricheranno Trojan di Amministrazione Remota (RAT) al loro posto“, ha dichiarato Jérôme Segura di Malwarebytes in un rapporto pubblicato giovedì. “Questi programmi danno all’attaccante il controllo completo della macchina della vittima e la possibilità di depositare malware aggiuntivi.”

È importante notare che l’attività di malvertising, denominata FakeAPP, è una continuazione di un precedente attacco che ha preso di mira gli utenti di Hong Kong alla ricerca di app di messaggistica come WhatsApp e Telegram su motori di ricerca alla fine di ottobre 2023.

L’ultima iterazione della campagna aggiunge anche l’app di messaggistica LINE alla lista delle app di messaggistica, reindirizzando gli utenti verso siti web fasulli ospitati su Google Docs o Google Sites.

L’infrastruttura di Google viene utilizzata per incorporare collegamenti ad altri siti sotto il controllo di criminali informatici al fine di consegnare file di installazione malevoli che alla fine distribuiscono trojan come PlugX e Gh0st RAT.

Malwarebytes ha, tra le altre cose, anche tracciato gli annunci fraudolenti fino a due account pubblicitari chiamati Interactive Communication Team Limited e Ringier Media Nigeria Limited con sede in Nigeria.

“Sembrerebbe anche che il criminale informatico prediliga la quantità sulla qualità spingendo costantemente nuovi carichi e infrastrutture come comando e controllo“, ha detto Segura.

Lo sviluppo avviene mentre Trustwave SpiderLabs ha rivelato un aumento dell’uso di una piattaforma di phishing come servizio (PhaaS) chiamata Greatness per creare pagine di harvesting di credenziali che sembrano legittime e mirano agli utenti di Microsoft 365.

“Il kit consente di personalizzare nomi del mittente, indirizzi email, oggetti, messaggi, allegati e codici QR, migliorando la rilevanza e l’interazione“, ha dichiarato l’azienda, aggiungendo che viene fornito con misure anti-rilevamento come l’headers randomizzazione, la codifica e l’offuscamento mirati a eludere i filtri antispam e i sistemi di sicurezza.

Greatness viene offerto in vendita ad altri attori criminali per $120 al mese, abbassando efficacemente la barriera all’ingresso e aiutandoli a condurre attacchi su larga scala.

Le catene di attacco implicano l’invio di email di phishing con allegati HTML malevoli che, quando aperti dai destinatari, li indirizzano verso una falsa pagina di login che cattura le credenziali inserite ed esfila i dettagli al criminale informatico (o ai criminali informatici ignoti) tramite Telegram; nel mentre, altre sequenze di infezione hanno sfruttato gli allegati per depositare malware sulla macchina della vittima al fine di facilitare il furto di informazioni.

Per aumentare la probabilità di successo dell’attacco, i messaggi di posta elettronica falsificano fonti affidabili come banche e datori di lavoro e inducono un falso senso di urgenza utilizzando oggetti come “pagamenti di fatture urgenti” o “verifica dell’account urgente”.

“Al momento il numero di vittime è sconosciuto, ma Greatness è ampiamente utilizzato e supportato, con una sua comunità su Telegram che fornisce informazioni su come utilizzare il kit, insieme a suggerimenti e trucchi aggiuntivi“, ha dichiarato Trustwave.

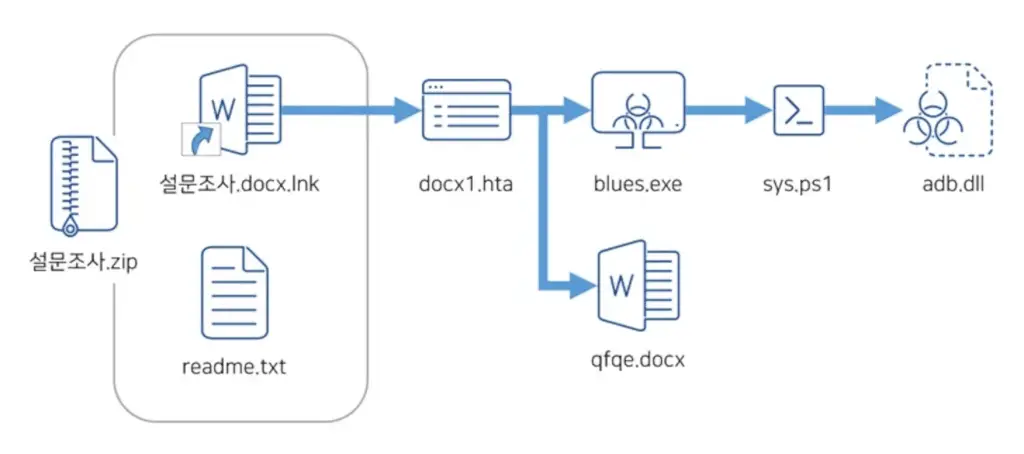

Si sono visti, tra l’altro, anche attacchi di phishing contro aziende sudcoreane che si fanno passare per aziende tecnologiche come Kakao per distribuire AsyncRAT tramite file di collegamento (LNK) di Windows, che si orientavano verso siti malevoli, favorendo la campagna di malvertising.

“I file shortcut malevoli mascherati da documenti legittimi vengono distribuiti continuamente“, ha dichiarato il AhnLab Security Intelligence Center (ASEC). “Gli utenti possono confondere il file shortcut con un normale documento, poiché l’estensione ‘.LNK’ non è visibile nei nomi dei file“.

Purtroppo bisogna sempre stare in guardia da queste minacce, poiché la tecnica dei link ingannevoli è vecchia almeno quanto internet.