I ricercatori di sicurezza informatica hanno scoperto una versione migliorata di uno spyware per iOS di Apple chiamato LightSpy, che non solo espande le proprie funzionalità, ma incorpora anche capacità distruttive per impedire al dispositivo compromesso di avviarsi.

LightSpy, come entra questa variante sui sistemi di Apple e come agisce

“Anche se il metodo di consegna dell’impianto per iOS è molto simile a quello per macOS, le fasi di successive allo sfruttamento [della minaccia informatica] e di incremento dei privilegi differiscono notevolmente a causa delle differenze tra le piattaforme“, ha dichiarato ThreatFabric in un’analisi pubblicata questa settimana.

LightSpy, documentato per la prima volta nel 2020 come mirato agli utenti di Hong Kong, è un impianto modulare che utilizza un’architettura basata su plugin per ampliare le proprie capacità e consentirgli di catturare una vasta gamma di informazioni sensibili da un dispositivo infetto.

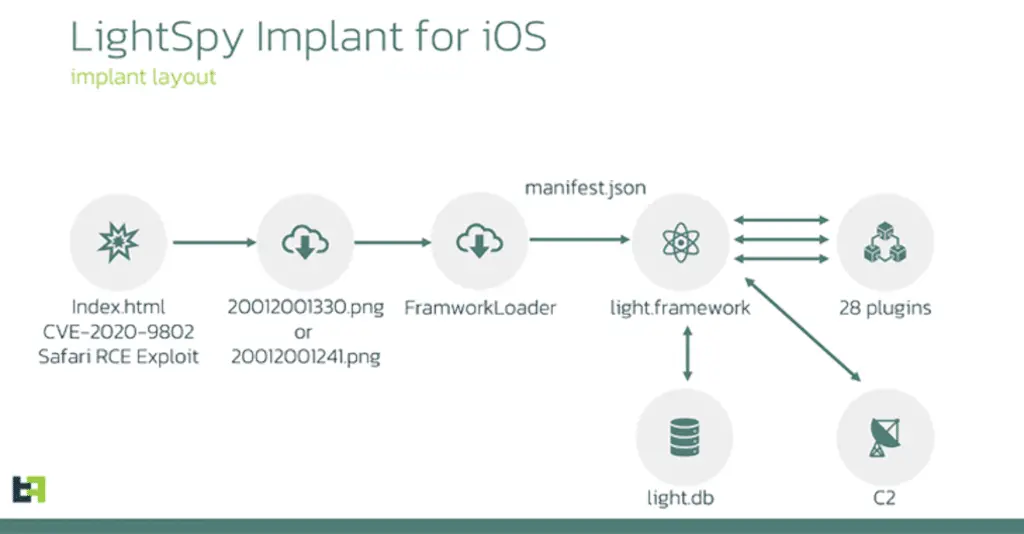

Le catene di attacco che distribuiscono il malware sfruttano vulnerabilità di sicurezza note in Apple iOS e macOS per attivare un exploit di WebKit, che lascia cadere un file con estensione “.PNG”, che in realtà è un binario Mach-O responsabile del recupero dei payload di fase successiva da un server remoto, abusando di un difetto di corruzione della memoria identificato come CVE-2020-3837.

Questo include un componente chiamato FrameworkLoader, che a sua volta scarica il modulo Core di LightSpy e i suoi vari plugin, i quali sono aumentati notevolmente da 12 a 28 nella versione più recente (7.9.0).

“Dopo l’avvio del Core, verrà effettuato un controllo della connettività Internet utilizzando il dominio Baidu.com, e poi verranno verificati gli argomenti passati da FrameworkLoader come dati di comando e controllo e come directory di lavoro“, ha spiegato l’azienda olandese di sicurezza, la quale ha successivamente detto: “Utilizzando il percorso della directory di lavoro /var/containers/Bundle/AppleAppLit/, il Core creerà sottocartelle per log, database e dati esfiltrati.”

Quali sono i canali tramite cui LightSpy riesce a penetrare all’interno dei dispositivi?

I plugin possono catturare una vasta gamma di dati, inclusi informazioni sulla rete Wi-Fi, screenshot, posizione, iCloud Keychain, registrazioni audio, foto, cronologia del browser, contatti, cronologia delle chiamate e messaggi SMS, oltre a raccogliere informazioni da app come File, LINE, Mail Master, Telegram, Tencent QQ, WeChat e WhatsApp.

Alcuni dei nuovi plugin aggiunti presentano anche funzionalità distruttive che possono eliminare file multimediali, messaggi SMS, profili di configurazione della rete Wi-Fi, contatti e cronologia del browser, e persino bloccare il dispositivo impedendogli di avviarsi nuovamente. Inoltre, i plugin di LightSpy possono generare notifiche push false contenenti un URL specifico.

Il veicolo di distribuzione esatto dello spyware non è chiaro, sebbene si ritenga che venga orchestrato tramite attacchi watering hole; le campagne non sono state attribuite a un criminale informatico o ad un gruppo di criminali informatici, tuttavia il vero o i veri responsabili non sono attualmente noti.

I veri bersagli di LightSpy

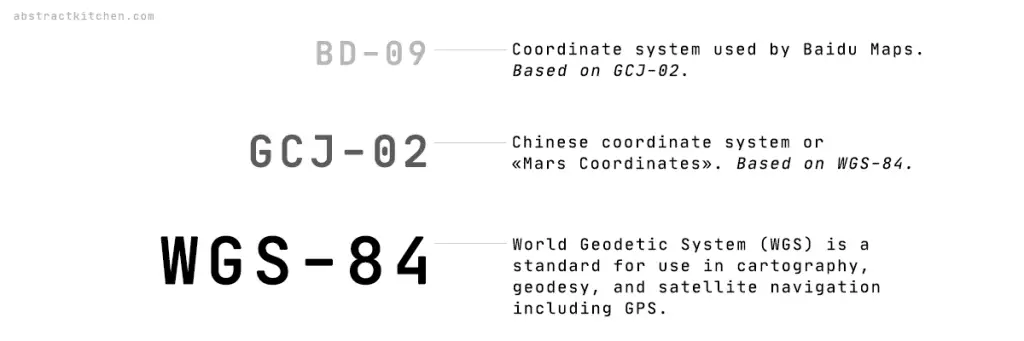

Tuttavia, ci sono alcuni indizi che indicano che gli operatori potrebbero essere basati in Cina, poiché il plugin di localizzazione “ricalcola le coordinate di posizione secondo un sistema utilizzato esclusivamente in Cina“; è interessante notare che i fornitori di servizi di mappe cinesi seguono un sistema di coordinate chiamato

.

“Il caso di LightSpy su iOS evidenzia l’importanza di mantenere i sistemi aggiornati,” ha dichiarato ThreatFabric. “Gli autori dietro [lo spyware] LightSpy monitorano attentamente le pubblicazioni dei ricercatori di sicurezza, riutilizzando exploit di recente divulgazione per consegnare payload e aumentare i privilegi sui dispositivi interessati.”

E tu cosa ne pensi? Scrivi sui commenti le tue opinioni a riguardo.