Il gruppo nordcoreano conosciuto come Lazarus Group è stato osservato spostare il suo focus e evolvere rapidamente le sue attrezzature e le tattiche come parte di una campagna a lungo termine chiamata DeathNote.

Il Lazarus Group (o gruppo Lazarus qual dir si voglia) non è nuovo: ne abbiamo già parlato in precedenza.

Sebbene questo gruppo sia noto per hackerare il settore delle criptovalute, recenti attacchi hanno mirato addirittura anche ai settori automobilistico, accademico e della difesa nell’Europa orientale e in altre parti del mondo, in quello che viene percepito come un “significativo” cambiamento di atteggiamento e di “attacco” del gruppo.

Lazarus Group: cosa fa e quali sono i loro obiettivi

“A questo punto, l’autore [o gli autori, il Lazarus group] ha cambiato tutti i documenti esca in descrizioni di lavoro relative a contractor della difesa e servizi diplomatici“, ha detto il ricercatore di Kaspersky Seongsu Park in un’analisi pubblicata mercoledì.

La deviazione nel targeting (cryptojacking), insieme all’uso di vettori di infezione aggiornati, pare sia avvenuta nell’aprile 2020. Vale la pena notare che il cluster DeathNote è anche monitorato sotto i nomi di Operation Dream Job o NukeSped. La Mandiant di proprietà di Google ha anche legato una sottocategoria dell’attività a un gruppo che chiama UNC2970.

Gli attacchi di phishing diretti alle aziende di criptovalute di solito comportano l’uso di esche a tema di mining di bitcoin nei messaggi di posta elettronica per invitare potenziali obiettivi ad aprire documenti con macro per far cadere il backdoor Manuscrypt (detto anche NukeSped) sulla macchina compromessa.

Il targeting dei settori automobilistici e accademici è legato agli attacchi più ampi del gruppo Lazarus contro l’industria della difesa, come documentato dalla società russa di sicurezza informatica nell’ottobre 2021, che ha portato alla distribuzione degli impianti BLINDINGCAN (alias AIRDRY o ZetaNile) e COPPERHEDGE.

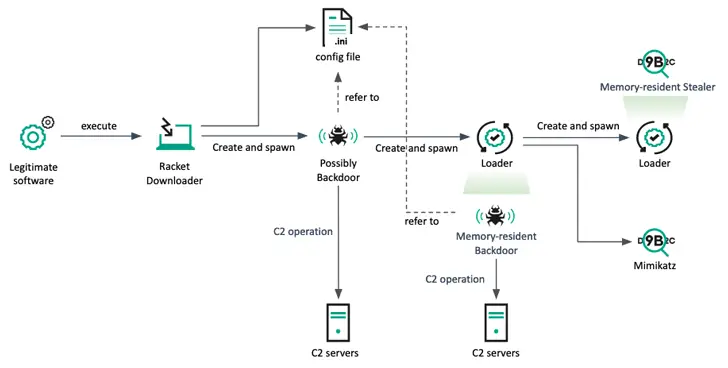

In un altro attacco del Lazarus Group, il gruppo ha impiegato una versione con trojan di un’applicazione legittima per la lettura di PDF chiamata SumatraPDF Reader per avviare la sua routine maligna. L’uso da parte del gruppo Lazarus di applicazioni lettori di PDF non autorizzate è stato precedentemente rivelato da Microsoft.

Gli obiettivi di questi attacchi includevano un venditore di soluzioni di monitoraggio degli asset IT con sede in Lettonia e un think tank situato in Corea del Sud, quest’ultimo ha comportato l’abuso di software di sicurezza legittimi ampiamente utilizzati nel paese per eseguire i payload.

I due attacchi “individuano la capacità del Lazarus di creare attacchi alla catena di fornitura“, ha osservato Kaspersky in quel momento; il gruppo Lazarus è stato successivamente accusato dell’attacco alla catena di fornitura mirato al provider di servizi VoIP aziendali 3CX che è venuto alla luce il mese scorso.

Cos’altro sappiamo del lazarus group?

Kaspersky ha affermato di aver scoperto un altro attacco nel marzo 2022 che ha preso di mira diversi soggetti in Corea del Sud sfruttando lo stesso software di sicurezza per distribuire il malware downloader in grado di fornire un backdoor e uno strumento per il furto di informazioni, al fine di raccogliere informazioni sulle tastiere e sugli appunti.

“La nuova backdoor impiantata è in grado di eseguire un payload recuperato con comunicazione a named pipe“, ha affermato Park, aggiungendo che è anche “responsabile della raccolta e della segnalazione delle informazioni delle vittime“.

Nello stesso periodo, si dice che la stessa backdoor sia stata utilizzata per compromettere un appaltatore della difesa in America Latina utilizzando tecniche di side-loading DLL all’apertura di un file PDF appositamente creato con un lettore di PDF trojanizzato.

Il Lazarus è stato anche collegato alla violazione riuscita di un altro appaltatore della difesa in Africa lo scorso luglio, in cui è stato inviato un “sospetto programma PDF” su Skype per scaricare infine una variante di un backdoor denominato ThreatNeedle e un altro strumento noto come ForestTiger per esfiltrare dati.

“Il gruppo Lazarus è un attore minaccioso noto e altamente qualificato“, ha detto Park. “Poiché il gruppo Lazarus continua a perfezionare i suoi approcci, è fondamentale che le organizzazioni mantengano la vigilanza e adottino misure preventive per difendersi dalle sue attività maligne.”