ClickFix e memoria volatile: sono una combinazione letale; Latrodectus, considerato l’erede del noto trojan bancario IcedID, è un downloader capace di scaricare e lanciare altri payload, inclusi ransomware.

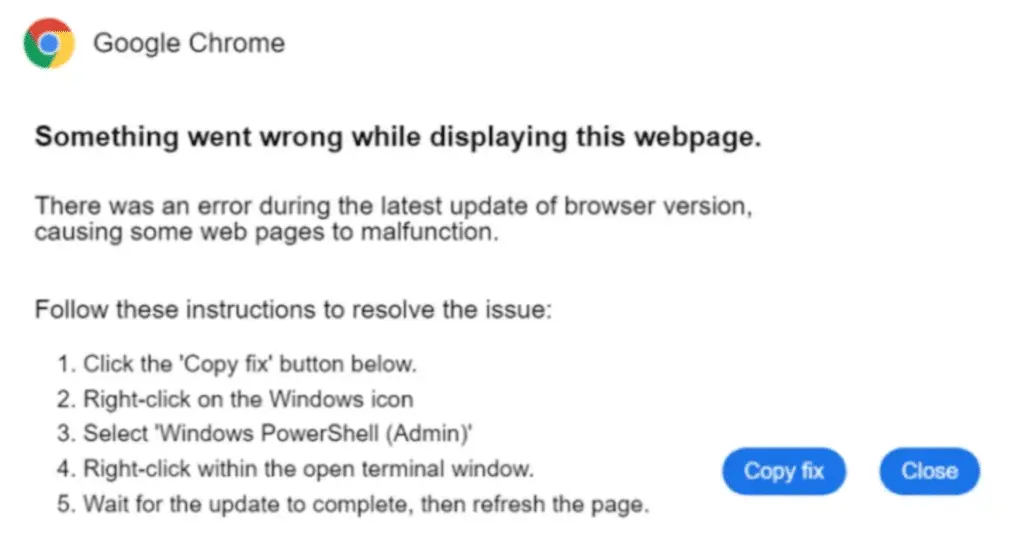

L’ultima evoluzione di questo malware, individuata da Expel nel maggio 2025, impiega la tecnica ClickFix: una forma avanzata di ingegneria sociale in cui l’utente viene indotto a copiare comandi malevoli da un sito o video e incollarli in PowerShell.

Questa tecnica è insidiosa per un motivo preciso: l’esecuzione avviene direttamente in memoria (RAM), senza che venga scritto nulla su disco. Di conseguenza, antivirus e browser spesso non rilevano l’attacco, che passa inosservato finché il danno non è fatto.

Nella variante analizzata, l’attacco sfrutta un file MSI contenente un’app NVIDIA legittima. Questo installer viene usato per caricare una DLL infetta e, tramite curl, scaricare il payload principale, mantenendo il tutto in esecuzione volatile. Il file non lascia tracce evidenti nel file system.

Operazione Endgame: una tregua parziale

Latrodectus è anche uno dei bersagli colpiti da Operation Endgame, una vasta offensiva internazionale che, tra il 19 e il 22 maggio 2025, ha smantellato 300 server e neutralizzato oltre 650 domini legati a vari malware noti come Bumblebee, QakBot, TrickBot, DanaBot e altri.

Tuttavia, come spesso accade in questi casi, le campagne malevole tendono a mutare e adattarsi, e non è detto che la minaccia sia davvero finita e come dimostrano le più recenti ondate, i gruppi cybercriminali hanno già iniziato a riattivarsi con nuove varianti.

TikTok diventa la nuova frontiera del malware

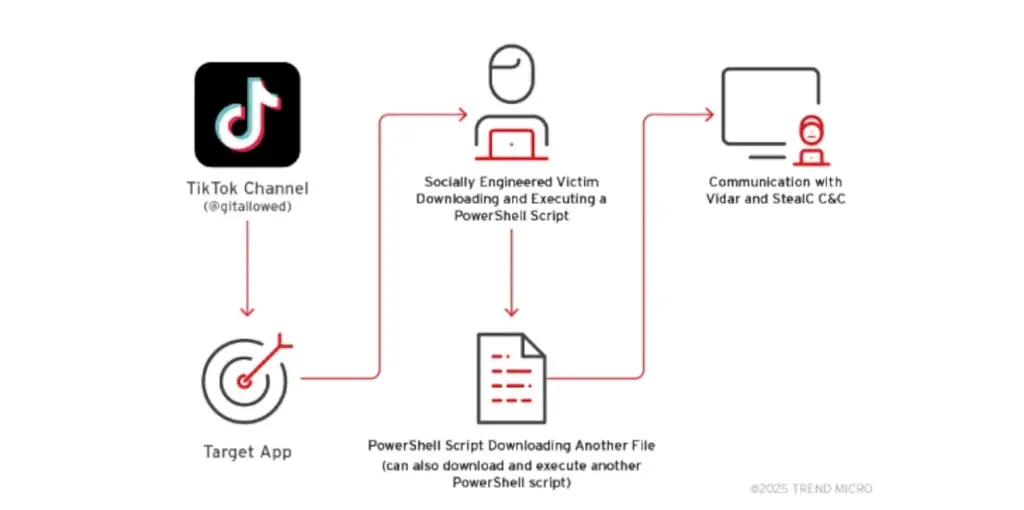

Un’altra evoluzione allarmante arriva da una scoperta di Trend Micro: la tecnica ClickFix sta migrando dai browser ai social network, in particolare TikTok.

Alcuni video, apparentemente innocui e spesso realizzati con l’aiuto di strumenti di intelligenza artificiale, mostrano “trucchetti” per attivare gratuitamente software piratati come Windows, Office, CapCut o Spotify. L’utente, fidandosi del video, viene guidato passo passo a premere “Windows + R”, aprire PowerShell ed eseguire comandi malevoli.

Gli account che diffondevano questi contenuti (ora chiusi) includevano nomi come @gitallowed, @zane.houghton e @digitaldreams771. Alcuni video avevano raggiunto centinaia di migliaia di visualizzazioni, segno che la strategia era già virale.

Come sottolinea la ricercatrice Junestherry Dela Cruz: “I criminali informatici stanno sfruttando TikTok e strumenti basati su IA per convincere le persone ad auto-infettarsi, pensando di sbloccare funzioni premium.”

Attacchi su macOS: finti Ledger Live per svuotare i wallet

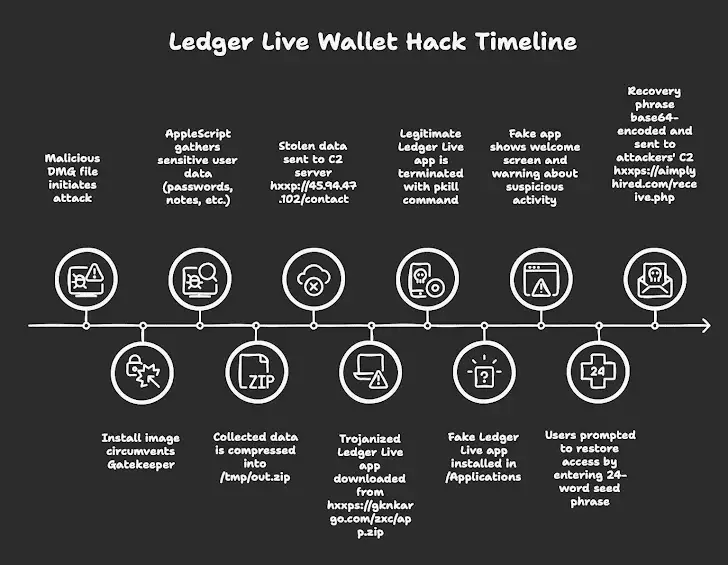

Il panorama non è più sicuro nemmeno per gli utenti Mac; da agosto 2024, sono state scoperte almeno quattro campagne malware che sfruttano versioni clonate dell’app Ledger Live, popolare tra i possessori di criptovalute.

Il trucco è semplice quanto subdolo: un file DMG avvia uno script AppleScript che esfiltra password e note di sistema e poi installa una finta app Ledger che, una volta aperta, avvisa l’utente di un problema con il proprio account e chiede la seed phrase di recupero; la frase viene poi inviata a un server controllato dagli hacker.

Questi attacchi usano malware come Atomic macOS Stealer (AMOS) e Odyssey, quest’ultimo noto per un’ingegnosa tecnica di phishing introdotta nel marzo 2025. Secondo Moonlock Lab e Jamf, le campagne sono tuttora attive e si evolvono costantemente.

“Nei forum del dark web c’è fermento: i truffatori stanno già lavorando alla prossima generazione di falsi Ledger Live,” afferma il team di MacPaw.

Come difendersi da ClickFix, video-trappola e app clonate

Ecco alcune contromisure concrete per utenti Windows e macOS:

Su Windows:

- Disabilita la finestra “Esegui” via GPO o modificando il registro (chiave

DisableRun). - Blocca PowerShell per gli utenti non amministratori, se non necessario.

- Evita di eseguire comandi trovati online o in video, soprattutto da TikTok o canali non verificati.

Su macOS:

- Scarica solo da fonti ufficiali: il sito Ledger reale è ledger.com.

- Non inserire mai la seed phrase se non strettamente necessario — Ledger stessa afferma di non chiederla mai in app.

- Usa strumenti anti-malware specifici per macOS come BlockBlock, LuLu o VirusBarrier.

In generale:

- Diffida dai “trucchetti magici” online, anche se il video è ben fatto.

- Ricorda: il vero malware oggi non si nasconde nei file .exe, ma nei comportamenti indotti.