Una nuova botnet di nome KV-Botnet composta da firewall e router di Cisco, DrayTek, Fortinet e NETGEAR è stata utilizzata come rete di trasferimento dati segreta per i malintenzionati che vanno avanti di attacchi persistenti avanzati, tra cui il gruppo di hacker legato alla Cina conosciuto con il nome di Volt Typhoon.

Cosa dicono gli esperti di sicurezza informatica riguarda KV-Botnet

Come appena accennato, chiamata KV-botnet dal team Black Lotus Labs di Lumen Technologies, la rete malevola è un amalgama di due cluster di attività complementari attivi almeno dal febbraio 2022.

“La campagna infetta dispositivi ai margini delle reti, un segmento emerso come punto debole nella schiera difensiva di molte aziende, aggravato dal passaggio al lavoro remoto negli ultimi anni“, ha dichiarato l’azienda.

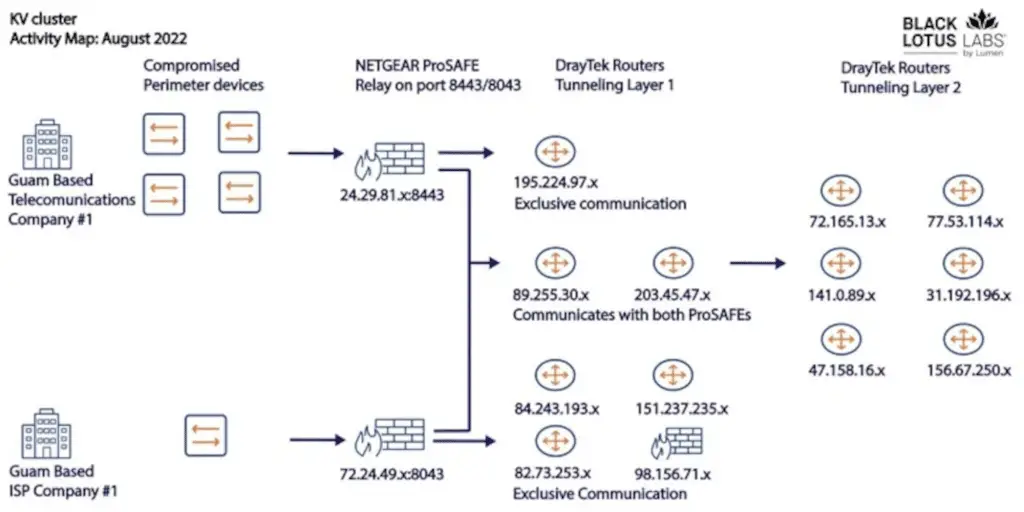

I due cluster, chiamati KY e JDY, sono considerati come due distinti ma che lavorano in “coppia” per facilitare l’accesso a vittime di alto profilo e stabilire un’infrastruttura segreta; i dati di telemetria suggeriscono che la botnet sia controllata da indirizzi IP con base in Cina.

Mentre i bot del JDY si impegnano in una scansione più ampia utilizzando tecniche meno sofisticate, il componente KY, con prodotti in gran parte obsoleti e fuori produzione, è valutato come riservato per operazioni manuali contro bersagli di alto profilo selezionati dal primo.

Si sospetta che Volt Typhoon sia almeno uno degli utenti della KV-botnet e comprenda un sottoinsieme della loro infrastruttura operativa, come evidenziato dal calo significativo delle operazioni a giugno e all’inizio di luglio 2023, coincidente con la divulgazione pubblica del targeting dell’infrastruttura critica degli Stati Uniti da parte del collettivo avversario.

Microsoft, che ha esposto per prima le tattiche dei criminali informatici, ha dichiarato che “[la botnet] cerca di mimetizzarsi nell’attività normale della rete instradando il traffico attraverso attrezzature di rete compromise di piccoli uffici e uffici domestici (SOHO), inclusi router, firewall e hardware VPN“.

Il processo esatto del meccanismo di infezione iniziale utilizzato per violare i dispositivi è attualmente sconosciuto; segue il malware di prima fase che compie passi per rimuovere programmi di sicurezza e altre varianti di malware per garantire di essere l’ “unica presenza” su tali macchine.

Questo KV-Botnet è anche progettato per recuperare il payload principale da un server remoto, che, oltre a inviare segnali al medesimo server, è in grado anche di caricare e scaricare file, eseguire comandi ed eseguire moduli aggiuntivi.

Nell’ultimo mese, l’infrastruttura della botnet ha ricevuto un restyling, prendendo di mira le telecamere IP Axis, indicando che gli operatori potrebbero essere in procinto di lanciare una nuova ondata di attacchi.

“Uno degli aspetti piuttosto interessanti di questa campagna è che tutti gli strumenti sembrano risiedere completamente in memoria“, hanno dichiarato i ricercatori. “Ciò rende estremamente difficile la rilevazione, a discapito della persistenza a lungo termine“.

“Dato che il malware risiede completamente in memoria, semplicemente spegnendo e riaccendendo il dispositivo l’utente finale può interrompere l’infezione; anche se ciò rimuove la minaccia imminente, le reinfezioni si verificano regolarmente”.

Casi analoghi a KV-Botnet

Negli anni ci sono stati dei casi analoghi a KV-Botnet, eccone giusto alcuni:

- Mirai Botnet (2016): Mirai è stata una delle prime botnet a sfruttare dispositivi IoT (Internet of Things) per eseguire attacchi distribuiti del tipo DDoS (Distributed Denial of Service); la botnet ha infettato principalmente telecamere di sorveglianza, router e altri dispositivi IoT.

- VPNFilter (2018): Questa minaccia ha colpito principalmente router domestici e dispositivi di archiviazione di rete; è stata attribuita a un gruppo di malintenzionati russi ed è stata utilizzata per scopi di spionaggio e interruzione delle reti.

- Slingshot (2018): Slingshot è stato un malware scoperto da Kaspersky Lab che ha colpito principalmente router in Medio Oriente e Africa; il malware è stato utilizzato per il furto di informazioni sensibili.

- Moonlight Maze (1999-2000): Questa è stata una delle prime operazioni di spionaggio informatico su larga scala; coinvolgeva l’infiltrazione di server e router per raccogliere informazioni sensibili. Anche se è datato, è un esempio di come i dispositivi di rete possono essere compromessi per scopi di spionaggio.