Una versione aggiornata di un malware (una botnet, precisamente) chiamato KmsdBot sta ora mirando ai dispositivi Internet of Things (IoT, Internet delle cose), espandendo contemporaneamente le sue capacità e la sua area di attacco.

KmsdBot, un “grande” ritorno

“Il file binario ora include il supporto per la scansione Telnet e il supporto per più architetture CPU“, ha dichiarato Larry W. Cashdollar, ricercatore sulla sicurezza di Akamai, in un’analisi pubblicata questo mese.

La versione più recente, osservata dal 16 luglio 2023, arriva mesi dopo la scoperta che la botnet viene offerta come servizio DDoS a noleggio da terze parti; il fatto che sia costantemente aggiornata indica la sua efficacia negli attacchi nel mondo reale (mondo reale, sì, dato che l’IoT sostanzialmente è domotica).

KmsdBot è stato documentato per la prima volta dall’azienda di infrastruttura web e sicurezza nel novembre 2022. È principalmente progettato per attaccare server privati di giochi e provider di hosting cloud, anche se ha successivamente rivolto la sua attenzione a alcuni siti governativi rumeni e istituti educativi spagnoli.

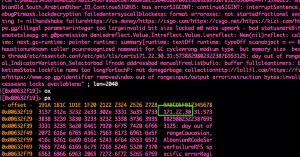

Il malware è progettato per eseguire la scansione di indirizzi IP casuali per individuare porte SSH aperte e forzare il sistema con un elenco di password scaricato da un server controllato dall’attore. I nuovi aggiornamenti incorporano la scansione Telnet e consentono di coprire più architetture CPU comunemente presenti nei dispositivi IoT.

“Come lo scanner SSH, lo scanner Telnet chiama una funzione che genera un indirizzo IP casuale“, ha spiegato Cashdollar. “Quindi [questo malware, KmsdBot] cerca di connettersi alla porta 23 di quell’indirizzo IP. Tuttavia, lo scanner Telnet non si ferma a una semplice decisione se la porta 23 sta ascoltando/non sta ascoltando; verifica che il buffer ricevente contenga dati.”

L’attacco contro Telnet è realizzato scaricando un file di testo (telnet.txt) che contiene un elenco di password deboli comunemente utilizzate e le loro combinazioni per una vasta gamma di applicazioni, sfruttando principalmente il fatto che molti dispositivi IoT mantengono le loro credenziali predefinite.

“Le attività in corso della campagna malware KmsdBot indicano che i dispositivi IoT rimangono diffusi e vulnerabili su Internet, rendendoli bersagli interessanti per la creazione di una rete di sistemi infetti“, ha detto Cashdollar.

“Dal punto di vista tecnico, l’aggiunta delle capacità di scansione telnet suggerisce un’espansione della superficie di attacco della botnet, consentendole di mirare a una gamma più ampia di dispositivi. Inoltre, man mano che il malware evolve e aggiunge il supporto per più architetture CPU, rappresenta una minaccia in corso per la sicurezza dei dispositivi connessi a Internet.”

Cosa fare in caso di un attacco simile

Rispetto agli attacchi più comuni, potrebbe non essere sufficiente semplicemente tenere aggiornato il firmware; oltretutto è molto difficile che dispositivi domotici abbiano un antivirus o anti malware installato al suo interno.

Le possibili soluzioni sono sostanzialmente 2:

- avere un sistema di firewall che protegga la propria domotica, solitamente un PC che “controlli” tramite programmi appositi;

- farsi la domotica IoT per i fatti propri, ad esempio Raspberry, Arduino e compagnia bella, ma potrebbe essere molto difficile soprattutto per chi è alle prime armi o non l’ha proprio mai fatto.

Allo stato attuale non esiste un antivirus o anti-malware specifico per problematiche come queste, a meno che non si usi del software fatto da sé, dove è possibile metterci le mani per conto proprio, ma sono pochissime le persone ad avere tali competenze, non è quindi una cosa alla portata di tutti.