Una botnet chiamata KmsdBot ha fatto la sua comparsa in tempi recenti e i ricercatori di sicurezza informatica si sono messi

Questa ricerca si basa sui diversi settori e aree geografiche che sono stati attaccati, ha affermato la società di infrastrutture web Akamai; tra gli obiettivi della botnet degni di nota c’erano FiveM e RedM, che sono client che permettono di moddare videogiochi quali Grand Theft Auto V e Red Dead Redemption 2 (se segui le roleplay su Twitch, saprai di cosa si parla di certo), oltre ad altri brand più o meno noti sotto attacco.

Cos’è di preciso KmsdBot?

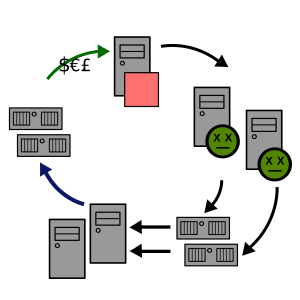

KmsdBot è un malware basato su Go che sfrutta SSH per infettare i sistemi ed eseguire attività come il mining di criptovalute e avviare comandi utilizzando TCP e UDP per riuscire a fare attacchi DDoS (Distributed Denial-of-Service).

Tuttavia, il mese scorso, la mancanza di un meccanismo di controllo degli errori nel codice sorgente del malware ha fatto sì che i creatori stessi del malware bloccassero loro stessi inavvertitamente la botnet in questione.

“Sulla base di IP e domini osservati, la maggior parte delle vittime si trova in Asia, Nord America ed Europa“, hanno affermato i ricercatori di Akamai Larry W. Cashdollar e Allen West. “La presenza di questi comandi tiene traccia delle precedenti osservazioni dei server di gioco presi di mira e offre una panoramica dei clienti di questa botnet a noleggio“.

Akamai, che ha esaminato il traffico dell’attacco, ha identificato 18 diversi comandi che KmsdBot accetta da un server remoto, uno dei quali, soprannominato “bigdata”, si occupa di inviare pacchetti spazzatura contenenti grandi quantità di dati a un obiettivo nel tentativo di esaurire la sua larghezza di banda.

Tra questi comandi, sono inclusi anche quelli come “fivem” e “redm” progettati per indirizzare i server mod dei videogiochi, insieme a un’istruzione di “scansione” che “sembra indirizzare percorsi specifici all’interno dell’ambiente di destinazione” a detta degli esperti di sicurezza informatica.

Il tracciamento dei tentativi di infezione della botnet segnala un’attività ridotta nel territorio russo e nelle regioni limitrofe, offrendo potenzialmente un indizio sulle sue origini.

Un’ulteriore analisi dei comandi usati per questo attacco osservati in un periodo di 30 giorni mostra “bigdata” in testa con una frequenza superiore a 70, i richiami di codice a “fivem” si sono verificate 45 volte, mentre “redm” ha visto meno di 10 “richiami”.

“Questo ci dice che sebbene i server di gioco siano un obiettivo specifico in offerta, potrebbe non essere l’unico settore a essere colpito da questi attacchi“, hanno affermato i ricercatori. “Il supporto per più tipi di server aumenta l’usabilità complessiva di questa botnet e sembra essere efficace nell’attirare i clienti“.

I risultati arrivano una settimana dopo che Microsoft ha dettagliato una botnet multipiattaforma nota come MCCrash dotata di funzionalità per eseguire attacchi DDoS contro i server privati di Minecraft.

Una comune dimenticanza

Sia utenti esperti, che utenti meno esperti dimenticano spesso una cosa basilare: anche i videogiochi sono programmi, con tanto di codice.

Non a caso questo malware, questa botnet insomma, Kmsdbot, sfrutta server con mod di videogiochi, anche se “a noleggio”: perché?

Anzitutto i server di videogiochi privati sono solitamente più facile da attaccare, visto che il più delle volte sono fatti da videogiocatori che spesso non sono nemmeno programmatori, di conseguenza le sequele di codice di sicurezza potrebbero non essere all’altezza di quelle dei server proprietari delle software house.

Il secondo motivo è che è molto più difficile pensare che in una mod ci sia del codice dannoso che “esce” dal gioco e ruba account, e altri dati personali e KmsdBot cerca proprio di sfruttare ciò.