Il gruppo di hacker di criptovalute, noto come Kinsing, ha dimostrato la capacità di evolversi e adattarsi continuamente, rivelandosi una minaccia persistente integrando rapidamente le vulnerabilità recentemente divulgate nel proprio arsenale di exploit per espandere il suo botnet.

Le scoperte provengono dall’azienda di sicurezza cloud Aqua, che ha descritto il gruppo hacker come attivo nell’orchestrare campagne illecite di mining di criptovalute sin dal 2019.

A cosa mira il gruppo Kinsing

Kinsing (noto anche come H2Miner), un nome dato sia al malware che all’avversario dietro di esso, ha costantemente ampliato il suo toolkit con nuovi exploit per arruolare sistemi infetti in un botnet di mining di criptovalute; è stato documentato per la prima volta da TrustedSec nel gennaio 2020.

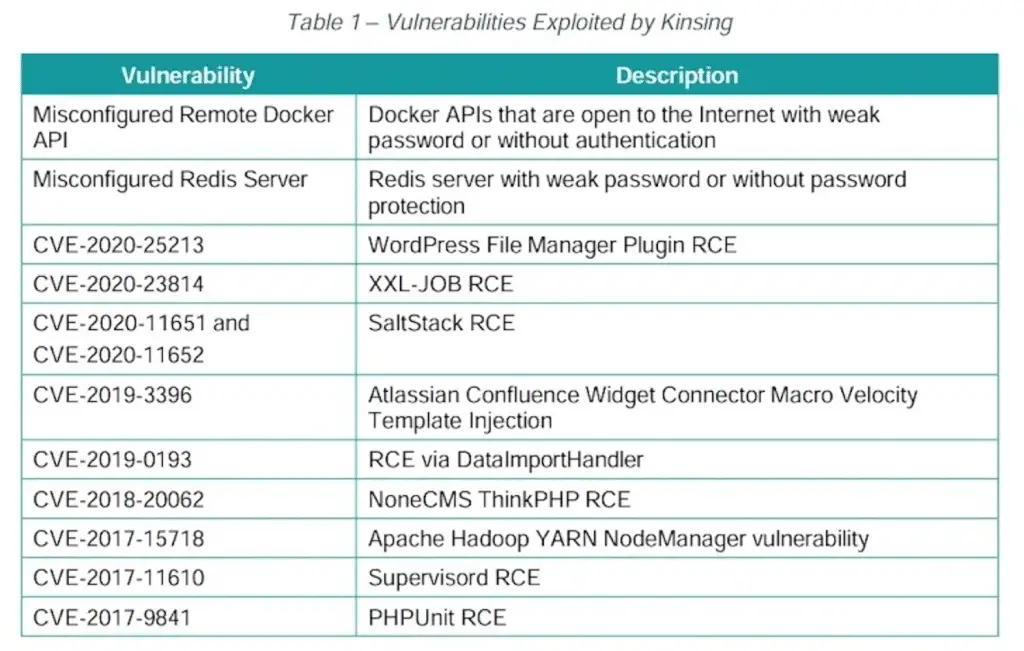

Negli ultimi anni, le campagne che coinvolgono il malware basato su Golang hanno armato varie falle in Apache ActiveMQ, Apache Log4j, Apache NiFi, Atlassian Confluence, Citrix, Liferay Portal, Linux, Openfire, Oracle WebLogic Server e SaltStack per violare sistemi vulnerabili.

Altri metodi hanno anche coinvolto lo sfruttamento di istanze Docker, PostgreSQL e Redis mal configurate per ottenere l’accesso iniziale, dopodiché i terminali vengono indirizzati in un botnet per il mining di criptovalute, ma non prima di disabilitare i servizi di sicurezza e rimuovere i miner rivali già installati sugli host.

Le analisi dei ricercatori di sicurezza informatica

Un’analisi successiva di CyberArk nel 2021 ha rivelato somiglianze tra Kinsing e un altro malware chiamato NSPPS, concludendo che entrambi i ceppi “rappresentano la stessa famiglia”.

L’infrastruttura di attacco di Kinsing si divide in tre categorie principali: server iniziali utilizzati per la scansione e lo sfruttamento delle vulnerabilità, server di download responsabili della messa in scena dei payload e degli script, e server di comando e controllo (C2) che mantengono il contatto con i server compromessi.

Gli indirizzi IP utilizzati per i server C2 risolvono in Russia, mentre quelli utilizzati per scaricare script e binari si estendono a paesi come Lussemburgo, Russia, Paesi Bassi e Ucraina.

“Kinsing prende di mira vari sistemi operativi con strumenti diversi“, ha detto Aqua. “Ad esempio, Kinsing utilizza spesso script shell e Bash per sfruttare i server Linux.“

“Abbiamo anche visto che Kinsing prende di mira Openfire sui server Windows utilizzando uno script PowerShell. Quando gira su Unix, solitamente cerca di scaricare un binario che gira su x86 o ARM.”

Un altro aspetto notevole delle campagne di questo gruppo di criminali informatici è che il 91% delle applicazioni prese di mira sono open-source, con il gruppo che prende di mira principalmente applicazioni runtime (67%), database (9%) e infrastruttura cloud (8%).

Un’analisi approfondita degli artefatti ha rivelato ulteriormente tre categorie distinte di programmi:

- Script di tipo I e tipo II, che vengono distribuiti dopo l’accesso iniziale e sono utilizzati per scaricare componenti di attacco di fase successiva, eliminare la concorrenza, eludere le difese disabilitando il firewall, terminare strumenti di sicurezza come SELinux, AppArmor e Aliyun Aegis, e distribuire un rootkit per nascondere i processi malevoli

- Script ausiliari, progettati per ottenere l’accesso iniziale sfruttando una vulnerabilità, disabilitare specifici componenti di sicurezza associati ai servizi cloud di Alibaba e Tencent da un sistema Linux, aprire una shell inversa verso un server sotto il controllo dell’attaccante e facilitare il recupero dei payload miner

- Binari, che agiscono come payload di seconda fase, inclusi il malware core Kinsing e il crypto-miner per minare Monero

Come funziona il malware di questo gruppo hacker

Il malware, da parte sua, è progettato per tenere traccia del processo di mining e condividere il suo identificatore di processo (PID) con il server C2, eseguire controlli di connettività e inviare risultati di esecuzione, tra le altre cose.

“Kinsing prende di mira sistemi Linux e Windows, spesso sfruttando vulnerabilità in applicazioni web o configurazioni errate come l’API Docker e Kubernetes per eseguire cryptominer“, ha detto Aqua. “Per prevenire minacce potenziali come Kinsing, misure proattive come il rafforzamento dei carichi di lavoro prima del deployment sono cruciali.“

La divulgazione arriva mentre le famiglie di malware botnet stanno trovando modi sempre più nuovi per ampliare la loro portata e reclutare macchine in una rete per svolgere attività dannose.

Altre informazioni sui malware rilasciati da Kinsing

Questo è esemplificato al meglio da P2PInfect, un malware Rust che è stato trovato a sfruttare server Redis scarsamente sicuri per distribuire varianti compilate per architetture MIPS e ARM.

“Il payload principale è in grado di eseguire varie operazioni, tra cui la propagazione e la distribuzione di altri moduli con nomi di file che parlano da soli come miner e winminer“, ha detto Nozomi Networks, che ha scoperto campioni mirati ad ARM all’inizio di quest’anno.

“Come suggerisce il nome, il malware è in grado di eseguire comunicazioni Peer-to-Peer (P2P) senza fare affidamento su un singolo server di Comando e Controllo (C&C) per propagare i comandi degli attaccanti.”