Una precedente “backdoor” flessibile denominata Kapeka è stata “sporadicamente” osservata, mentre è stata sfruttata in attacchi informatici mirati all’Europa orientale, comprese l’Estonia e l’Ucraina, almeno dall’inizio del 2022.

Le scoperte provengono dalla società di sicurezza informatica finlandese WithSecure, che ha attribuito il malware al gruppo di minacce persistenti avanzate (APT) legato alla Russia noto come Sandworm (noto anche come APT44 o come Seashell Blizzard); tuttavia Microsoft sta monitorando lo stesso malware con il nome KnuckleTouch.

Cosa si sa riguardo a Kapeka

“Il malware […] è una backdoor flessibile con tutte le funzionalità necessarie per fungere da kit iniziale per gli operatori e anche per fornire un accesso a lungo termine all’ambiente della vittima” ha detto il ricercatore di sicurezza Mohammad Kazem Hassan Nejad.

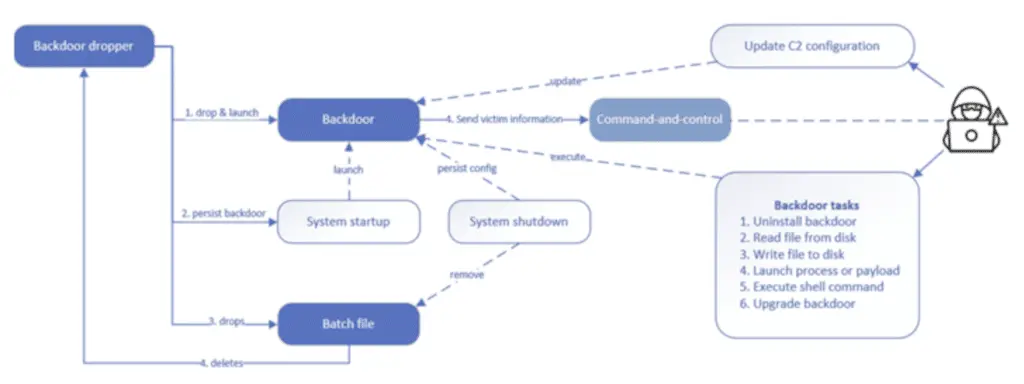

Kapeka è dotato di un “dropper” che è stato progettato per avviare ed eseguire un componente backdoor sull’host infetto, dopodiché si rimuove; Il “dropper” è anche responsabile di configurare la persistenza del backdoor, sia come attività pianificata che come registro di autorun, a seconda che il processo abbia i privilegi di sistema (per farla breve: i privilegi di amministratore).

La lotta di Microsoft per sgominare la backdoor di nome Kapeka

Microsoft, nel suo avviso pubblicato nel febbraio 2024, ha descritto Kapeka come coinvolto in molteplici campagne di distribuzione di ransomware e che può essere utilizzato per eseguire una varietà di funzioni, come rubare credenziali e altri dati, condurre attacchi distruttivi e concedere agli attori minacciosi accesso remoto al dispositivo.

La backdoor in questione è una DLL di Windows scritta in C++ e presenta una configurazione integrata di comando e controllo (C2) utilizzata per stabilire il contatto con un server controllato da un hacker da remoto e contiene informazioni sulla frequenza con cui è necessario interrogare il server per recuperare i comandi.

Oltre a mascherarsi come un componente aggiuntivo di Microsoft Word per renderlo autentico almeno in apparenza, la DLL backdoor raccoglie informazioni sull’host compromesso e implementa il multithreading per recuperare le istruzioni in arrivo, elaborarle ed esfiltrare i risultati dell’esecuzione al server C2.

“La backdoor utilizza l’interfaccia COM WinHttp 5.1 (winhttpcom.dll) per implementare il suo componente di comunicazione di rete“, ha spiegato Nejad. “La backdoor comunica con il suo C2 per interrogare le attività e inviare informazioni e risultati delle attività. La backdoor utilizza JSON per inviare e ricevere informazioni dal suo C2.”

L’impianto è inoltre in grado di aggiornare la sua configurazione C2 “on-the-fly” ricevendo una nuova versione dal server C2 durante l’interrogazione dei dati; alcune delle principali caratteristiche del backdoor consentono di leggere e scrivere file da e su disco, lanciare payload, eseguire comandi shell e persino aggiornarsi e disinstallarsi.

Qual è stato il metodo di propagazione di questa minaccia informatica?

Il metodo esatto attraverso il quale il malware viene propagato è attualmente sconosciuto; tuttavia, Microsoft ha notato che il “dropper” viene recuperato da siti web compromessi utilizzando l’utilità certutil, sottolineando l’uso di un binario legittimo (“living-off-the-land binary” o LOLBin) per orchestrare l’attacco.

Le connessioni di Kapeka a Sandworm presentano sovrapposizioni concettuali e di configurazione con famiglie precedentemente divulgate come GreyEnergy, un successore probabile del toolkit BlackEnergy, e Prestige.

“È probabile che Kapeka sia stato utilizzato in intrusioni che hanno portato alla distribuzione del ransomware Prestige alla fine del 2022” ha detto WithSecure. “È probabile che Kapeka sia il successore di GreyEnergy, che a sua volta era probabilmente un sostituto di BlackEnergy nell’arsenale di Sandworm.“

Alla fine l’azienda ha concluso dicendo che “la vittimologia delle backdoor, le avvistamenti poco frequenti e il livello di furtività e sofisticazione indicano un’attività di livello APT, molto probabilmente di origine russa.“