Minacce informatiche provenienti dalla cosiddetta Repubblica Democratica Popolare di Corea (DPRK), ossia il famoso gruppo Lazarus, del quale si è parlato più volte, hanno preso di mira gli ingegneri di blockchain di una piattaforma di scambio crittografico non nominata tramite Discord con un nuovo malware macOS chiamato KANDYKORN.

Cosa sappiamo di KANDYKORN

Elastic Security Labs ha dichiarato che l’attività, risalente ad aprile 2023, presenta sovrapposizioni con il famigerato gruppo hacker “Lazarus Group” (Gruppo Lazarus), citando un’analisi dell’infrastruttura di rete e delle tecniche utilizzate.

“I malintenzionati [gli hacker nordcoreani] hanno attirato gli ingegneri di blockchain con un’applicazione Python per ottenere un accesso iniziale all’ambiente“, hanno affermato i ricercatori di sicurezza informatica Ricardo Ungureanu, Seth Goodwin e Andrew Pease in un rapporto pubblicato oggi, aggiungendo: “Questa intrusione ha coinvolto diverse fasi complesse, ognuna delle quali ha impiegato tecniche deliberate di elusione della difesa.”

Da segnalare che non è la prima volta che il gruppo Lazarus utilizza malware macOS nei suoi attacchi; tanto che all’inizio di quest’anno, il gruppo è stato visto distribuire un’applicazione PDF backdoor che ha portato alla distribuzione di RustBucket, un backdoor basato su AppleScript in grado di recuperare un payload di secondo livello da un server remoto.

Ciò che rende la nuova campagna particolare è il fatto che gli attaccanti impersonino gli ingegneri di blockchain su un server Discord pubblico, utilizzando esche di ingegneria sociale per ingannare le vittime a scaricare ed eseguire un file ZIP contenente codice maligno.

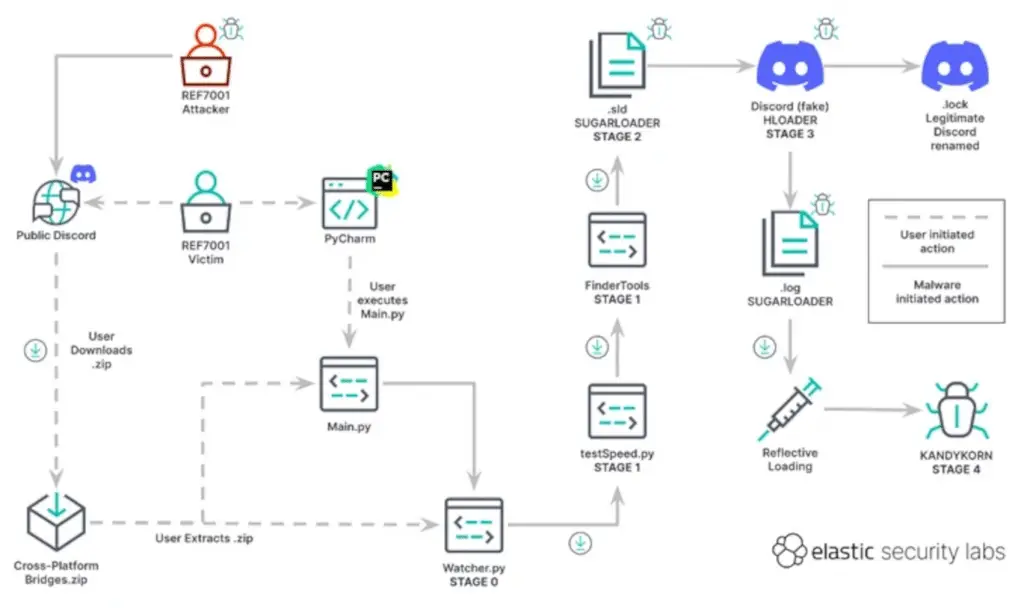

“La vittima credeva di installare un bot di arbitraggio, uno strumento software in grado di trarre profitto dalle differenze nei tassi delle criptovalute tra le piattaforme“, hanno detto i ricercatori. Ma in realtà, la catena di attacchi ha aperto la strada alla distribuzione di KANDYKORN seguendo un processo in cinque fasi.

“KANDYKORN è un impianto avanzato con diverse capacità per monitorare, interagire e evitare la rilevazione“, hanno dichiarato i ricercatori. “Utilizza il caricamento riflesso, una forma di esecuzione a memoria diretta che può eludere le rilevazioni.”

Il punto di partenza è uno script Python (watcher.py), che recupera un altro script Python (testSpeed.py) ospitato su Google Drive; questo dropper, a sua volta, recupera un altro file Python da un URL di Google Drive, chiamato FinderTools.

FinderTools funge anche da dropper, scaricando ed eseguendo un payload di secondo livello nascosto chiamato SUGARLOADER (/Users/shared/.sld e .log) che alla fine si connette a un server remoto per recuperare KANDYKORN ed eseguirlo direttamente in memoria.

SUGARLOADER è anche responsabile del lancio di un binario Swift autenticato da un’autofirma noto come HLOADER, che cerca di passare per l’applicazione Discord legittima ed esegue .log (cioè SUGARLOADER) per ottenere la persistenza nell’attacco utilizzando un metodo chiamato hijacking del flusso di esecuzione.

KANDYKORN, che è il payload di ultima fase, è un RAT residente in memoria completo di funzionalità per enumerare file, eseguire malware aggiuntivi, esfiltrare dati, terminare processi ed eseguire comandi arbitrari.

“Il DPRK, tramite unità come il gruppo Lazarus, continua a prendere di mira le imprese del settore crittografico con l’obiettivo di rubare criptovalute al fine di aggirare le sanzioni internazionali che ostacolano la crescita della loro economia e delle loro ambizioni“, hanno affermato i ricercatori.

Kimsuky ritorna con il malware FastViewer aggiornato

La divulgazione giunge mentre il team di analisi delle minacce S2W ha scoperto una variante aggiornata di uno spyware Android chiamato FastViewer, utilizzato da un gruppo di minacce nordcoreano chiamato Kimsuky (alias APT43), un’organizzazione hacker sorella del gruppo Lazarus.

FastViewer, documentato per la prima volta dalla società di sicurezza informatica sudcoreana nell’ottobre 2022, sfrutta i servizi di accessibilità di Android per raccogliere in modo occulto dati sensibili dai dispositivi compromessi, mascherandosi come applicazioni di sicurezza o e-commerce apparentemente innocue propagate tramite phishing o smishing.

È inoltre progettato per scaricare un malware di secondo livello chiamato FastSpy, basato sul progetto open source AndroSpy, per eseguire comandi di raccolta ed esfiltrazione dati.

“La variante è in produzione almeno dal luglio 2023 e, come la versione iniziale, si è riscontrato che induce l’installazione distribuendo APK repackaged che includono codice maligno in applicazioni legittime“, ha dichiarato S2W.

Un aspetto notevole della nuova versione è l’integrazione della funzionalità di FastSpy in FastViewer, eliminando la necessità di scaricare malware aggiuntivi; detto ciò, S2W ha affermato che “non sono noti casi di questa variante distribuita in natura”.