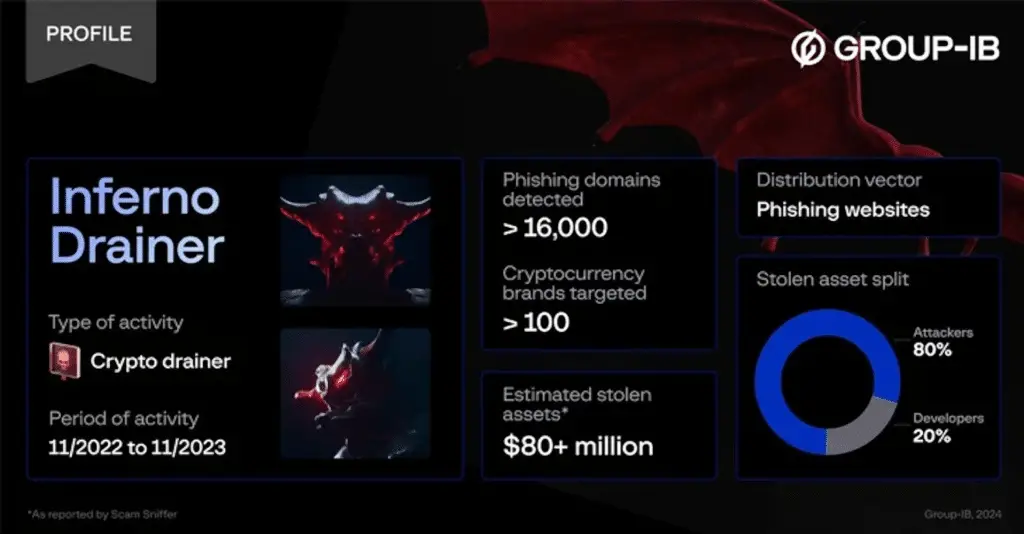

Gli operatori dietro l’ormai defunta Inferno Drainer, ovverosia uno dei kit più popolari per il furto di criptovalute, hanno creato più di 16.000 domini maligni unici nel corso di un anno tra il 2022 e il 2023.

Come Inferno Drainer ha rubato 87 milioni di dollari in criptovalute

Lo schema “ha sfruttato pagine di phishing di alta qualità per attirare utenti inconsapevoli a connettere i loro portafogli di criptovalute con l’infrastruttura degli attaccanti che contraffaceva i protocolli Web3 per ingannare le vittime nell’autorizzare transazioni“, ha dichiarato Group-IB, con sede a Singapore, in un rapporto.

Inferno Drainer, attivo da novembre 2022 a novembre 2023, si stima che abbia guadagnato oltre 87 milioni di dollari in profitti illeciti frodando più di 137.000 vittime.

Il malware fa parte di un insieme più ampio di offerte simili disponibili per gli affiliati secondo il modello di “scam-as-a-service” (o “drainer-as-a-service”) in cambio di una percentuale del 20% dei loro guadagni.

Inoltre, i clienti di Inferno Drainer potevano caricare il malware sui propri siti di phishing o utilizzare il servizio dello sviluppatore per creare e ospitare siti di phishing, sia senza costi aggiuntivi che con un addebito del 30% degli asset rubati in alcuni casi.

Secondo Group-IB, l’attività ha contraffatto oltre 100 marchi di criptovalute tramite pagine appositamente create ospitate su più di 16.000 domini unici.

Un’ulteriore analisi di 500 di questi domini ha rivelato che il drainer basato su JavaScript era inizialmente ospitato su un repository GitHub (kuzdaz.github[.]io/seaport/seaport.js) prima di essere incorporato direttamente nei siti web; l’utente “kuzdaz” attualmente non esiste.

In modo simile, un altro insieme di 350 siti includeva un file JavaScript, “coinbase-wallet-sdk.js,” su un diverso repository GitHub, “kasrlorcian.github[.]io.”

Questi siti venivano poi diffusi su piattaforme come Discord e X (precedentemente noto come Twitter), attirando potenziali vittime a cliccarvi sotto il pretesto di offrire token gratuiti (noti anche come airdrop) e di connettere i loro portafogli, momento in cui i loro asset venivano svuotati una volta che le transazioni venivano approvate.

Utilizzando i nomi seaport.js, coinbase.js e wallet-connect.js, l’idea era quella di mascherarsi da protocolli Web3 popolari come Seaport, WalletConnect e Coinbase per completare le transazioni non autorizzate; il sito web più vecchio contenente uno di questi script risale al 15 maggio 2023.

“Un’altra caratteristica tipica dei siti di phishing appartenenti a Inferno Drainer era che gli utenti non potevano aprire il codice sorgente del sito utilizzando tasti rapidi o facendo clic destro sul mouse“, ha detto l’analista di Group-IB, Viacheslav Shevchenko. “Ciò significa che i criminali hanno cercato di nascondere i loro script e le attività illegali dalle loro vittime.”

È importante notare che l’account X di Mandiant, di proprietà di Google, è stato compromesso all’inizio di questo mese per distribuire link a una pagina di phishing che ospitava un drainer di criptovalute identificato come CLINKSINK.

“Crediamo che il modello ‘X as a service’ continuerà a prosperare, anche perché crea maggiori opportunità per individui meno tecnicamente competenti che cercano di diventare criminali informatici, e per gli sviluppatori è un modo altamente redditizio per aumentare i loro guadagni“, ha dichiarato l’azienda, aggiungendo “Inoltre, ci aspettiamo di vedere un aumento dei tentativi di hackerare account ufficiali, poiché i post presumibilmente scritti da una voce autorevole sono suscettibili di ispirare fiducia agli occhi degli spettatori e potrebbero rendere le potenziali vittime più propense a seguire i link e connettere i loro account.”

Inoltre, Group-IB ha affermato che il successo di Inferno Drainer potrebbe alimentare lo sviluppo di nuovi drainer e portare a un aumento dei siti contenenti script maligni che contraffanno i protocolli Web3, notando che il 2024 potrebbe diventare l'”anno del drainer.”

“Inferno Drainer potrebbe aver cessato la sua attività, ma la sua rilevanza nel corso del 2023 evidenzia i gravi rischi per i detentori di criptovalute mentre i drainer continuano a svilupparsi ulteriormente“, ha dichiarato Andrey Kolmakov, capo del Dipartimento di Investigazione sui Crimini Informatici ad alta tecnologia di Group-IB.

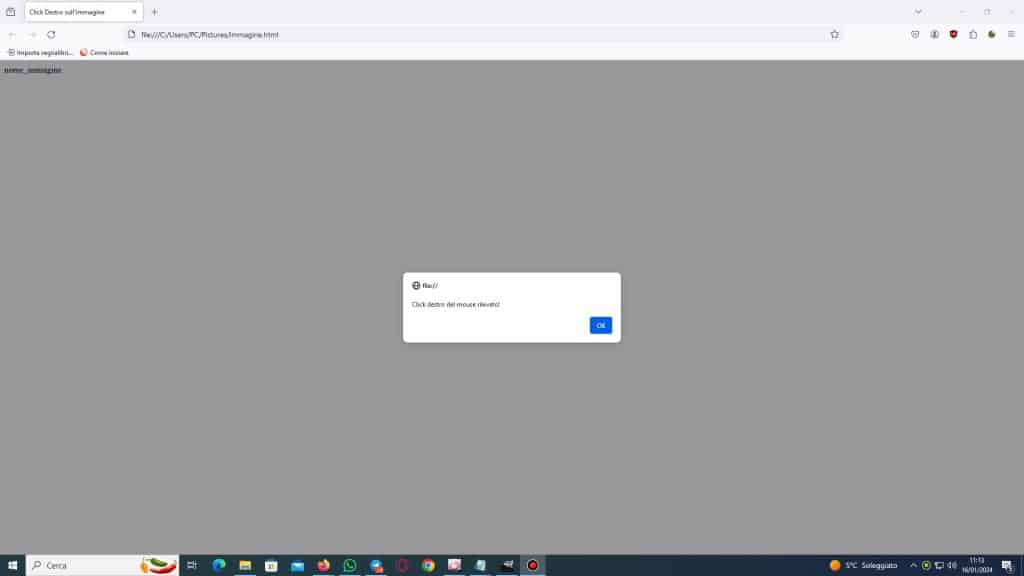

Un esempio concreto per il tasto destro del mouse in JavaScript

Gli operatori dietro Inferno Drainer hanno usato uno script in JavaScript (o per meglio dire una serie di Script), il seguente esempio, per forza di cose, non sarà un malware, ma mostra quanto è facile far sì che con un tasto destro del mouse succeda qualcosa, anche se nell’esempio sarà solo un alert.

<HTML>

<HEAD>

<META charset=”UTF-8″>

<META name=”viewport” content=”width=device-width, initial-scale=1.0“>

<title>Click Destro sull’Immagine</title>

</head>

<body>

<img id=”miaImmagine” src=”path_all_immagine.jpg” alt=”nome_immagine“>

<script>

// Ottieni riferimento all’elemento immagine

var immagine = document.getElementById(‘miaImmagine’);

// Aggiungi un gestore di eventi per l’evento contextmenu

immagine.addEventListener(‘contextmenu’, function (event) {

// Impedisci il comportamento predefinito del menu di contesto

event.preventDefault();

// Verifica se l’evento è stato generato dal tasto destro del mouse

if (event.button == 2) {

// Visualizza un alert

alert(‘Click destro del mouse rilevato!‘);

}

});

</script>

</body>

</html>

Con questo script, oltre a creare una pagina salvata in formato HTML, crei anche semplice appare solo una finestra di Alert.

Immagina invece che, invece di fare un semplice alert, ti facesse il redirect ad un sito esterno con qualche script in PHP malevolo che va ad infettare il tuo wallet digitale.