I ricercatori di sicurezza informatica hanno rivelato una nuova campagna di phishing che ha preso di mira aziende europee con l’obiettivo di raccogliere credenziali di accesso e prendere il controllo dell’infrastruttura cloud Microsoft Azure delle vittime e tale campagna è stata denominata HubPhish da Palo Alto Networks Unit 42 a causa dell’abuso degli strumenti HubSpot nella catena di attacco.

La campagna di phishing HubPhish e i suoi obbiettivi

Tra gli obiettivi della campagna HubPhish figurano almeno 20.000 utenti dei settori automobilistico, chimico e manifatturiero di composti industriali in Europa.

“Il picco degli attacchi di phishing si è registrato a giugno 2024, con la creazione di moduli falsi tramite il servizio HubSpot Free Form Builder“, hanno affermato i ricercatori di sicurezza Shachar Roitman, Ohad Benyamin Maimon e William Gamazo in un rapporto riguardo la campagna HubPhish.

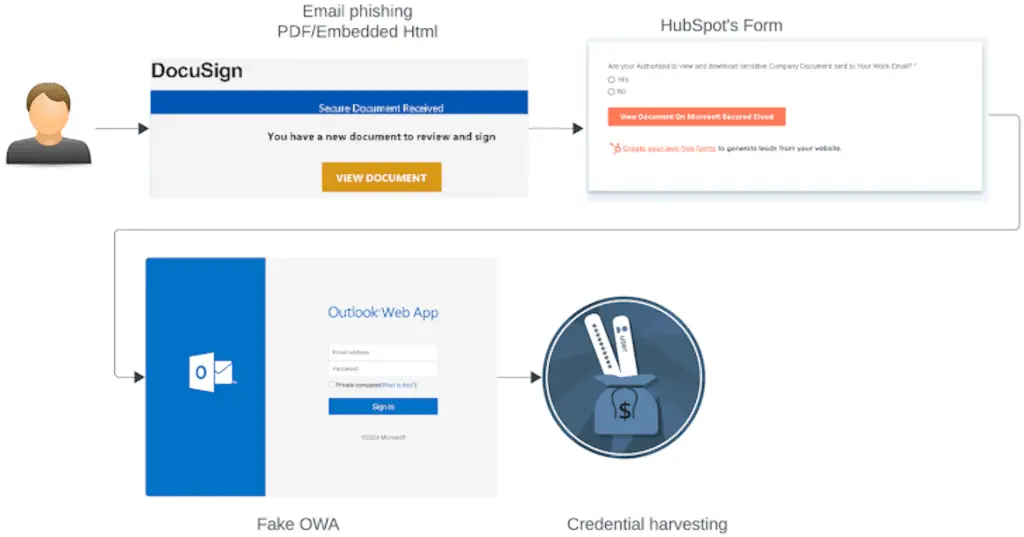

Gli attacchi della campagna HubPhish prevedono l’invio di email di phishing a tema DocuSign che invitano i destinatari a visualizzare un documento; gli utenti vengono quindi reindirizzati a link malevoli di HubSpot Free Form Builder, da cui accedono a una falsa pagina di login di Office 365 Outlook Web App, progettata per rubare le credenziali.

Secondo Unit 42, durante la campagna di phishing, HubSpot non è stato compromesso né i link del Free Form Builder sono stati inviati alle vittime tramite l’infrastruttura della piattaforma cliente.

Quali danni ha causato (e sta causando) la campagna di phishing HubPhish

La società ha identificato almeno 17 moduli attivi utilizzati per reindirizzare le vittime a diversi domini controllati dai criminali informatici ed una parte significativa di questi domini era ospitata sul dominio di primo livello (TLD) “.buzz”.

“La campagna di phishing è stata ospitata su diversi servizi, tra cui Bulletproof VPS host,” ha dichiarato la società. “[il criminale informatico] ha inoltre utilizzato questa infrastruttura per accedere ai tenant Microsoft Azure compromessi durante l’operazione di appropriazione degli account.“

La “manomissione” del cloud di Microsoft Azure

Dopo aver ottenuto con successo l’accesso a un account, il criminale informatico aggiunge un nuovo dispositivo sotto il proprio controllo all’account per stabilire una persistenza.

“I criminali informatici hanno diretto la campagna di phishing per colpire l’infrastruttura cloud Microsoft Azure della vittima tramite attacchi di raccolta credenziali sul computer endpoint della vittima,” ha spiegato Unit 42. “Hanno quindi seguito questa attività con operazioni di movimento laterale verso il cloud.“

Lo sviluppo avviene mentre sono stati individuati attaccanti che impersonano SharePoint in email di phishing progettate per distribuire una famiglia di malware per il furto di informazioni chiamata XLoader (un successore di Formbook).

Gli attacchi di phishing stanno inoltre trovando modi sempre più innovativi per aggirare le misure di sicurezza delle email, tra cui l’abuso di servizi legittimi come Google Calendar e Google Drawings, la rimozione dei protocolli URL (HTTP/HTTPS) dai link incorporati nelle email, e lo spoofing dei marchi di fornitori di sicurezza email come Proofpoint, Barracuda Networks, Mimecast e Virtru.

Gli attacchi che sfruttano la fiducia associata ai servizi Google prevedono l’invio di email contenenti un file calendario (.ICS) con un link a Google Forms o Google Drawings; gli utenti che cliccano sul link vengono invitati a cliccare su un altro link, solitamente mascherato come un pulsante reCAPTCHA o di supporto: una volta cliccato, le vittime vengono reindirizzate a pagine fasulle che orchestrano truffe finanziarie (sì, alla fine è sempre il discorso che non bisognerebbe cliccare in ogni dove…).

Per conferire maggiore autenticità agli attacchi, i criminali informatici inviano gli inviti con il link malevolo tramite Calendar, aggirando completamente gli strumenti di sicurezza delle email; si consiglia agli utenti di abilitare l’impostazione “solo mittenti conosciuti” in Google Calendar per proteggersi da questo tipo di attacchi phishing.