Un ente governativo non ben specificato con sede in Afghanistan è stato preso di mira da un web shell precedentemente non documentato chiamato HrServ.dll in quello che si sospetta essere un attacco di minaccia persistente avanzata (APT).

Come funziona la web shell che prende il nome di HrServ.dll

La web shell, una libreria a collegamento dinamico (DLL) chiamata “hrserv.dll”, presenta “caratteristiche sofisticate come metodi di codifica personalizzati per la comunicazione con il client ed esecuzione in memoria“, ha dichiarato il ricercatore di sicurezza di Kaspersky, Mert Degirmenci, in un’analisi pubblicata questa settimana.

La società di sicurezza informatica russa ha dichiarato di aver identificato varianti del malware risalenti addirittura all’inizio del 2021 in base ai timestamp di compilazione di questi artefatti.

Le web shell sono tipicamente strumenti malevoli che forniscono controllo remoto su un server compromesso; una volta caricata, consente ai vari hacker malintenzionati di eseguire una serie di attività post-sfruttamento, tra cui furto di dati, monitoraggio del server e avanzamento laterale all’interno della rete.

La catena di attacchi coinvolge lo strumento di amministrazione remota PAExec, un’alternativa a PsExec utilizzata come piattaforma di lancio per creare un compito pianificato che si maschera come un aggiornamento Microsoft (“MicrosoftsUpdate”), il quale è successivamente configurato per eseguire uno script batch di Windows (“JKNLA.bat”).

Lo script con un file batch (.bat) accetta come argomento il percorso assoluto di un file DLL (“hrserv.dll”) che viene quindi eseguito come servizio per avviare un server HTTP in grado di analizzare le richieste HTTP in arrivo per azioni successive.

“In base al tipo e alle informazioni all’interno di una richiesta HTTP, vengono attivate specifiche funzioni“, ha affermato Degirmenci, aggiungendo che “i parametri GET utilizzati nel file hrserv.dll, che viene utilizzato per imitare i servizi Google, includono ‘hl’“.

Questo è probabilmente un tentativo da parte del creatore (o dei creatori) di codesta web shell nel tentativo di mescolare queste richieste fraudolente nel traffico di rete e rendere molto più difficile distinguere l’attività dannosa dagli eventi benigni.

All’interno di quelle richieste HTTP GET e POST è presente un parametro chiamato cp, il cui valore (che varia da 0 a 7) determina il prossimo corso di azione e ciò include la creazione di nuovi thread, la creazione di file con dati malevoli scritti su di essi, la lettura di file e l’accesso ai dati HTML di Outlook Web App.

Se il valore di cp nella richiesta POST è “6”, scatena l’esecuzione del codice analizzando i dati codificati e copiandoli in memoria, a seguito del quale viene creato un nuovo thread e il processo entra in uno stato di sleep.

La web shell è anche in grado di attivare l’esecuzione di un “impianto multifunzionale” stealth in memoria responsabile di cancellare la traccia forense eliminando il compito “MicrosoftsUpdate” e i file DLL e batch iniziali.

Attualmente non si conosce l’attore minaccioso dietro la web shell, ma la presenza di diversi errori di battitura nel codice sorgente indica che l’autore del malware non è un madrelingua inglese.

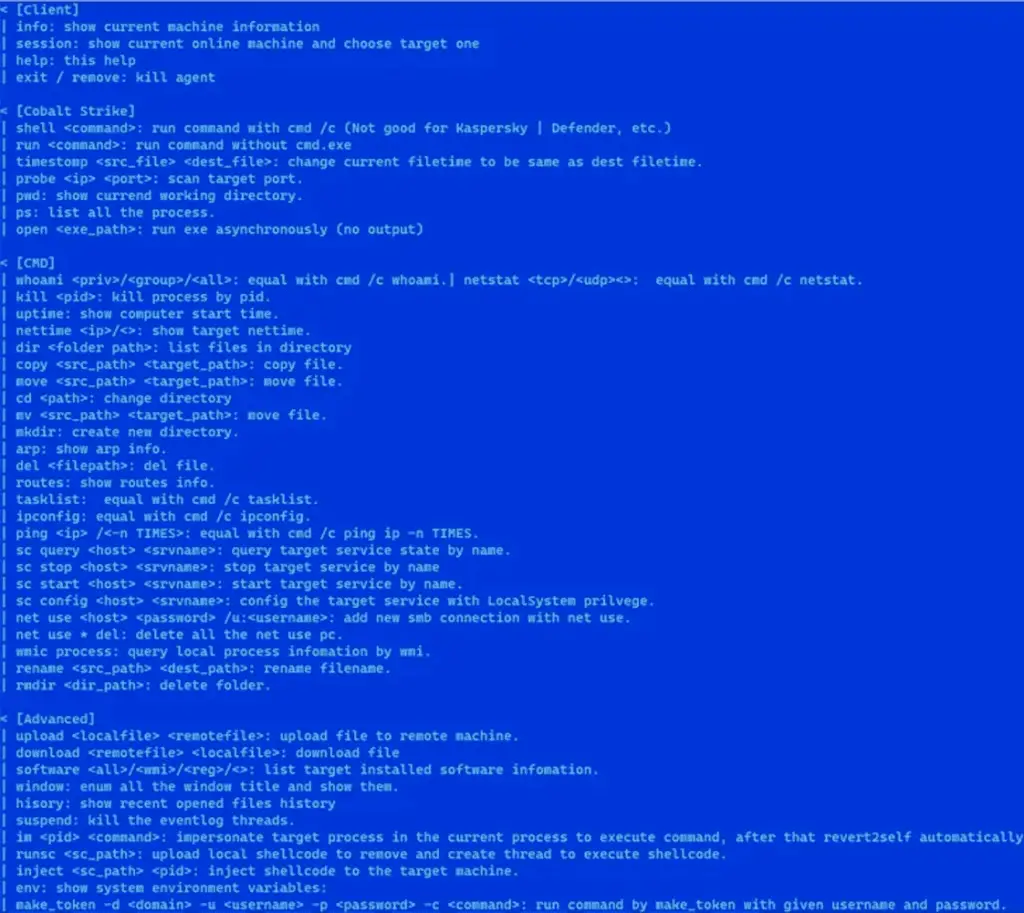

“In particolare, la web shell e l’impianto in memoria utilizzano stringhe diverse per condizioni specifiche“, ha concluso Degirmenci. “Inoltre, l’impianto in memoria presenta un messaggio di aiuto meticolosamente elaborato.“, aggiungendo in seguito “Dati questi fattori, le caratteristiche del malware sono più coerenti con un’attività maliziosa a scopo finanziario. Tuttavia, la sua metodologia operativa presenta somiglianze con il comportamento delle APT.“