Abbiamo visto in altre occasioni altre tipologie di minacce più o meno conosciute dal grande pubblico: dal ransomware al dropper, ed ora è il turno degli honeypot (letteralmente “vasetti di miele”).

Origine di questo curioso termine, honeypot

Le origini sulla terminologia sono abbastanza incerte. Quel che è certo è che riguarda l’analogia del “come mosche sul miele”, ovverosia una trappola appetibile a malcapitati (in questo caso, utenti poco esperti, generalmente), che cadono appunto come le mosche sul vasetto di miele.

Alcuni attribuiscono addirittura l’origine al personaggio della Disney Winnie The Pooh, poiché si caccia sempre nei guai a causa della sua golosità per il miele.

Kaspersy, invence, sostiene che tale termine deriverebbe dallo spionaggio, quello alla James Bond, dove una relazione romantica con qualcuno serve a rubare informazioni: da qui l’analogia honeymoon (luna di miele) e vasetto di miele.

Quello che è certo è che la minaccia esiste e non è sempre facile da riconoscere.

Tipi di honeypot

Si possono dividere in due macrocategorie:

- di ricerca;

- di produzione.

Secondo Nord VPN, gli honeypot di ricerca “sono utilizzati soprattutto da istituzioni governative e da centri di ricerca e si tratta di sistemi molto complessi che hanno come scopo principale quello di analizzare gli attacchi subiti per poter perfezionare le tecniche di protezione esistenti“.

Di contro quelli di produzione: “sono utilizzati generalmente dalle aziende. Sono solitamente implementati all’interno di un più ampio sistema di difesa attiva (Intrusion Detection System o IDS), vale a dire un sistema che permette di identificare in anticipo gli attacchi per attivare le contromisure adeguate.”

Oltre a questi due elencati si possono ulteriorimente classificare in altre tre sottotipologie:

- Puri.

- Ad alta interazione.

- A bassa interazione.

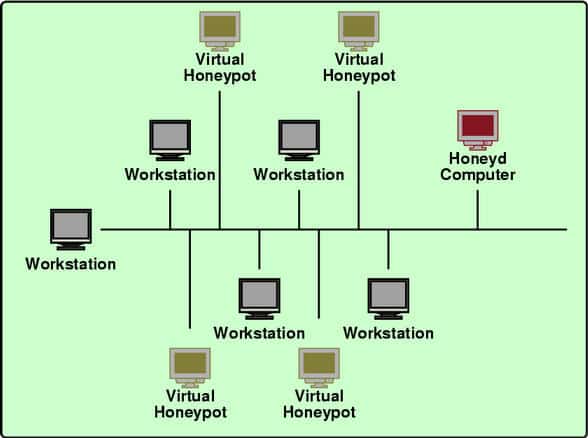

Gli honeypot puri sono sostanzialmente macchine fisiche destinate allo scopo di distrarre l’attaccante, quindi per contrastare un potenziale attacco hacker.

Quelli ad alta interazione sono computer veri e propri che eseguono applicativi o servizi, facendo credere agli intrusi di interagire con vere informazioni dell’azienda o dell’organizzazione.

Invece i “vasetti di miele” a bassa interazione emulano sistemi operativi o servizi, ma permettono ai difensori di raccogliere una quantità inferiore di informazioni sugli attacchi.

Come vedi, questo giro non sono sempre negativi

Come puoi constatare, in questo caso non si tratta sempre di qualcosa che serve a rubare dati, bensì a difendere dati di aziende, privati ed organizzazioni varie.

Contrariamente ad altri metodi di rilevamento (vedi antivirus ed antimalware), questa tecnica dà un numero molto inferiore di falsi positivi.

Quando gli honeypot, invece, colpiscono in modo negativo

Un esempio di “trappola” di questo tipo potrebbe essere un programma od un servizio che promette vantaggi (ad esempio denaro), o comunque far credere al malcapitato di essersi disconnesso dal sito e inconsapevolmente mette i propri dati (il fake login, sostanzialmente).

Un altro esempio potrebbe essere un programma, oppure un servizio, che promette dei vantaggi per l’utente, ma in realtà fa tutt’altro; un esempio potrebbe essere il recente caso duckduckgo che, in barba a varie promesse sulla privacy, possiede in realtà cookies della Microsoft nelle sue versioni mobile.

Questo è un tipico esempio di honeypot che è a danno dell’utente, non in sua difesa.

Riconoscerli potrebbe essere arduo

Effettivamente se un servizio è legittimo come il caso DuckDuckGo su dispositivi mobili, può risultare un’impresa non indifferente riconoscere quali sono honeypot e quali non lo sono tra servizi, siti e programmi vari.

L’unica opzione per poter riconoscere questa serie di minacce è quella di rimanere informati sugli eventi e le ultime notizie della sicurezza informatica e di sentire varie campane: non ci sono altre vie.

Come vedi, rispetto ad altre minacce ben definite, questa non solo non sempre è una minaccia, ma è difficile da definire in modo univoco.