I ricercatori di sicurezza informatica hanno fatto luce su una nuova versione di un ceppo di ransomware chiamato HardBit, che viene distribuito con nuove tecniche di offuscamento per scoraggiare gli sforzi di analisi.

HardBit: in cosa differisce la versione 4.0 dalle precedenti?

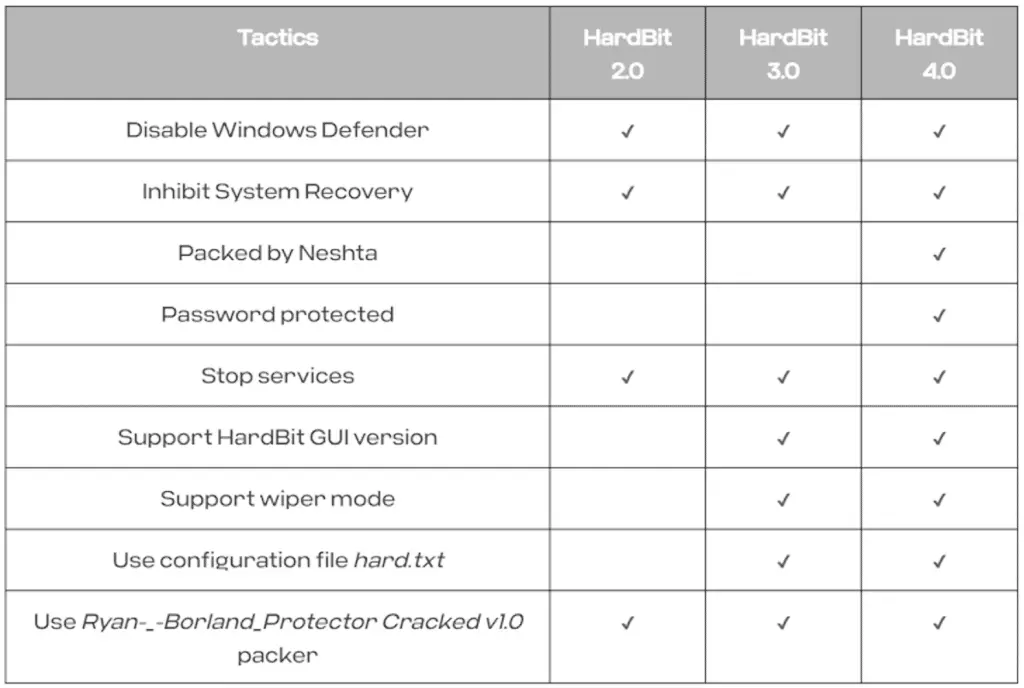

“A differenza delle versioni precedenti, il gruppo HardBit Ransomware ha migliorato la versione 4.0 con la protezione tramite passphrase“, hanno detto i ricercatori di sicurezza informatica Kotaro Ogino e Koshi Oyama in un’analisi. “La passphrase deve essere fornita durante il runtime affinché il ransomware possa essere eseguito correttamente. Ulteriore offuscamento ostacola i ricercatori della sicurezza nell’analisi del malware.”

HardBit, emerso per la prima volta nell’ottobre 2022, è stato creato da persone che sono motivate finanziariamente tant’è che, HardBit, similmente ad altri gruppi di ransomware, opera con l’obiettivo di generare entrate illecite tramite tattiche di doppia estorsione.

Ciò che distingue questo gruppo di criminali informatici è che non gestisce un sito di fuga di dati, ma invece mette pressione alle vittime affinché paghino minacciando di condurre ulteriori attacchi in futuro; il suo principale mezzo di comunicazione avviene tramite il servizio di messaggistica istantanea Tox.

Qual è il vettore di infezione di HardBit?

L’esatto vettore di accesso iniziale utilizzato per violare gli ambienti che prende di mira non è attualmente chiaro, sebbene si sospetti che coinvolga il brute-forcing di servizi RDP e SMB.

I passaggi successivi comprendono il furto di credenziali utilizzando strumenti come Mimikatz e NLBrute, e la scoperta della rete tramite utility come Advanced Port Scanner, permettendo agli attaccanti di muoversi lateralmente attraverso la rete tramite RDP.

“Dopo aver compromesso un host vittima, il payload del ransomware HardBit viene eseguito e compie una serie di passaggi che riducono le capacità di sicurezza dell’host prima di criptare i dati della vittima“, ha detto Varonis nel suo rapporto tecnico su HardBit 2.0 l’anno scorso.

La crittografia degli host vittime viene eseguita distribuendo HardBit, che viene consegnato utilizzando un virus noto come Neshta; è importante notare che Neshta è stato utilizzato in passato dai criminali informatici anche per distribuire il ransomware Big Head.

La disattivazione di Microsoft Windows Defender su sistemi operativi Microsoft Windows

HardBit è anche progettato per disabilitare Microsoft Defender Antivirus e terminare processi e servizi per eludere la potenziale rilevazione delle sue attività e inibire il recupero del sistema; cripta quindi i file di interesse, aggiorna le loro icone, cambia lo sfondo del desktop e modifica l’etichetta del volume del sistema con la stringa “Locked by HardBit.”

Oltre a essere offerto agli operatori in forma di versioni a riga di comando o GUI, il ransomware richiede un ID di autorizzazione affinché possa essere eseguito con successo; la versione GUI supporta inoltre una modalità wiper per cancellare irrevocabilmente i file e pulire il disco.

“Una volta che i criminali informatici inseriscono con successo l’ID di autorizzazione decodificato, HardBit richiede una chiave di crittografia per criptare i file sulle macchine target e procede con la procedura del ransomware“, ha osservato Cybereason, aggiungendo: “La funzione di modalità wiper deve essere abilitata dal gruppo HardBit Ransomware e la funzione è probabilmente un’opzione aggiuntiva che gli operatori devono acquistare. Se gli operatori necessitano della modalità wiper, dovrebbero distribuire hard.txt, un file di configurazione opzionale del binario di HardBit che contiene l’ID di autorizzazione per abilitare la modalità wiper.”

Lo sviluppo arriva mentre l’azienda di cybersecurity Trellix ha scritto un rapporto dettagliato un attacco ransomware chiamato CACTUS che è stato osservato sfruttare vulnerabilità di sicurezza in Ivanti Sentry (CVE-2023-38035) per installare il malware di crittografia dei file utilizzando strumenti legittimi di desktop remoto come AnyDesk e Splashtop.

L’attività di ransomware continua a “rimanere in una tendenza al rialzo” nel 2024, con gli autori di ransomware che rivendicano 962 attacchi nel primo trimestre del 2024, in aumento rispetto agli 886 attacchi segnalati anno su anno; LockBit, Akira e BlackSuit sono emersi come le famiglie di ransomware più prevalenti durante il periodo, ha detto Symantec.

Secondo il rapporto del 2024 Unit 42 Incident Response di Palo Alto Networks, il tempo medio per passare dal compromesso all’esfiltrazione dei dati è sceso da nove giorni nel 2021 a due giorni l’anno scorso. In quasi la metà (45%) dei casi quest’anno, era inferiore a 24 ore.

“Le prove disponibili suggeriscono che lo sfruttamento di vulnerabilità note in applicazioni rivolte al pubblico continua a essere il principale vettore per gli attacchi ransomware,” ha detto la compagnia di proprietà di Broadcom. “Portare il proprio driver vulnerabile (BYOVD) continua a essere una tattica favorita tra i gruppi di ransomware, particolarmente come mezzo per disabilitare le soluzioni di sicurezza.”