I ricercatori di sicurezza informatica hanno scoperto una nuova campagna malware chiamato Hadooken che prende di mira gli ambienti Linux per condurre attività illecite di mining di criptovalute.

Hadooken e il furto di criptovalute

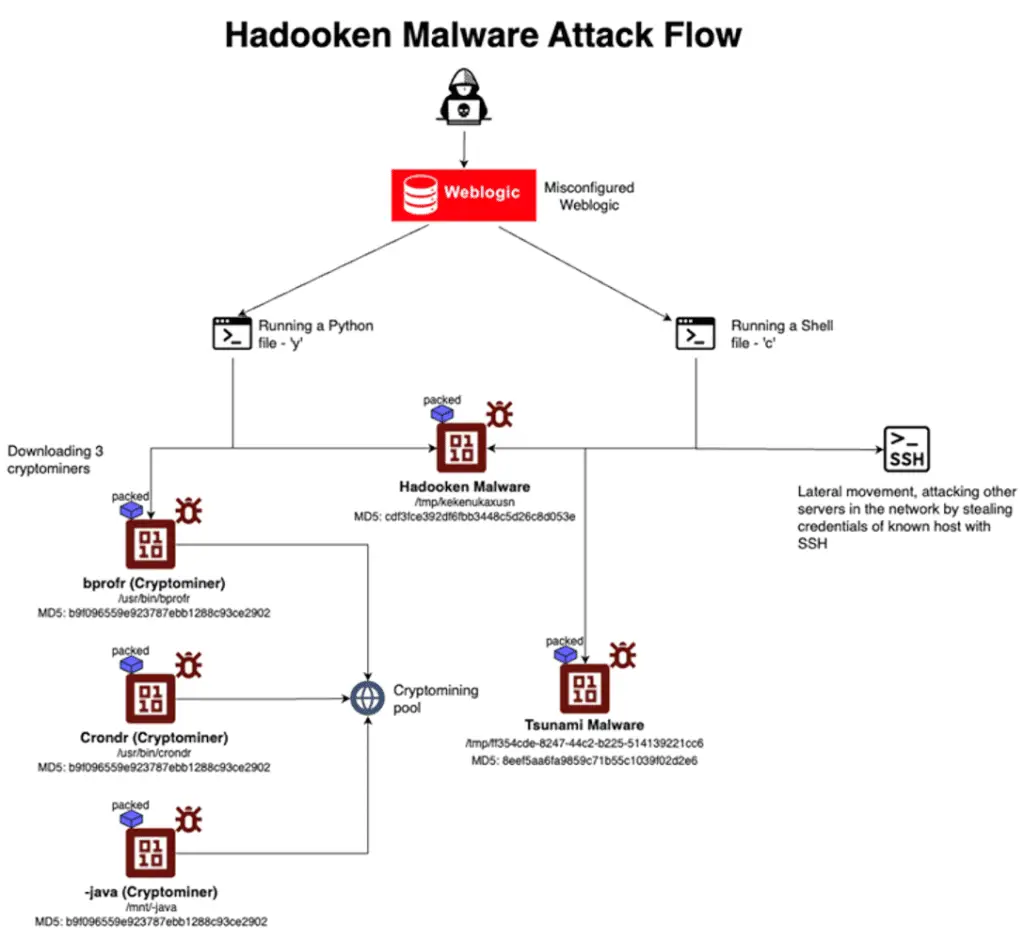

L’attività, che si rivolge specificamente al server Oracle Weblogic, è progettata per distribuire un malware chiamato Hadooken, secondo la società di sicurezza cloud Aqua.

“Quando Hadooken viene eseguito, rilascia un malware Tsunami e installa un miner di criptovalute“, ha dichiarato il ricercatore di sicurezza Assaf Moran.

Le catene di attacco sfruttano vulnerabilità di sicurezza note e configurazioni errate, come credenziali deboli, per ottenere un primo punto d’accesso ed eseguire codice arbitrario su istanze vulnerabili.

Questo viene realizzato lanciando due payload quasi identici, uno scritto in Python e l’altro, uno script shell, entrambi responsabili di recuperare il malware Hadooken da un server remoto (“89.185.85[.]102” o “185.174.136[.]204“).

“Inoltre, la versione dello script shell tenta di iterare su varie directory contenenti dati SSH (come credenziali utente, informazioni sull’host e segreti) e utilizza queste informazioni per attaccare server noti“, ha detto Morag che ha poi aggiunto: “Si muove poi lateralmente all’interno dell’organizzazione o degli ambienti connessi per diffondere ulteriormente il malware Hadooken.“

Hadooken include due componenti: un miner di criptovalute e una botnet per attacchi Distributed Denial-of-Service (DDoS) chiamata Tsunami (nota anche come Kaiten), che ha una storia di varie serie di attacchi informatici a servizi Jenkins e Weblogic implementati in cluster Kubernetes.

Inoltre, il malware si occupa di stabilire la persistenza sull’host creando cron job per eseguire periodicamente il miner di criptovalute a frequenze variabili.

Aqua ha osservato che l’indirizzo IP 89.185.85[.]102 è registrato in Germania sotto la società di hosting Aeza International LTD (AS210644), con un rapporto precedente di Uptycs del febbraio 2024 che lo collega a una campagna di criptovalute condotta dal gruppo 8220, sfruttando vulnerabilità in Apache Log4j e Atlassian Confluence Server e Data Center.

Il secondo indirizzo IP 185.174.136[.]204, attualmente inattivo, è anch’esso collegato ad Aeza Group Ltd. (AS216246); come evidenziato da Qurium e EU DisinfoLab nel luglio 2024, Aeza è un fornitore di servizi di hosting “bulletproof” con una presenza a Mosca M9 e in due data center a Francoforte.

“Il modus operandi di Aeza e la sua rapida crescita possono essere spiegati dal reclutamento di giovani sviluppatori affiliati a fornitori di hosting ‘bulletproof’ in Russia che offrono riparo al crimine informatico“, hanno affermato i ricercatori nel rapporto.

Ennesimo malware su Linux: serve un antivirus?

L’ennesimo malware scoperto su Linux, come Hadooken, riaccende il dibattito sull’effettiva necessità di un antivirus su questo sistema operativo; tradizionalmente considerato più sicuro rispetto a Windows, Linux è stato spesso percepito come un ambiente meno esposto alle minacce informatiche.

Tuttavia, l’aumento di malware mirati, soprattutto in contesti specifici come server e ambienti cloud, mette in discussione questa sicurezza “intrinseca” e anche se l’adozione di un antivirus su desktop Linux rimane poco comune, per i server e le infrastrutture aziendali può essere un’ulteriore barriera difensiva contro attacchi sempre più sofisticati, soprattutto quando si tratta di proteggere credenziali e garantire la continuità dei servizi.

L’esempio più clasico essendo gratuito e open source è ClamAV, tuttavia è molto difficile da configurare in tempo reale per utenti poco esperti, limitando così la sua diffusione in ambito domestico o tra coloro che non hanno competenze tecniche avanzate.

Curiosità sul nome Hadooken

Il nome “Hadooken” del malware potrebbe essere un curioso riferimento alla famosa mossa speciale del videogioco Street Fighter, nota appunto come “Hadouken” e questa mossa è eseguita dal personaggio Ryu, che lancia una potente sfera di energia contro i suoi avversari; oltre a Ryu è eseguita da Ken e Sakura.

Il termine stesso è di origine giapponese e significa “pugno di onda” (波動拳), riferendosi a un attacco rapido e devastante e questo collegamento al videogioco potrebbe essere stato scelto per evocare l’idea di un attacco altrettanto rapido ed efficace contro i sistemi presi di mira.