Martedì Microsoft ha dichiarato di aver adottato misure per disabilitare i falsi account Microsoft Partner Network (MPN) utilizzati per creare applicazioni OAuth dannose come parte di una campagna di phishing progettata per violare gli ambienti cloud delle organizzazioni e rubare la posta elettronica.

Cos’è il protocollo OAuth in breve

Per chi non lo sapesse OAuth è un protocollo che fu progettato per i siti HTTP, citando wikipedia “consente l’emissione di un token di accesso da parte di un server autorizzativo ad un client di terze parti, previa approvazione dell’utente proprietario della risorsa cui si intende accedere.”

In pratica mandi un segnale con questo protocollo e dall’altra parte qualcuno (o qualche programma) ti autorizza ad “entrare”.

Com’è avvenuto l’abuso di questo protocollo

“Le applicazioni create da questi malfattori sono state poi utilizzate in una campagna di phishing del consenso, che ha indotto gli utenti a concedere autorizzazioni alle app fraudolente“, ha detto il colosso statunitense della tecnologia. “Questa campagna di phishing ha preso di mira un sottoinsieme di clienti con sede principalmente nel Regno Unito e in Irlanda“.

Il consent phishing è un attacco di ingegneria sociale con il quale gli utenti vengono indotti a concedere autorizzazioni ad applicazioni cloud dannose, che possono pertanto essere utilizzate come “armi” per ottenere l’accesso a servizi cloud legittimi e ai dati sensibili degli utenti.

Il produttore di Windows ha dichiarato di essere venuto a conoscenza della campagna il 15 dicembre 2022 e che da allora ha allertato i clienti interessati tramite posta elettronica; la società ha notato anche che gli autori di queste minacce informatiche hanno abusato del consenso per esfiltrare le caselle di posta.

Inoltre, Microsoft ha affermato di aver implementato ulteriori misure di sicurezza per migliorare il processo di controllo associato al Microsoft Cloud Partner Program (precedentemente noto come MPN) e ridurre al minimo il potenziale di comportamenti (che sfruttano bug del protocollo OAuth) fraudolenti in futuro.

La divulgazione coincide con un rapporto pubblicato da Proofpoint su come i malintenzionati hanno sfruttato il bug del protocollo OAuth con successo lo stato di “editore verificato” di Microsoft per infiltrarsi negli ambienti cloud delle organizzazioni.

Ciò che è notevole di questa campagna è che imitando marchi famosi, gli hacker sono riusciti anche a ingannare Microsoft per ottenere il badge blu verificato. “L’attore ha utilizzato account partner fraudolenti per aggiungere un editore verificato alle registrazioni delle app OAuth create in Azure AD“, ha spiegato la società.

Questi attacchi, i quali han fatto la loro prima comparsa per la prima volta il 6 dicembre 2022, utilizzavano versioni simili di applicazioni legittime come Zoom per indurre gli obiettivi ad autorizzare l’accesso e facilitare il furto di dati. Gli obiettivi includevano finanziari, marketing, manager e alti dirigenti.

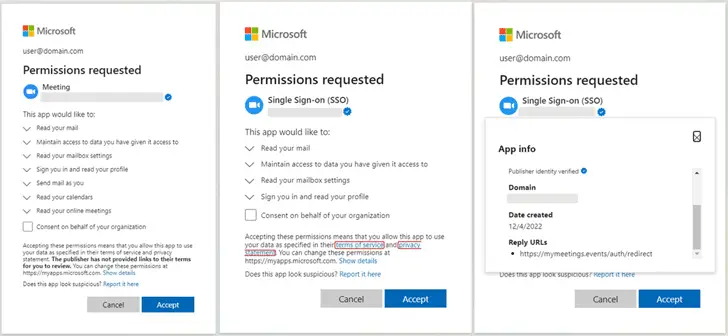

Proofpoint ha notato che le applicazioni con protocollo OAuth dannose avevano “autorizzazioni delegate di vasta portata” come la lettura di e-mail, la regolazione delle impostazioni della casella di posta e l’accesso a file e altri dati collegati all’account dell’utente.

Ha anche affermato che, a differenza di una precedente campagna che ha compromesso gli editori verificati Microsoft esistenti per sfruttare i privilegi delle app OAuth, gli ultimi attacchi sono progettati per impersonare editori legittimi per essere verificati e distribuire le applicazioni non autorizzate.

Due delle applicazioni in questione sono state denominate “Single Sign-on (SSO)”, mentre la terza applicazione è stata chiamata “Meeting” nel tentativo di mascherarsi da software di videoconferenza; tutte e tre le applicazioni, create da tre editori diversi, hanno preso di mira le stesse aziende e hanno sfruttato la stessa infrastruttura controllata dagli “aggressori”.

“Il potenziale impatto per le organizzazioni include account utente compromessi, esfiltrazione di dati, abuso del marchio di organizzazioni impersonate, frode di compromissione della posta elettronica aziendale (BEC) e abuso di cassette postali“, ha affermato la società di sicurezza aziendale.

Sembra che la campagna si sia conclusa il 27 dicembre 2022, una settimana dopo che Proofpoint ha informato Microsoft dell’attacco del 20 dicembre e le applicazioni sono state successivamente disabilitate.

I risultati dimostrano la sofisticatezza con cui è stato montato l’attacco, per non parlare dell’elusione delle protezioni di sicurezza di Microsoft e dell’uso improprio della fiducia che gli utenti ripongono nei fornitori e nei fornitori di servizi aziendali.

Questa non è la prima volta che applicazioni OAuth fasulle vengono utilizzate per prendere di mira i servizi cloud di Microsoft; nel gennaio 2022, Proofpoint ha reso noto nel dettaglio un’altra attività di minaccia denominata OiVaVoii che ha preso di mira dirigenti di alto livello per prendere il controllo dei propri account.

Quindi, nel settembre 2022, Microsoft ha rivelato di aver smantellato un attacco che utilizzava applicazioni OAuth malevoli distribuite su cloud compromessi per rilevare infine i server Exchange e distribuire spam.