Un gruppo di criminali informatici di lingua spagnola chiamato GXC Team è stato osservato mentre integrava kit di phishing con applicazioni Android dannose, portando le offerte di malware-as-a-service (MaaS) a un nuovo livello.

GXC Team, come si comporta secondo i ricercatori di sicurezza informatica

L’azienda di sicurezza informatica di Singapore Group-IB, che monitora GXC Team da gennaio 2023, ha descritto la soluzione di crimeware come una “piattaforma sofisticata di phishing-as-a-service alimentata dall’intelligenza artificiale” capace di colpire utenti di oltre 36 banche spagnole, enti governativi e 30 istituzioni in tutto il mondo.

Il kit di phishing di GXC Team ha un prezzo che varia tra i 150 e i 900 dollari al mese, mentre il pacchetto che include il kit di phishing e il malware Android è disponibile su abbonamento per circa 500 dollari al mese.

Gli obiettivi della campagna includono utenti di istituzioni finanziarie spagnole, oltre a servizi fiscali e governativi, e-commerce, banche e scambi di criptovalute negli Stati Uniti, nel Regno Unito, in Slovacchia e in Brasile. Finora sono stati identificati fino a 288 domini di phishing collegati all’attività.

Parte dei servizi offerti include anche la vendita di credenziali bancarie rubate e schemi di codifica personalizzata per altri gruppi di criminali informatici (come il GXC Team) che prendono di mira banche, istituzioni finanziarie e aziende di criptovalute.

GXC Team sono degli hacker un po’ atipici

“A differenza degli sviluppatori di phishing tipici, il GXC Team ha combinato kit di phishing con un malware per rubare codici OTP via SMS, orientando lo scenario di un attacco phishing tipico in una direzione leggermente diversa“, hanno dichiarato i ricercatori di sicurezza Anton Ushakov e Martijn van den Berk in un rapporto pubblicato giovedì.

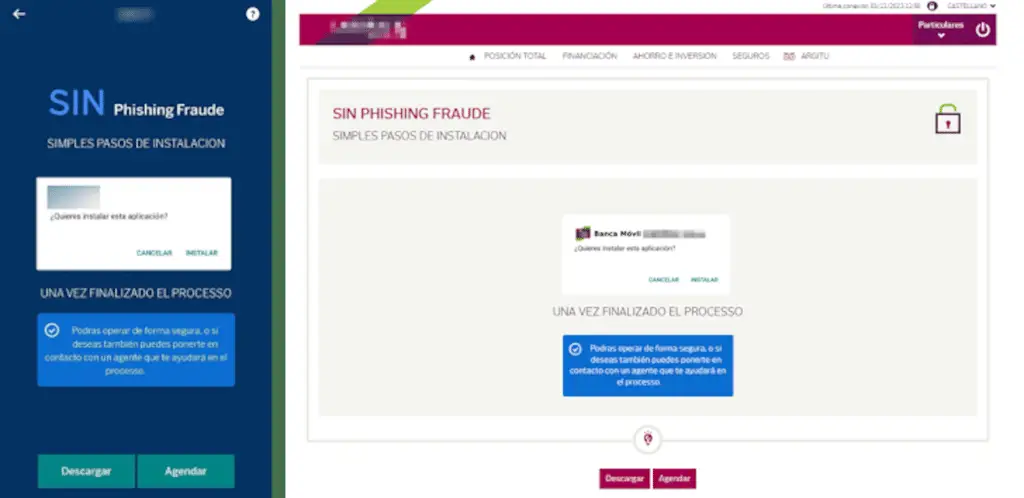

Ciò che è notevole qui è che coloro che stan diertro al GXC Team, invece di utilizzare direttamente una pagina falsa per acquisire le credenziali, incitano le vittime a scaricare un’app bancaria Android per prevenire attacchi di phishing; queste pagine sono distribuite tramite smishing e altri metodi.

Una volta installata, l’applicazione del GXC Team richiede permessi per essere configurata come app SMS predefinita, rendendo così possibile intercettare password monouso e altri messaggi ed esfiltrarli a un bot Telegram sotto il loro controllo.

“Nella fase finale l’app apre il sito web autentico di una banca in WebView permettendo agli utenti di interagire normalmente“, hanno detto i ricercatori. “Dopo di ciò, ogni volta che l’attaccante attiva il prompt OTP, il malware Android riceve e inoltra silenziosamente i messaggi SMS con i codici OTP alla chat Telegram controllata dai malintenzionati.”

Tra gli altri servizi pubblicizzati dai criminali informatici su un canale Telegram dedicato ci sono strumenti di chiamata vocale infusi con IA che permettono ai loro clienti di generare chiamate vocali a potenziali obiettivi basate su una serie di prompt direttamente dal kit di phishing.

Queste chiamate generalmente si mascherano come provenienti da una banca, istruendo gli utenti a fornire i loro codici di autenticazione a due fattori (2FA), installare app dannose o eseguire altre azioni arbitrarie.

“Utilizzare questo meccanismo semplice ma efficace rende lo scenario della truffa ancora più convincente per le loro vittime e dimostra quanto rapidamente e facilmente gli strumenti di IA siano adottati e implementati dai criminali nei loro schemi, trasformando scenari di frode tradizionali in nuove tattiche più sofisticate“, hanno sottolineato i ricercatori.

In un recente rapporto, Mandiant, di proprietà di Google, ha rivelato come la clonazione vocale alimentata dall’IA abbia la capacità di imitare il discorso umano con “precisione sorprendente”, consentendo così schemi di phishing (o vishing) più autentici che facilitano l’accesso iniziale, l’escalation dei privilegi e il movimento laterale.

“I criminali informatici possono impersonare dirigenti, colleghi o persino personale di supporto IT per indurre le vittime a rivelare informazioni riservate, concedere accesso remoto ai sistemi o trasferire fondi“, ha dichiarato l’azienda di intelligence sulle minacce.

Google ha anche aggiunto che: “la fiducia intrinseca associata a una voce familiare può essere sfruttata per manipolare le vittime a compiere azioni che normalmente non farebbero, come cliccare su link dannosi, scaricare malware o divulgare dati sensibili.”

I kit di phishing del GXC Team, che vengono anche con capacità di avversario-in-the-middle (AiTM), sono diventati sempre più popolari poiché abbassano la barriera tecnica per l’esecuzione di campagne di phishing su larga scala.

Oltre GXC Team anche altri usano sistemi simili

Il ricercatore di sicurezza informatica mr.d0x, in un rapporto pubblicato il mese scorso, ha detto che è possibile per i malintenzionati sfruttare le progressive web apps (PWAs) per progettare pagine di login convincenti a fini di phishing manipolando gli elementi dell’interfaccia utente per visualizzare una barra URL falsa.

Inoltre, tali kit di phishing AiTM possono essere utilizzati per accedere agli account protetti da passkey su varie piattaforme online tramite un attacco di riduzione del metodo di autenticazione, che sfrutta il fatto che questi servizi offrono ancora un metodo di autenticazione meno sicuro come meccanismo di fallback anche quando le passkey sono state configurate.

“Poiché l’AiTM può manipolare la vista presentata all’utente modificando HTML, CSS e immagini o JavaScript nella pagina di login, poiché viene proxy attraverso l’utente finale, possono controllare il flusso di autenticazione e rimuovere tutti i riferimenti all’autenticazione passkey“, ha detto l’azienda di sicurezza informatica eSentire.

La divulgazione arriva in mezzo a un recente aumento delle campagne di phishing che incorporano URL già codificati utilizzando strumenti di sicurezza come Secure Email Gateways (SEG) nel tentativo di mascherare i link di phishing ed evitare la scansione, secondo Barracuda Networks e Cofense.

Attacchi di ingegneria sociale sono stati anche osservati mentre ricorrono a metodi insoliti in cui gli utenti sono indotti a visitare siti web apparentemente legittimi e quindi vengono invitati a copiare, incollare ed eseguire codice offuscato in un terminale PowerShell con il pretesto di risolvere problemi con la visualizzazione di contenuti in un browser web.

I dettagli del metodo di consegna del malware sono stati precedentemente documentati da ReliaQuest e Proofpoint. McAfee Labs sta monitorando l’attività con il nome ClickFix.

“Integrando script codificati in Base64 in prompt di errore apparentemente legittimi, gli attaccanti ingannano gli utenti a eseguire una serie di azioni che portano all’esecuzione di comandi PowerShell dannosi“, hanno detto i ricercatori Yashvi Shah e Vignesh Dhatchanamoorthy che hanno concluso dicendo che: “questi comandi in genere scaricano ed eseguono payload, come file HTA, da server remoti, distribuendo successivamente malware come DarkGate e Lumma Stealer.”