Non è la prima volta che il gruppo Lazarus, un noto gruppo hacker si fa sentire, va ricordato il caso delle criptovalute di settembre dell’anno scorso, ove questo gruppo era coinvolto.

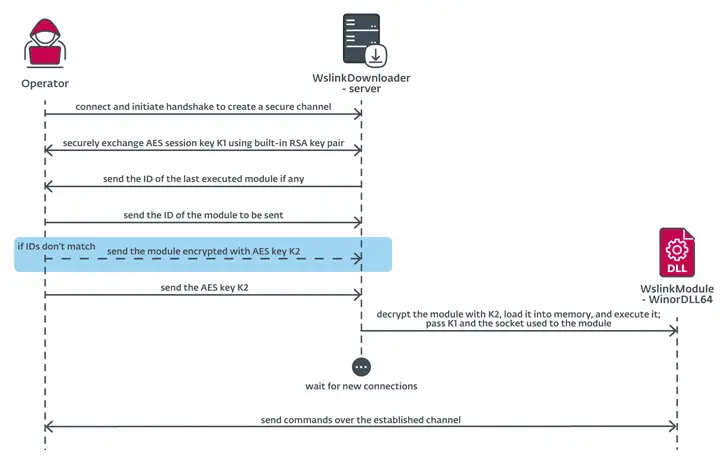

Nuove ricerche svelano che è stato scoperto una nuova backdoor associata a un downloader di malware chiamato Wslink, strumento probabilmente utilizzato dal noto gruppo Lazarus, che da quanto sembra è alleato della Corea del Nord.

Come sfrutta questa problematica il gruppo Lazarus?

Il payload, chiamato WinorDLL64 da ESET, è un impianto completo che può esfiltrare, sovrascrivere ed eliminare file, eseguire comandi PowerShell (ex “prompt dei comandi”) e ottenere informazioni dettagliate sul dispositivo attaccato.

Le sue altre caratteristiche comprendono l’elenco delle sessioni attive, la creazione e la terminazione di processi, l’enumerazione delle unità e “contare” le directory sia compresse (ZIP, RAR, etc.) che non.

Wslink è stato documentato per la prima volta dalla società slovacca di sicurezza informatica nell’ottobre del 2021, descritto come un “loader di malware semplice ma notevole” in grado di eseguire moduli ricevuti in memoria.

“Il payload di Wslink può essere sfruttato successivamente per il movimento laterale, a causa del suo specifico interesse per le sessioni di rete“, ha detto il ricercatore di ESET, Vladislav Hrčka. “Il loader di Wslink ascolta su una porta specificata nella configurazione e può servire clienti di connessione aggiuntivi e persino caricare vari payload“.

Sembra che le intrusioni che sfruttano il malware siano altamente mirate in quanto fino ad oggi sono state osservate solo poche rilevazioni in Europa centrale, Nord America e Medio Oriente.

A marzo 2022, ESET ha approfondito lo studio di questo malware, di un obfuscator (ofuscatore del codice) di “macchina virtuale multistrato avanzato” per evitare la rilevazione e resistere alla reverse engineering.

I collegamenti al gruppo Lazarus derivano dall’analisi di “comportamento” e codice rispetto a campagne precedenti (Operation GhostSecret e Bankshot) che sono state attribuite ad un attacco hacker “insistente”.

Ciò include somiglianze con i campioni GhostSecret descritti da McAfee nel 2018, che includono un “componente di raccolta dati e installazione di impianti” che funziona come un servizio, riproducendo lo stesso comportamento di Wslink.

ESET ha detto che il payload è stato caricato nel database di malware VirusTotal dalla Corea del Sud, dove si trovano alcune delle vittime, aggiungendo credibilità all’implicazione del gruppo Lazarus.

Le scoperte dimostrano ancora una volta il vasto arsenale di strumenti di hacking impiegati dal gruppo Lazarus per attaccare i propri obiettivi.

“Il payload di Wslink è dedicato a fornire mezzi per la manipolazione di file, l’esecuzione di ulteriori codici [perlopiù malevoli] e l’ottenimento di informazioni estese sul sistema sottostante che potrebbero essere sfruttate successivamente per il movimento laterale“, ha detto ESET.

Alcune considerazioni

Il fatto che vengono scoperti nuovi strumenti di hacking (sarebbe meglio dire cracking, in questo caso) come la backdoor Wslink e la sua associazione con il gruppo Lazarus denota la continua minaccia posta dagli attacchi informatici; è importante prendere sul serio la sicurezza informatica e mantenere costantemente aggiornati i software e le misure di sicurezza per prevenire attacchi.

Oltretutto, la scoperta di somiglianze tra il backdoor Wslink e altri strumenti di hacking attribuiti al gruppo Lazarus sottolinea l’importanza della cooperazione internazionale nella lotta contro il cybercrime; la collaborazione tra aziende di sicurezza informatica, autorità governative e organizzazioni internazionali può aiutare a prevenire e contrastare gli attacchi informatici su larga scala.

È importante, infine, che le aziende e gli utenti (soprattutto!) si attrezzino con le conoscenze e le competenze necessarie per prevenire ed eventualmente gestire gli attacchi informatici, attraverso la formazione e l’aggiornamento costante sulle migliori pratiche di sicurezza informatica.

Ricorda che non puoi dire “eh, ma non mi interessano queste cose“, perché “queste cose” fanno parte della vita quotidiana ormai!