La decisione di Microsoft di bloccare per impostazione predefinita le macro di Visual Basic for Applications (VBA) per i file di Office scaricati da Internet ha portato molti malintenzionati informatici ad improvvisare i loro attacchi negli ultimi mesi, uno di questi casi è il gruppo hacker APT; varie “frange” di questo gruppo hanno operato altre volte in diverse occasioni.

Secondo Cisco Talos, gli hacker di questo gruppo, il cui acronimo significa “Advanced Persistent Threat” e le famiglie di malware di base, utilizzano sempre più i file dei componenti aggiuntivi di Excel (.XLL) come vettore di intrusione iniziale.

In che senso il malware APT è “vettore di intrusione iniziale” tramite gli add-in di Excel?

I documenti di Office forniti tramite e-mail di spear-phishing e altri attacchi di ingegneria sociale sono rimasti uno dei punti saldi, ancora oggi utilizzati dai gruppi criminali che cercano di far eseguire codice dannoso, in questo caso tramite macro.

Sostanzialmente le macro in VBA creano una sorta di backdoor, con la quale questi malintenzionati possono accedere ad un computer, o comunque ad un sistema informatico da remoto, e far danni.

Questi documenti, non a caso, convincono le vittime ad abilitare le macro per visualizzare contenuti apparentemente innocui, a scopo di attivare l’esecuzione furtiva di malware in background.

Per contrastare questo uso improprio, Microsoft ha adottato una modifica cruciale a partire da luglio 2022 che blocca le macro nei file di Office allegati ai messaggi di posta elettronica, interrompendo efficacemente l’installazione del potenziale malware sul nascere.

Sebbene questo blocco si applichi solo alle nuove versioni di Access, Excel, PowerPoint, Visio e Word, i malintenzionati, tra cui gli APT, hanno sperimentato altre strade per distribuire i loro malware in giro.

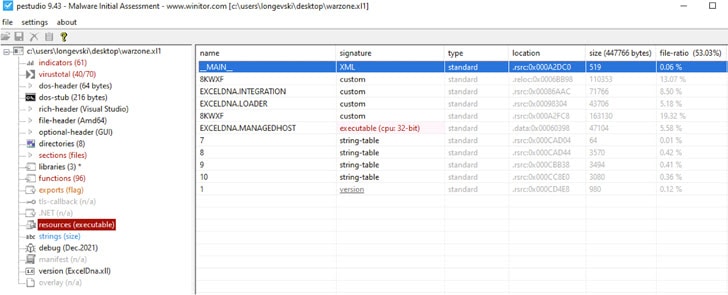

Uno di questi metodi, adottato anche dagli APT, sembrerebbeero essere i file di tipo XLL, descritti da Microsoft come un “tipo di file di libreria a collegamento dinamico (DLL) che può essere aperto solo da Excel“.

“I file XLL possono essere inviati via e-mail e, anche con le consuete misure di scansione anti-malware, gli utenti potrebbero essere in grado di aprirli senza sapere che potrebbero contenere codice dannoso“, ha dichiarato Vanja Svajcer, ricercatore di Cisco Talos, in un’analisi pubblicata la scorsa settimana.

La società di sicurezza informatica ha affermato che gli autori, gli APT, stanno impiegando un mix di componenti aggiuntivi nativi scritti in C++ e quelli sviluppati utilizzando uno strumento gratuito chiamato Excel-DNA, un fenomeno che ha registrato un picco significativo dalla metà del 2021 e che è continuato fino a quest’anno.

Detto questo, si pensa che il primo uso dannoso documentato pubblicamente di XLL si sia verificato nel 2017, quando uno degli APT, detto APT10 (o anche Stone Panda, già noto in altre occasioni) collegato alla Cina, ha utilizzato la tecnica per iniettare il suo payload backdoor nella memoria tramite una particolare tecnica chiamata “process hollowing”, “processo di svuotamento” con una traduzione zoppicante.

Tra altri “artisti” del settore hacking noti si includono TA410 (un autore con collegamenti ad APT10), DoNot Team, FIN7, nonché famiglie di malware di base come Agent Tesla, Arkei, Buer, Dridex, Ducktail, Ekipa RAT, FormBook, IcedID, Vidar Stealer e Warzone RAT.

L’abuso del formato di file XLL per distribuire Agent Tesla e Dridex è stato precedentemente documentato dall’Unità 42 di Palo Alto Networks, rendendo noto che “potrebbe indicare una nuova tendenza nel panorama delle minacce [informatiche]“.

“Poiché sempre più utenti adottano nuove versioni di Microsoft Office, è probabile che gli attori delle minacce si allontaneranno dai documenti dannosi basati su VBA verso altri formati come [i file di estensione] XLL o si affideranno allo sfruttare delle vulnerabilità scoperte di recente per far girare codice dannoso nello spazio di processo di Applicazioni per ufficio“, ha detto Svajcer.

Le macro dannose di Microsoft spingono verso il RAT Ekipa (o Ekipa RAT#)

Ekipra RAT, oltre a incorporare i componenti aggiuntivi XLL Excel, ha anche ricevuto un aggiornamento a novembre 2022 che gli consente di sfruttare le macro di Microsoft Publisher per eliminare il trojan di accesso remoto e rubare informazioni sensibili, in pratica dopo aver rubato informazioni si autoelimina per non essere rilevato.

“Proprio come con altri prodotti per ufficio Microsoft, come Excel o Word, i file Publisher possono contenere macro che verranno eseguite all’apertura o alla chiusura [del] file, il ché li rende interessanti vettori di attacco iniziale dal punto di vista dell’autore della minaccia“, rende noto Trustwave.

Vale la pena dire che le restrizioni di Microsoft per impedire l’esecuzione delle macro nei file scaricati da Internet non si estendono anche ai file Publisher, rendendoli una potenziale via per gli attacchi proprio tramite questo programma.

“L’Ekipa RAT è un ottimo esempio di come i malintenzionati cambino continuamente le loro tecniche per stare al passo con i difensori [come esperti informatici o programmi per difendersi tipo antivirus]“, ha affermato Wojciech Cieslak, ricercatore di Trustwave. “I creatori di questo malware stanno monitorando i cambiamenti nel settore della sicurezza, come il blocco delle macro da Internet da parte di Microsoft e modificando le loro tattiche di conseguenza“.

Per farla facile: hai presente quel fastidioso Windows Defender che magari hai disattivato pensando di fare una furbata? Molto spesso invece in casi come questi si rivela utile, anche se qui APT e compagnia bella cercano di fare in modo che queste minacce non siano rilevate.

Attenzione alle mail: siamo alle solite

Come puoi notare gli “attacchi” avvengono proprio perché molto spesso non c’è l’attenzione adatta da parte dell’utente finale.

In un certo senso come nel caso dell’improprietà di parlare di “attacco ransomware“, è anche qui improprio parlare di un vero e proprio attacco, dato che è la disattenzione dell’utente il vero e proprio nemico.

Anche se è vero che molto spesso queste mail ingannevoli sono precise, è bene controllare che l’indirizzo del mittente non abbia una serie di numeri e lettere messi in un ordine strano; sfortunatamente questo, che dovrebbe essere il primo controllo, specie da parte di chi lavora, è l’ultima cosa che si nota.