Malintenzionati informatici potrebbero approfittare della “insufficiente” visibilità forense nella piattaforma Google Cloud Platform (GCP) per arraffare dati sensibili, secondo una nuova ricerca.

“Purtroppo, GCP non fornisce il livello di visibilità nei suoi registri di archiviazione necessario per consentire una qualsiasi indagine forense efficace, rendendo le organizzazioni cieche di fronte a potenziali attacchi di esfiltrazione dei dati“, ha dichiarato la società Mitiga in un rapporto.

Come funziona l’attacco a Google Cloud Platform?

L’attacco si basa sul presupposto che l’attaccante (l’hacker) sia in grado di prendere il controllo di un’entità di gestione dell’identità e degli accessi (IAM) all’interno dell’organizzazione presa di mira attraverso metodi come l’ingegneria sociale per accedere all’ambiente GCP.

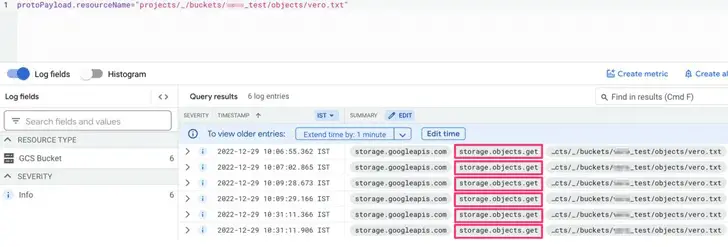

La questione centrale del problema è che i registri di accesso all’archiviazione di Google Cloud Platform non forniscono la trasparenza adeguata riguardo a possibili eventi di accesso e lettura dei file, raggruppandoli tutti come un’unica attività di “Object Get”.

“Lo stesso evento viene utilizzato per una vasta gamma di tipologie di accesso, tra i quali: la lettura di un file, il download di un file, la copia di un file su un server esterno, la lettura dei metadati del file“, ha dichiarato la ricercatrice di Mitiga Veronica Marinov riguardo la faccenda Google Cloud Platform.

Questa mancanza di distinzione potrebbe consentire a un attaccante di raccogliere dati sensibili senza essere rilevato, principalmente perché non c’è modo di differenziare tra attività utente malintenzionata e legittima.

In un attacco ipotetico, un malintenzionato può utilizzare l’interfaccia a riga di comando di Google (gsutil) per trasferire dati preziosi dai bucket di archiviazione dell’organizzazione vittima a un bucket di archiviazione esterno all’interno dell’organizzazione dell’attaccante.

Google ha successivamente fornito raccomandazioni di come evitare la problematica, che vanno dai controlli del servizio Virtual Private Cloud (VPC) all’utilizzo di header di restrizione dell’organizzazione per limitare le richieste di risorse cloud.

La divulgazione arriva mentre Sysdig ha scoperto una sofisticata campagna di una serie d’attacchi denominata SCARLETEEL che prende di mira ambienti “blindati” per perpetrare il furto di dati proprietari e software.